Actualités

Fermer les services informatiques : est-ce vraiment une idée saugrenue…

Extraire » du service informatique le processus de développement d’applications en s’appuyant sur des plates-formes as a service, voici ce que propose Paul Nashawaty, product marketing manager Progress Pacific chez…

Tendance 2015 : aider les équipes commerciales grâce à l'analyse…

Vendre n'a jamais été aussi complexe, et selon PROS, les entreprises qui investiront dans l'analyse prédictive et prescriptives seront mieux armées pour négocier et optimiser leur revenu. Selon l'enquête annuelle…

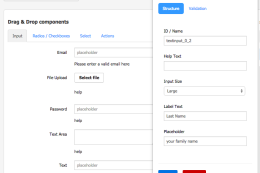

Avec Form Factory, les équipes marketing créent leurs propres formulaires

Form Factory, édité par Jahia, permet aux équipes marketing de créer, faire évoluer et mesurer la performance de leurs formulaires web. L’outil permet dans un premier temps la création de…

La nouvelle gamme SonicPoint protège les accès Wifi

Dell lance en décembre sa nouvelle gamme SonicPoint AC Series de points d’accès Wifi. Ils sont conformes à la norme IEEE 802.11ac, qui offre des performances près de trois fois…

La nouvelle gamme SonicPoint protège les accès Wifi

Dell lance en décembre sa nouvelle gamme SonicPoint AC Series de points d’accès Wifi. Ils sont conformes à la norme IEEE 802.11ac, qui offre des performances près de trois fois…

L'analyse des données chiffrée par les dirigeants d'entreprises européennes

65 % pensent que l’analyse de données est importante (jusqu’à 82 % des dirigeants d’entreprises de plus de 500 employés). 58 % considèrent l’analyse des données comme importante pour leurs…

VIDEO EXCLUSIVE ASSISES DE LA SECURITE Philippe Jouvellier, HP :…

Pour protéger ses données sensibles, l'entreprise gagne à établir l'inventaire et la classification de ses fichiers, avant de gérer les droits, de configurer des tunnels chiffrés et un système d'authentification.…

VIDEO EXCLUSIVE ASSISES DE LA SECURITE Philippe Jouvellier, HP :…

Pour protéger ses données sensibles, l'entreprise gagne à établir l'inventaire et la classification de ses fichiers, avant de gérer les droits, de configurer des tunnels chiffrés et un système d'authentification.…

VIDEO ASSISES DE LA SECURITE 2014 – Trend Micro protège…

« Basculer dans le Cloud ne dédouane pas le client final de sa responsabilité en terme de données ni de réfléchir aux moyens de sécurité mis en place par son prestataire…

VIDEO ASSISES DE LA SECURITE 2014 – Trend Micro protège…

« Basculer dans le Cloud ne dédouane pas le client final de sa responsabilité en terme de données ni de réfléchir aux moyens de sécurité mis en place par son prestataire…

Usage des cookies sur notre site

Qu’est-ce qu’un cookie ? La Cnil indique qu’ “un cookie est un traceur déposé et /ou lus, par exemple, lors de la consultation d’un site internet.” En application de la directive européenne dite ” paquet télécom “, vous devez être informés et vous devez donner…