Données de santé : un Forum national et un hébergement…

Le gouvernement vient de prendre plusieurs mesures pour doper l'innovation avec l'IA et mettre en place une souveraineté.

Dans le secteur de la santé, la...

Orange Business crée une structure dédiée à la défense et…

Nommée Direction Défense & Sécurité (DD&S), la nouvelle entité du groupe, composée de plusieurs centaines d’experts, vise à accompagner les stratégies de protection des...

Le CIGREF soutient la démarche Eurostack pour la souveraineté numérique

A l'occasion de la table-ronde organisée par la DINUM, le 13 juin dernier sur le thème "Résilience et souveraineté numérique", le Cigref a rappelé...

L’UE met à disposition plus de 145 millions d’euros pour…

Après l'adoption du Cyber Blueprint, la Commission européenne vient d'annoncer mettre à disposition 145,5 millions d’euros pour les PME et les structures publiques (hôpitaux,...

Les investissements dans les startups cyber françaises en hausse

L'année 2025 est très bonne pour les investissements dans les startups de la cybersécurité, selon le radar Wavestone 2025.

"Nous observons une augmentation du montant...

Gestion de cybercrise européenne : le Cyber Blueprint est adopté

L'étape est importante. Les États membres de l'UE ont adopté la proposition de la Commission relative au plan directeur de l'UE pour la gestion...

La Commission européenne se montre plus sévère envers les plateformes de contenus pornographiques pour renforcer la sécurité des mineurs. Cette semaine, elle a annoncé...

Les 8 mesures du plan de gestion de crise dans…

Laurent Marcangeli, ministre de l'Action publique de la Fonction publique et de la Simplification, a annoncé le 30 avril la mise en place d'un...

Campagne de faux CAPTCHA pour injecter le malware Lumma

Les chercheurs de Netskope Threat Labs ont détecté une campagne malveillante ciblant actuellement les utilisateurs. Cette attaque ingénieuse repose sur un faux CAPTCHA qui...

La Cour des comptes alerte sur la sécurité informatique des…

"En 2023, selon les données de l’Agence nationale de la sécurité des systèmes d’information (ANSSI), sur le territoire français, 10 % des victimes d’attaques...

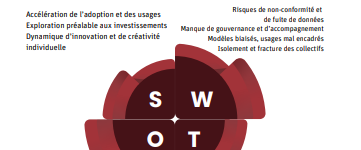

Comment le Shadow AI peut transformer les risques en opportunités ?

Alors que la France a du retard dans l’utilisation de l’IA et lance “Osez l’IA“, l’Inria vient de publier un rapport sur le Shadow IA. Ces pratiques informelles, de manière paradoxale, permettent d’accélérer l’utilisation et les performances des collaborateurs et entreprises. “Seuls 20 % des…