Juridique – Phishing : la Cour de cassation impose à…

La Cour de cassation renforce à nouveau l’obligation de prudence pesant sur l’internaute victime d’hameçonnage (phishing), dans la droite lignée de sa jurisprudence actuelle....

Accès à privilèges : les entreprises craignent davantage les menaces…

Les professionnels IT semblent davantage préoccupés par les compromissions émanant de vulnérabilités créées par le personnel ou des fournisseurs tiers opérant sur le réseau...

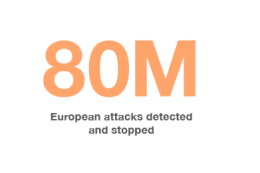

Les transactions à distance subissent une augmentation de 30 %…

Les entreprises numériques européennes ont été frappées par 80 millions de tentatives de fraude, enregistrant au premier trimestre 2018 des pointes plus élevées qu’au...

EFAIL, la faille sur le chiffrement des mails : comment…

Une faille de sécurité d'envergure mondiale concernant le chiffrement des mails a été révélée en début de semaine. Appelée efail, elle pourrait permettre à...

Formation continue « MBA Management des Risques, Sûreté Internationale et…

Pour répondre à un besoin d’approche globale de la cyber-sûreté et des risques, l’Ecole de Guerre Economique (EGE) a décidé de lancer le programme...

Gouvernance des identités : SecurityIQ 6.0 l’étend aux données stockées…

Au-delà des applications, SailPoint étend la gouvernance des identités aux données stockées dans des fichiers de type tableurs et documents avec son outil SecurityIQ 6.0...

Cyberattaques visant les banques mexicaines – 15,3 M$ détournés

(AFP) Des cyberattaques ont visé au cours des dernières semaines le système de paiement interbancaire mexicain, qui ont abouti au détournement de plus de...

Facebook a supprimé 583 millions de faux comptes en 3…

En début de semaine, Facebook annonçait avoir suspendu, temporairement, 200 applications suspectées de détourner les données personnelles des utilisateurs du réseau social. Dans un...

WannaCry, 1 an après, fait des petits…

Le célèbre ransomware WannaCry fête son premier anniversaire. Marquant un tournant dans l’histoire des cyberattaques de cinquième génération, WannaCry a touché 150 pays. Où...

RISK IT 2018 : le RGPD sera au cœur des…

Le 5 juin 2018, à l’occasion de #RiskIT, plus de 200 DSI et acteurs clés du marché seront réunis au Pavillon d’Armenonville à Paris...

Espaces de travail numériques : les salariés plus productifs et plus motivés

Les employés qui travaillent dans des espaces de travail numériques seraient non seulement plus productifs mais aussi plus motivés, selon une étude mondiale. Ils évoquent également une grande satisfaction professionnelle et un bien-être général. Les salariés travaillant dans des espace de travail numériques à la…