Ma première règle est valable pour toutes les ressources mises sur le Web : il faut limiter l’exposition, n’exposer que les API strictement nécessaires...

Frédéric Patouly,

directeur régional France chez Veracode

Outre les contrôles de sécurité qui doivent être effectués sur tout le cycle de développement, il faut travailler sur...

« Nous avons eu la nécessité de faire évoluer nos programmes cyber, car notre IT avait énormément bougé ces dernières années avec le cloud,...

Benoit Grunemwald,

expert cybersécurité chez ESET France

« Le MDM est essentiel »

« La sécurité est un tout. Le MDM est essentiel car il permet de...

En parallèle des nombreuses épreuves sportives qui vont avoir lieu pendant les JO, un autre type de compétition va se dérouler entre les cybercriminels...

Éric Greffier,

responsable technologique en charge des Jeux olympiques chez Cisco

« La cybersécurité est pilotée pour la première fois depuis un point central, au siège....

Le Gicat (Groupement des industries françaises de défense et de sécurité terrestres et aéroterrestres), l’un des nombreux fournisseurs de solutions technologiques associés aux Jeux,...

Depuis Pékin (2008) – au moins – les Jeux olympiques ont été la cible d’opérations cyber offensives, à des fins de collecte de renseignements,...

Du 26 juillet au 11 août prochain, Paris sera sous les projecteurs du monde entier pour la 33e édition des Jeux olympiques et paralympiques....

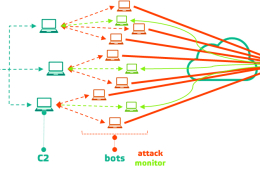

2024 sera une année olympique pour la France, mais sans doute aussi une vitrine mondiale pour les pirates informatiques. Immanquablement, de grandes campagnes DDoS,...