Confidentialité des données : Windows 10 fait marche arrière toute

Dès le lancement de Windows 10, les utilisateurs faisaient grise mine : trop de données personnelles collectées à leur goût. Microsoft réagit enfin, en offrant un...

Rohit Ghai passe d’EMC à RSA

RSA, la division sécurité de Dell Technologies, a trouvé son nouveau président chez EMC, alors que Dell et EMC viennent de fusionner.

Fort d’une carrière...

Rohit Ghai passe d’EMC à RSA

RSA, la division sécurité de Dell Technologies, a trouvé son nouveau président chez EMC, alors que Dell et EMC viennent de fusionner.

Fort d’une carrière...

Rohit Ghai prend la tête de RSA, la marque sécurité…

RSA, la division sécurité de Dell Technologies, annonce la nomination de Rohit Ghai en qualité de président.

Fort d’une carrière de plus de 20 ans,...

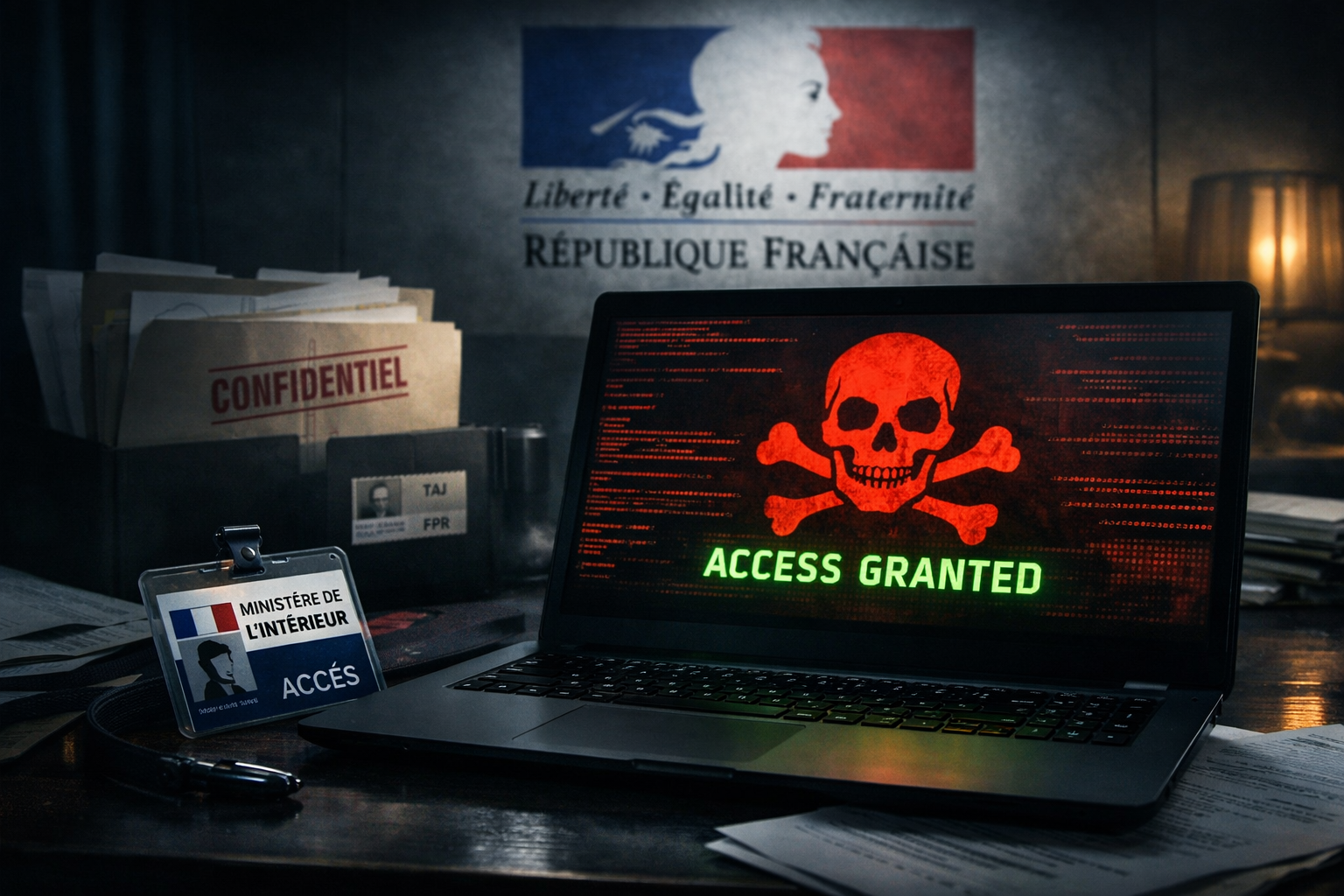

Le site de jeu Esea refuse de payer suite à…

Ce site communautaire dédié à l'eSport et concentrant notamment de nombreux profils de joueurs de Counter-Strike : Global Offensive, a été attaqué en décembre...

Piraté, Esea, un site dédié à l’e-sport, refuse de payer…

Ce site communautaire dédié à l'eSport et concentrant notamment de nombreux profils de joueurs de Counter-Strike : Global Offensive, a été attaqué en décembre...

Les cyberattaques contre le ministère de la Défense doublent chaque…

(AFP) Le ministre de la Défense Jean-Yves Le Drian affirme dans Le Journal du Dimanche que les cyberattaques contre son ministère « doublent chaque année »...

Crainte de piratage russe : Vilnius renonce à la construction…

Les autorités lituaniennes ont annoncé lundi 9 janvier avoir bloqué un projet de construction du plus grand datacenter privé dans ce pays balte membre de...

Vilnius dit non à un vaste datacenter, de crainte de…

Les autorités lituaniennes ont annoncé lundi 9 janvier avoir bloqué un projet de construction du plus grand datacenter privé dans ce pays balte membre de...

Le ministère de la Défense a déjoué 24 000 cyberattaques…

(AFP) Le ministre de la Défense Jean-Yves Le Drian affirme dans Le Journal du Dimanche que les cyberattaques contre son ministère "doublent chaque année"...

CASB : Bitglass lève 45 millions de dollars

Créée en 2013, Bitglass a su faire son trou depuis la Silicon Valley avec sa suite complète de protection des données dans les secteurs...

CASB : Bitglass lève 45 millions de dollars

Créée en 2013, Bitglass a su faire son trou depuis la Silicon Valley avec sa suite complète de protection des données dans les secteurs...

Ransomware : une variante linux de KillDisk ne vous rendra…

Après Windows, KillDisk, un malware utilisé par le groupe BlackEnergy, chiffre les machines Linux. Mieux vaut ne pas payer l’importante rançon exigée - 250 000...

Kaspersky répare une faille dans ses solutions antivirus exposant les…

Le mécanisme de validation des certificats des solutions s'appuie sur des signatures de 32 bits faibles, révèle fin octobre l'un des chercheurs de sécurité...

Cybersécurité : l’extortionware deviendra la nouvelle activité lucrative en 2017,…

Bon nombre d’experts y vont de leurs prédictions pour la nouvelle année qui vient de débuter, mais qui regarde en arrière pour en vérifier...

« Malvertising » : comment juguler ce phénomène dangereux en…

Dans cette tribune, Bernard Montel, directeur technique RSA France, explique comment les entreprises peuvent se prémunir du malvertising sur appareils mobiles, une méthode qui...

« Malvertising » : comment juguler ce phénomène dangereux en…

Dans cette tribune, Bernard Montel, directeur technique RSA France, explique comment les entreprises peuvent se prémunir du malvertising sur appareils mobiles, une méthode qui...

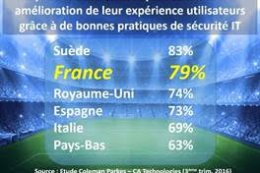

La sécurité : des gains financiers à la clé pour…

La sécurité peut-elle être un levier de croissance pour l’entreprise ? Oui, répond une enquête mondiale menée par Coleman Parkes pour CA Technologies. Et les...

La sécurité : des gains financiers à la clé pour…

La sécurité peut-elle être un levier de croissance pour l’entreprise ? Oui, répond une enquête mondiale menée par Coleman Parkes pour CA Technologies. Et les...

Interférence de la Russie dans les élections américaines : M.…

(AFP) Donald Trump a désavoué à nouveau mercredi les services américains de renseignement qui ont conclu à une interférence de la Russie dans la...