La plateforme ITSM industrialise la livraison de services Web

Gérer les applications informatiques permet d’en améliorer la qualité et la portée. Une plateforme dédiée industrialise et automatise la distribution de services Web, localement...

Gestion du SI

ITSM : l’utilisateur au centre

Alors que la gestion des services informatiques répond à des normes contraignantes, les logiciels d’ITSM donnent aujourd’hui plus de place...

ITSM : vers des solutions complètes d'orchestration de l'IT

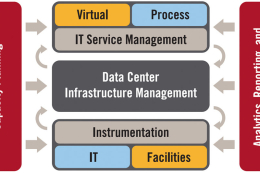

Aujourd'hui, l'ITSM (Information Technology Service Management) est vu comme une approche, une méthode pour gérer les systèmes d'information. Les fondements ITSM reposent sur les...

ITSM : vers des solutions complètes d'orchestration de l'IT

Aujourd'hui, l'ITSM (Information Technology Service Management) est vu comme une approche, une méthode pour gérer les systèmes d'information. Les fondements ITSM reposent sur les...