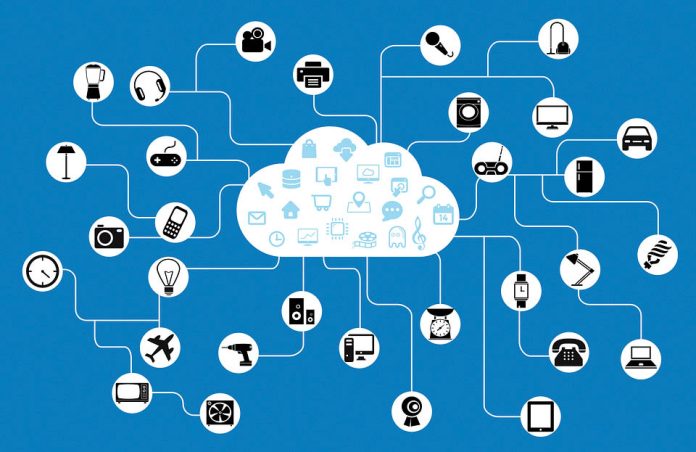

Alors que le nombre d’objets connectés s’accroît de façon exponentielle, il faut repenser la cybersécurité du système d’information afin d’intégrer ces terminaux et ces réseaux bien peu sécurisés.

Omniprésents dans notre quotidien, les objets connectés bousculent les habitudes en termes de cybersécurité. Souvent considérés comme peu sécurisés, beaucoup d’entre eux sont un moyen pour les attaquants d’accéder aux autres ressources de l’entreprise. Alors que la 5G va faire exploser leurs cas d’usage, il devient crucial d’en muscler la cybersécurité ainsi que celle de leurs infrastructures Cloud sous-jacentes.

Le « Secure by Design »

Pour les industriels qui conçoivent les objets connectés, un seul moyen de maîtriser la sécurité : adopter une approche Secure by Design. Anthony Di Prima, manager chez Wavestone et expert en cybersécurité du secteur industrie et véhicule connecté souligne : « Les industriels doivent adopter le Security by Design sur l’aspect hardware avec un compartimentage des composants, un contrôle d’accès aux ressources. Il faut notamment mettre en œuvre un stockage des données sécurisé dans l’objet lui-même pour conserver les données secrètes comme les clés, les certificats numériques. » Spécialiste de l’embarqué, Thales a justement mis la main sur les modules sécurisés de Gemalto. « L’Internet des objets, c’est l’augmentation de la surface d’attaque avec des problématiques d’identité et d’authentification aiguës, des technologies qui font partie des atouts de Gemalto » explique Stanislas de Maupeou, directeur de la stratégie systèmes d’information critiques et cybersécurité de Thales. Si les technologies de sécurisation des systèmes embarqués sont au rendez-vous, elles sont parfois compliquées à mettre en œuvre dans un objet connecté avec des contraintes en termes de dimensionnement et surtout de coût.

« Contrairement à une attaque réalisée sur serveur,

un objet connecté compromis parmi des milliers d’autres représente un signal faible qu’il est difficile de déceler. »

Laurent Pelud, fondateur de Scassi Conseil

Compartimenter le SI

Côté système d’information, le danger est qu’un attaquant réussisse à remonter le lien IoT pour s’infiltrer dans les systèmes de l’entreprise. L’approche, directement inspirée du monde militaire et nucléaire, est de segmenter le SI en zones de niveaux de sécurité croissants, avec des équipements filtrant tous les échanges entre zones. Très utilisée dans le nucléaire, la « Data Diode » qui limite l’échange à un seul sens est mal adaptée aux protocoles réseaux. C’est l’avis de Xavier Facélina, CEO de Seclab : « Impossible de déconnecter complètement des réseaux industriels de l’extérieur : les concepts de l’industrie 4.0 vont dans le sens d’une ultraconnexion des systèmes. Il faut donc être capable de dresser des frontières efficaces devant les systèmes critiques avec une protection au niveau électronique, mais aussi permettre un échange de données. »

L’équipement d’isolation électronique de Seclab vient compléter les firewalls qui, eux aussi, se sont adaptés à ce nouvel environnement IoT, à l’image de ce que propose Stormshield. « Nous avons identifié 700 protocoles industriels propriétaires dans le monde. Nous en supportons un certain nombre, mais nous avons aussi un système de signature personnalisée qui est capable d’analyser la structure du protocole de communication de l’objet connecté puis de réaliser du DPI (Deep Packet Inspection) sur ces protocoles propriétaires » détaille Khobeib Ben Boubaker, responsable des ventes du secteur industriel de Stormshield. Jean-Noël de Galzain, à la tête du groupement Hexatrust, avec des acteurs de confiance dans la cybersécurité et le Cloud, prône même au niveau européen « une plateforme de sécurité pour maîtriser le signal, pour l’IoT et les futurs réseaux sociaux, un socle numérique souverain. »

Penser à la fois à la sécurité de l’objet connecté, du réseau de transport et de l’infrastructure backend : sécuriser une architecture IoT demande une approche holistique de la sécurité que bien peu d’industriels maîtrisent à l’heure actuelle.