L’e-mail et le phishing sont presque toujours le point de départ des attaques les plus catastrophiques. Et si l’acculturation du personnel est un point-clé pour lutter contre les faux sites et messages, la technologie reste indispensable pour lutter contre un phénomène qui ne faiblit pas.

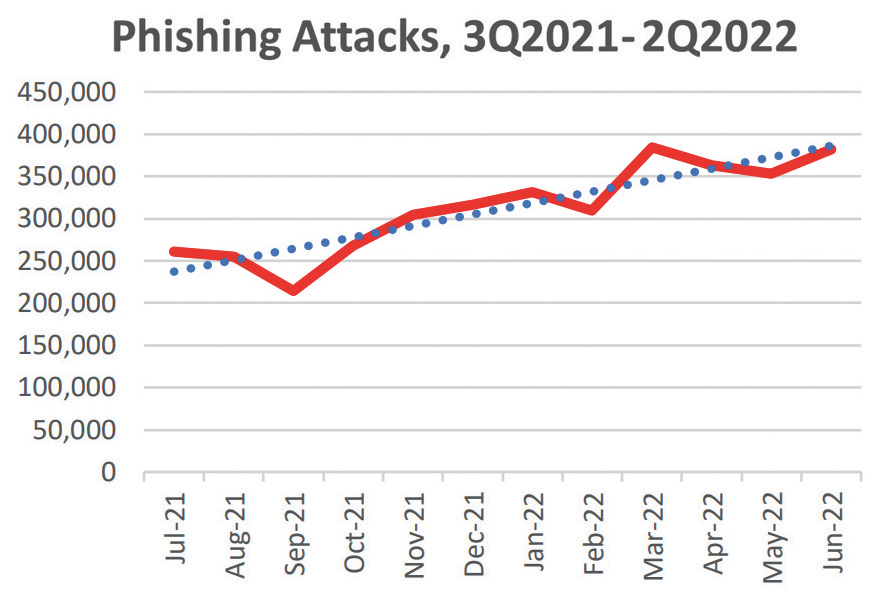

L’e-mail est le vecteur principal des attaques informatiques. Certaines études font état de plus de 9 malwares sur 10 délivrés à leurs cibles via un simple e-mail. Outre le simple e-mail de phishing qui comporte un lien vers un faux site Internet, le “spear phishing” s’appuie sur des données glanées sur les médias sociaux, Internet ou le darknet pour crédibiliser le message. Le “whaling” consiste à se faire passer pour un supérieur hiérarchique pour pousser un collaborateur à la faute. D’autres déclinaisons sont apparues ces dernières années, notamment pour exploiter les réseaux sociaux car si la technique est bien connue, elle ne cesse de croitre. Non seulement il est facile de créer un message de phishing, mais les kits de ransomware sont simples à mettre en œuvre et relativement peu coûteux. Cette démocratisation du phishing se mesure très directement dans les faits : l’éditeur Vade qui avait décompté 36,6 millions d’emails de phishing en avril 2022 a vu ce nombre croitre de 23 % en mai pour atteindre 21 millions puis atteindre un pic à 77 millions en juin, soit 88 % de progression !

Le phishing, un phénomène loin d’être éradiqué

Face à ce phénomène d’une ampleur jamais vue, les éditeurs de solutions de messagerie tels que Microsoft et Google peuvent s’appuyer sur le nombre colossal de comptes utilisateurs pour repérer les attaques au plus tôt et les filtrer sur leurs services.

Bernard Ourghanlian, directeur technique et sécurité de Microsoft France, explique ainsi : « Nous collectons des signaux de sécurité en quantité absolument invraisemblable, de l’ordre de 24 000 milliards par jour. Cela permet d’entraîner des algorithmes d’intelligence artificielle sur la base de toutes ces informations, ce qui nous aide beaucoup à délivrer un service performant. » Dans le catalogue Microsoft, la défense contre le phishing est assurée par lasolution Microsoft Defender for Office. Si une URL est détectée dans le texte d’un e-mail, la solution va dynamiquement réécrire cette URL et la remplacer par une autre URL qui va passer par tous les algorithmes de filtrage qui sont proposés. Le contenu d’une URL suspecte peut être “détonné” dans une sandbox (boîte à sable) pour déterminer si la page HTML, l’exécutable ou le Zip dans le message sont dangereux ou pas.

Face aux éditeurs de plateformes collaboratives et leurs offres intégrées, de nombreux acteurs de la cybersécurité proposent des solutions qui viennent s’intégrer à ces plateformes via leurs API. L’intégration est très simple et une solution spécialisée peut éviter d’avoir à souscrire à un niveau d’abonnement qui donne accès à l’anti-phishing mais qui peut se montrer extrêmement coûteux si on le multiplie par le nombre de collaborateurs. C’est le cas du spécialiste de la protection endpoint WithSecure (anciennement F-Secure) qui propose une alternative à Microsoft Defender for Office sur Microsoft 365 : « Chaque endpoint reçoit énormément d’informations que ce soit au niveau de la navigation web ou des e-mails, et nous collectons l’ensemble de ces données » argumente Lionel Doumeng, directeur technique France de WithSecure. « Si on y ajoute les bases de Threat Intelligence dont nous disposons, on peut alors mieux qualifier les liens qu’on va avoir dans ces environnements Microsoft 365. »

Secuserve, labellisé France Cyber Security, propose lui e-securemail pour toutes les messageries ou en version spéciale pour Microsoft 365. La solution est 100 % Saas et se veut le filtre antispam le plus complet du marché avec 4 moteurs antivirus pour une protection maximale.

Des solutions complémentaires telles que la protection DNS ont aussi un rôle à jouer contre les attaques par phishing. C’est la conviction de Ronan David, cofondateur et directeur de la stratégie d’EfficientIP : « Tout utilisateur qui, à un moment donné, va vouloir se connecter à une application va faire appel au service DNS. Si on place un point de contrôle au niveau du service DNS sur la validité de l’information qui est demandée ou la réputation de l’URL, on est alors capable d’autoriser ou au contraire de refuser l’accès pour protéger l’utilisateur. » Ainsi, lors d’une attaque mettant en œuvre le typosquatting, l’attaquant a souscrit à un nom de domaine qui est très proche de celui d’un site officiel. La solution de sécurité DNS doit pouvoir détecter que l’utilisateur va être redirigé vers un site malveillant. « C’est une approche qui vient se placer en complément de l’anti-phishing classique de Microsoft 365, d’un Proofpoint ou d’un autre. C’est une double sécurité. Avec une capacité à détecter des attaques de type Zero Day sur des noms de domaines qui ne sont pas encore connus. »

Une nécessaire sensibilisation du personnel

Outre la protection anti-phishing, les spécialistes de la protection e-mail poussent leurs solutions de formation des utilisateurs. De nombreuses solutions permettent d’envoyer en interne des messages de phishing factices afin d’identifier les personnes qui cliquent sur ce type de message afin de les sensibiliser et éventuellement de leur proposer des formations. Pour Loïc Guézo, Senior Director Cybersecurity Strategy SEMEA chez Proofpoint, mener ce type de campagne une fois par an avec un message de phishing unique pour tous n’est pas la bonne approche : « Il s’agit d’une approche qui correspond plus à une volonté de se mettre en conformité qu’une recherche de l’efficacité. Vous pouvez répondre avec ces grandes campagnes générales que vous avez un programme de sensibilisation qui a touché 80 % de personnes avec un taux de clic. Nous préférons regarder quelles sont les populations qui ont été visées dans les semaines précédentes et nous allons mener auprès de cette cible d’une dizaine de personnes une simulation de fichiers qui ressemble à la réalité. »

Plutôt que de cibler essentiellement les VIP qui sont des proies de choix pour les attaquants, l’éditeur propose le concept de VAP pour “Very attacked People”. « Il s’agit des personnes qui apparaissent les plus attaquées soit parce qu’elles sont l’objet d’un gros volume d’attaques, mais surtout parce qu’elles sont l’objet d’attaques très ciblées avec une charge très élevée » détaille Loïc Guézo. Outre les VIP, il peut s’agir des assistantes de direction ou des membres d’un nouveau projet très sensible qui vont être très précisément visés par les attaquants.

Outre les éditeurs, il faut aussi regarder du côté des spécialistes de la formation Avantdecliquer.com, qui a reçu le label France Cybersecurity 2022, propose lui un audit, une formation en e-learning, puis un apprentissage par l’action avec une sensibilisation sur mesure pour chaque utilisateur.

Face à la déferlante d’attaques de phishing, DSI et RSSI doivent à la fois miser sur la technologie pour nettoyer les flux de messages qui inondent les collaborateurs, mais aussi mener en parallèle cette acculturation des salariés. Alors qu’un seul clic peut mener à la catastrophe, la méfiance des collaborateurs vis-à-vis des messages reçus constitue le dernier rempart avant que les systèmes de protection endpoint ne tentent de contrer l’attaque s’ils parviennent à la détecter à temps.