Dans un paysage cybersécuritaire dominé par les attaques par rançongiciels et le vol des données, les entreprises doivent appréhender la complexité de leur protection en déployant des solutions transparentes et une gouvernance collective, interne ou externe.

L’avènement des réseaux et du Cloud a constitué l’évolution la plus radicale en ce qui concerne la consumérisation des produits et des services informatiques. En raison de ses performances, de son accessibilité, de son faible coût et de bien d’autres avantages, le Cloud permet aux entreprises, de toutes tailles et de tous secteurs, d’avoir accès à des capacités informatiques sans avoir à investir dans de nouvelles infrastructures, ou devoir former les collaborateurs, et sans avoir à gérer de nouvelles licences de logiciels.

Pour les entreprises, cet accroissement des capacités, suivant la voie du moindre effort tout en minimisant les coûts, a ouvert la voie à de nouvelles possibilités et donné au Cloud l’un de ses arguments de vente les plus efficaces. Les entreprises ont pu déployer des applications à la demande et proposer de nouveaux services basés sur le numérique et la mobilité. Cependant, le chemin vers le Cloud et ses applications basées sur le Big Data et l’analytique se double d’une menace plus grande sur l’intégrité des données de l’entreprise.

La donnée, le patrimoine immatériel de l’entreprise

Les bases de données et autres dépôts ou lacs de données ne contiennent pas seulement les informations qui racontent l’histoire de l’entreprise, de ses produits et qui constituent sa mémoire. Elles comportent également un patrimoine immatériel d’une immense valeur : la propriété intellectuelle de l’entreprise et l’expertise de ses métiers. Une étude récente menée par Splunk et Enterprise Strategy Group, auprès de plus de 1 200 responsables de la sécurité dans le monde, a révélé que 49 % des entreprises déclarent avoir subi une violation de données au cours des deux dernières années.

De fait, le transfert des applications et des données vers des centres de données distants implique une protection “rapprochée”, c’est-à-dire effective tout au long du cycle de vie de la donnée, que ce soit au repos ou en mouvement. De plus, les solutions de protection ne doivent pas interférer avec la fluidité et l’accessibilité : les données doivent rester accessibles rapidement et transférables sans délai. La productivité, l’efficacité opérationnelle et, en fin de compte, l’innovation en dépendent.

Entre une sécurité trop tatillonne et la facilité d’utilisation

Toutefois, un système distribué, et de plus en plus complexe, est par définition vulnérable.

Le Cloud a transformé l’antique périmètre à défendre en un archipel d’îlots fragmentés, qui doivent être défendus localement et intégrés dans un environnement numérique sécurisé de bout en bout. Dans ce contexte, la protection de la donnée, véritable gisement de profits et d’innovation, a pris une dimension “survivaliste” depuis le premier confinement et la prolifération des attaques par rançongiciels et chiffrement des données. Ainsi, les décideurs informatiques et les experts de la sécurité doivent bénéficier d’un juste milieu entre une sécurité tatillonne et procédurière et la facilité d’utilisation et d’accès rapide aux données. L’équilibre n’est pas facile à trouver sachant que les collaborateurs sont invariablement exaspérés par les procédures de sécurité, estimant qu’elles les ralentissent ou qu’elles sont difficiles à maîtriser. Tout utilisateur informatique sait combien les formalités qui s’interposent entre lui et ce qu’il convoite, comme la multiplication des étapes d’authentification, sont irritantes.

Institutionnaliser la confiance

Que faire alors ? D’après une étude de Gartner, publiée en mars 2022, « les responsables de la gestion des données et de l’analyse (ou D&A pour Data & analytique) doivent tenir compte de trois impératifs pour tirer parti des principales tendances D&A pour 2022 dans leur entreprise. Ces trois domaines clés sont les suivants : activer le dynamisme et la diversité, augmenter les personnes et les décisions, et institutionnaliser la confiance ». Selon le cabinet de conseil, d’ici à 2026, l’application de mesures de confiance automatisées dans les écosystèmes de données internes et externes remplacera la plupart des intermédiaires extérieurs, ce qui réduira de moitié les risques liés au partage des données.

« Toutes les entreprises savent ce qu’est le chiffrement, mais elles ne le mettent pas toutes en œuvre.

Elles y voient un frein et une complexité. »

Jocelyn Krystlik, Stormshield

Dans ce contexte, une sécurité enfouie et invisible est idéale. C’est ce que proposent de plus en plus d’éditeurs : des solutions intégrées qui reposent sur le chiffrement pour verrouiller les données, quel que soit leur état, au repos, en transit ou stockées. Cependant, les écueils sont nombreux, comme l’explique Jocelyn Krystlik, responsable de la business unit SDS (Stormshield Data Security) chez Stormshield : « Toutes les entreprises savent ce qu’est le chiffrement, mais elles ne le mettent pas toutes en œuvre. Elles y voient un frein et une complexité. En fait, cela dépend de la maturité de l’entreprise et du niveau de sécurité voulu ».

C’est la raison pour laquelle Stormshield s’est allié avec Google pour proposer une solution de chiffrement “invisible” ou presque. « Nous avons lancé une offre avec Google pour le chiffrement des données, explique Jocelyn Krystlik, avec une approche assez pragmatique : rendre le chiffrement transparent pour l’utilisateur final ». En effet, Stormshield a développé, en partenariat avec Google, Stormshield Data Security (SDS) for Google Workspace, une solution qui chiffre les données de l’espace de travail Google Workplaces, cela « tout en conservant l’expérience utilisateur qui fait sa force ». D’après Jocelyn Krystlik, Stormshield n’a jamais autant signé de clients en si peu de temps, depuis le lancement de la solution.

Définir une gouvernance collective…

« Les entreprises ont du mal à identifier,

tout au long de la chaîne des systèmes et des données, qui est chargé de quoi. C’est encore plus vrai avec

le multicloud et le cloud hybride. »

Stéphane Berthaud, Veeam

Le volume, la vitesse et le déplacement des données en dehors des limites habituelles des entreprises, conséquence de l’informatique distribuée et du travail à distance, ont irrévocablement modifié le paysage des données. En conséquence, les stratégies de sécurité visant à protéger les données sensibles sont difficiles à mettre en œuvre et souvent inefficaces en raison de la nature fragmentée et manuelle des solutions de protection des données existantes. Cependant, le plus grand frein à l’efficacité des solutions déployées reste la gouvernance, selon Stéphane Berthaud, senior director Technical Sales, Southern EMEA & Africa, chez Veeam.

« À mon sens, affirme-t-il, le principal frein ce sont les entreprises qui se l’infligent, parce que, dans leur grande majorité, elles ont la tentation de traiter la protection des données sous l’angle purement technologique. En réalité, le véritable problème est l’absence ou la quasi-absence de la gouvernance des données ». En effet, « certaines parties sont particulièrement compliquées à mettre en œuvre, explique-t-il, comme la gestion des processus et des sous-traitants par exemple. Les entreprises ont du mal à identifier, tout au long de la chaîne des systèmes et des données, qui est chargé de quoi. C’est encore plus vrai avec le multicloud et le cloud hybride. Il est parfois difficile de savoir à qui appartient la donnée et d’identifier les intervenants sur toute cette chaîne. La complexité est là ».

… et des équipes pluridisciplinaires

Pour pallier ces inconvénients, les entreprises doivent mettre sur pied des équipes pluridisciplinaires. L’affaire n’est pas si simple, car la gouvernance de la donnée repose obligatoirement sur une équipe dont les membres n’ont pas l’habitude de travailler ensemble. Les équipes IT et infrastructure, les équipes chargées de la sécurité cyber, ainsi que les équipes métier et données (chief data officer, ingénieur données) n’ont pas les mêmes préoccupations. Les faire travailler ensemble sur la protection des données nécessite une harmonisation pour savoir qui est responsable de quoi, à qui appartient la donnée, qui prend la décision de l’effacer ou de la conserver…

« C’est en partant de ces prémisses qu’on peut alors décliner ses besoins en termes technologiques. Il faut que la technologie soit une déclinaison des besoins du métier, des propriétaires de la donnée, des équipes chargées de la conformité, etc. », détaille Stéphane Berthaud. C’est la raison qui explique le recours de plus en plus massif à l’externalisation, ce qui a pour avantage de permettre aux équipes internes de s’occuper d’autres tâches.

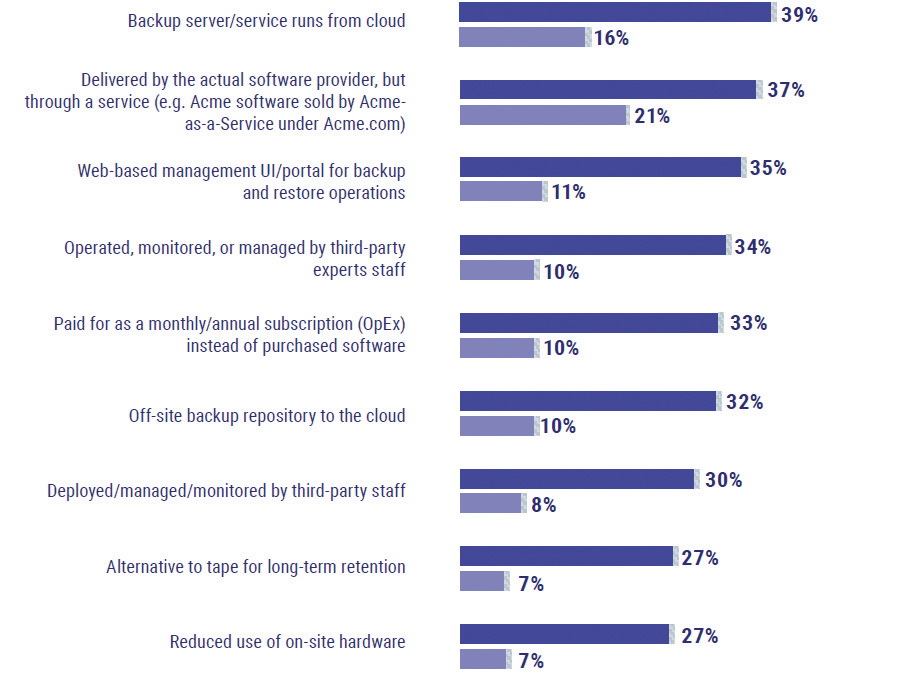

D’après l’étude publiée récemment par Veeam, « les stratégies de protection des données ont évolué et la plupart des entreprises ont tendance à déléguer la responsabilité de la sauvegarde à des spécialistes, plutôt que d’exiger des personnes responsables de chaque workload (IaaS, SaaS, PaaS) qu’elles protègent elles-mêmes leurs propres données ». De fait, estime l’étude, la majorité des sauvegardes de workloads dans le Cloud est désormais effectuée par une équipe dédiée à la sauvegarde. De plus, elles ne nécessitent plus l’expertise d’un spécialiste et n’ajoutent plus à la charge de travail des administrateurs du Cloud.

> Backup as a Service : pour 34 % des répondants à une étude de Veeam, cela signifie confier les données à des experts externes

Des solutions qui couvrent toute la pile technologique

La prise de conscience des besoins technologiques, humains et procéduraux pour sécuriser les données est nécessaire afin que les entreprises puissent mettre en place des solutions qui couvrent toute la pile technologique. Comme le souligne Gartner, la cause de la protection des données doit faire son chemin vers les plus hautes instances de gouvernance des entreprises. Selon son étude intitulée justement « Cybersecurity Leaders Are Losing Control in a Distributed Ecosystem », 88 % des conseils d’administration considèrent la cybersécurité comme un risque commercial et non comme un simple problème informatique technique. 13 % des conseils d’administration ont réagi en instituant des comités de conseil spécifiques à la cybersécurité, supervisés par un directeur dédié.

Quant à l’avenir de la protection de la donnée, il devrait évoluer vers une intégration des capacités informatiques basées sur l’algorithmie cognitive et des capacités humaines reposant sur l’expérience et l’intuition des experts de la cyber, organisés en cellules de réponse rapide et de remédiation. L’avantage de ces solutions hybrides, humain/machine est de reposer sur l’automatisation qui décharge les équipes des faux positifs pour ne leur laisser que les cas les plus difficiles.