Les risques de cybersécurité pour les SmartCities

" #InnovonsLaVille " est un magazine édité par Affinis Conseil. Le numéro 2 est consacré à la Cybersécurité

Affinis Conseil, est un cabinet expert en intelligence...

Programme de piratage de la CIA : WikiLeaks donne aux…

Après les révélations faites par son organisation sur le programme de piratage de la CIA, le fondateur de WikiLeaks Julian Assange, annonce qu'il allait...

Programme de piratage de la CIA : WikiLeaks donne aux…

Après les révélations faites par son organisation sur le programme de piratage de la CIA, le fondateur de WikiLeaks Julian Assange, annonce qu'il allait...

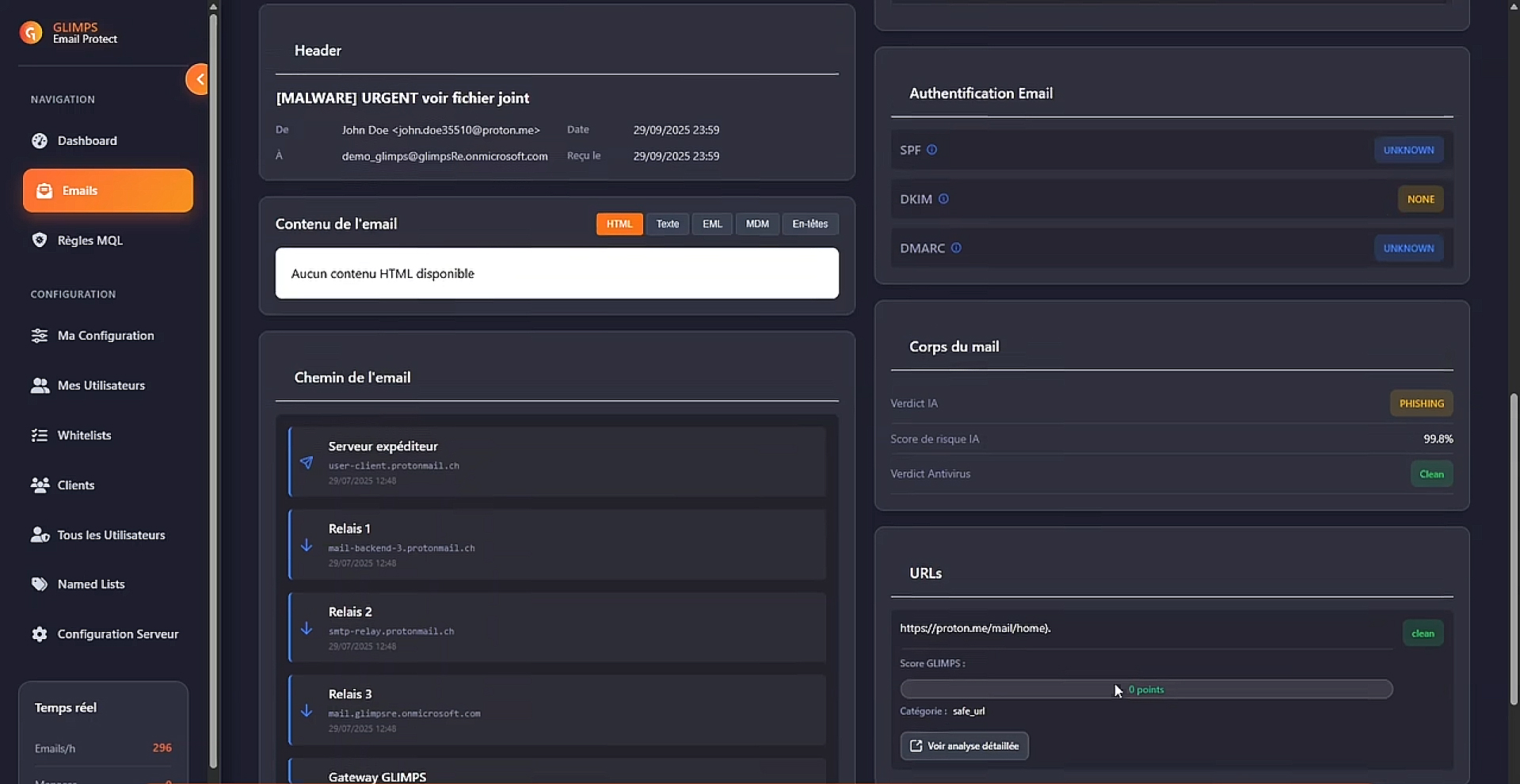

Sécurité : pourquoi utiliser un logiciel de Threat Intelligence ?

Identifier rapidement les véritables menaces, c’est le but de la Threat Intelligence, qui s’appuie sur des schémas comportementaux plutôt que sur des profils d’attaque,...

Le vote électronique des Français de l’étranger annulé pour des…

(AFP) Deux tests grandeur nature "très insatisfaisants" et des mises en garde de l'ANSSI ont conduit à la décision d'annuler le vote électronique des...

Le vote électronique des Français de l’étranger annulé pour des…

(AFP) Deux tests grandeur nature "très insatisfaisants" et des mises en garde de l'ANSSI ont conduit à la décision d'annuler le vote électronique des...

Apple a colmaté les brèches de l’iPhone exposées par Wikileaks

(AFP) Apple a indiqué ce mercredi 8 mars avoir déjà colmaté les brèches de sécurité de ses appareils révélées par Wikileaks et exploitées par...

Apple a colmaté les brèches de l’iPhone exposées par Wikileaks

(AFP) Apple a indiqué ce mercredi 8 mars avoir déjà colmaté les brèches de sécurité de ses appareils révélées par Wikileaks et exploitées par...

WikiLeaks révèle l’arsenal de piratage informatique de la CIA

Selon des documents rendus publics par Wikileaks, l'agence de renseignement américaine auraient mis au point un vaste arsenal d'outils d'espionnage, capable notamment de transformer...

WikiLeaks révèle l’arsenal de piratage informatique de la CIA

Selon des documents rendus publics par Wikileaks, l'agence de renseignement américaine auraient mis au point un vaste arsenal d'outils d'espionnage, capable notamment de transformer...

Transformation numérique : 6 PME-ETI sur 10 comptent investir en 2017

59 % des PME-ETI comptent investir en 2017 pour accélérer leur transformation numérique. Pour la majorité des PME-ETI (56%), la transformation numérique n’est pas encore entamée, même si 28% déclarent que c’est un projet en cours de réflexion. Seulement 36 % des PME-ETI françaises ont…