Sensibilisation et formation

L'humain, maillon faible du Système d'Information ? Pas si l'on décide de le former et de l'éduquer aux bonnes pratiques de cybersécurité !

La sensibilisation...

Politiques de sécurité, stratégie & gouvernance

"Gouverner, c'est prévoir", disait Émile de Girardin. En matière de cybersécurité, c'est surtout décider d'une stratégie globale tenant compte des impératifs de l'entreprise, et...

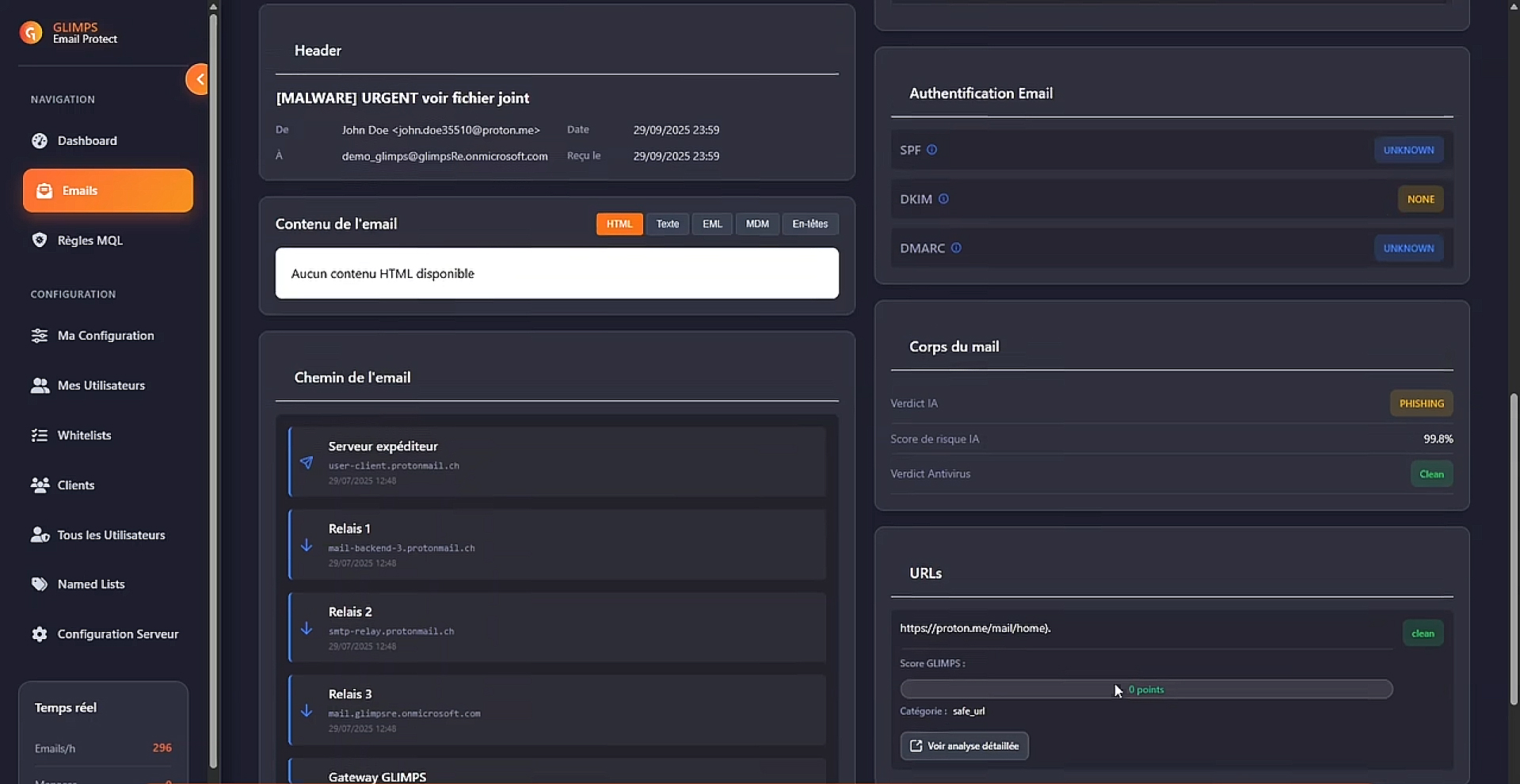

Etude – Cyberattaques : les entreprises ont amélioré leur détection

L'efficacité des entreprises s'améliore face aux cyberattaques, alors que 43 % d'entre elles mènent en continu des analyses pour détecter les menaces, selon une...

Avis d'Expert - Fabrice Marsella, maire du Village by CA de Paris

Fabrice Marsella, maire du Village by CA de Paris POC or not POC ? Solutions Numériques : Le POC est aujourd’hui parfois taxé de perte de temps. Qu’en pensez-vous ? Fabrice Marsella : le POC est un moyen simple de rapprocher deux mondes qui…