Mise à jour-23 juillet

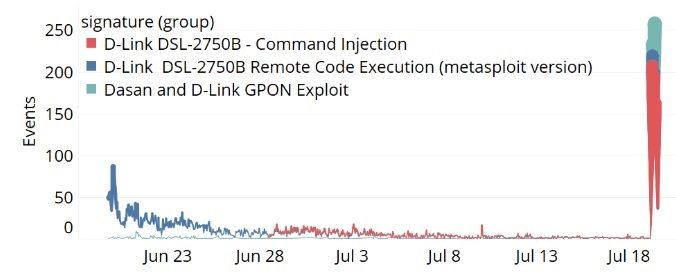

eSentire, société canadienne de services et conseils en cybersécurité, a annoncé vendredi 20 juillet avoir identifié une campagne d’attaques ciblées sur des routeurs D-Link et Dasan Networks.

Mise à jour, 23 juillet

Commentaires d’ Hervé SCHAUER (HS2) : mettre à jour et changer les mots de passe…

Des correctifs ont été publiés, l’idéal est de mettre à jour. Les failles utilisées sont les CVE-2018-10561 et CVE-2018-10562.

Si je prend exemple avec mon propre routeur personnel, qui est d’une autre marque mais ils sont tous similaires, j’ai dans les paramètres « mon système » qui indique si mon système est à jour ou si des nouvelles versions ou des correctifs sont à télécharger et appliquer.

Plus généralement, sur un routeur d’accès comme c’est le cas ici, comme c’est forcément attaquable si l’opérateur ADSL, fibre ou 4G ne vous a pas protégé à votre insu, il est vraiment important de changer les mots de passe par défaut, de désactiver la possibilité de se connecter à distance, et si on peut tout ce qui est ‘plug and play’ je reconnais que c’est bien pratique mais on voit que ce sont très souvent ces fonctionnalités qui sont vulnérables. HS

eSentire analyse l’attaque comme une vague de tentatives d’exploitation, depuis plus de 3 000 sources IP différentes. Il s’agirait d’ une variante de l’attaque par injection de commande dans l’OS, permettant la prise de contrôle de l’appareil à distance. Lire leur analyse.

Les réseaux d’entreprise semblent épargnés

eSentire précise cependant qu’ « aucun de ces exploits ne semble avoir réussi dans les environnements d’entreprise, mais connaitrait probablement un certain succès avec les réseaux domestiques (‘casual home networks’) »

Selon le canadien, le routeur D-Link 2750B serait visé, ainsi que des modèles de Dasan Networks, déjà objet d’une attaque qui avait défrayé la chronique en mai de cette année :

–Les routeurs Dasan utilisant le firmware ZIND-GPON-25xx et certains GPON de la série H650 sont sensibles (CVE-2018-10561 et CVE-2018-10562). Seuls les correctifs non officiels sont actuellement disponibles [1]. eSentire précise ne pas tester ce patch de manière indépendante.

-Les routeurs D-Link DSL-2750B avec les firmware 1.01 à 1.03 sont également vulnérables aux tentatives d’injection de commande associées. [2]

Recommandations

-désactiver l’accès à distance

-vérifier que les informations d’identification par défaut ne sont pas utilisées

-désactiver les fonctionnalités Plug and Play universelles

-rechercher et installer les correctifs

En complément :

- Info sur les patches de VPN Mentor.

- Infos sur les exploits sur D-Link (injection de commande OS)

Le rapport publié en juin par eSentire sur le 1er trimestre ( 2018 Q1 Threat Report )pointait une hausse dramatique (539%) d’attaques ciblant les routeurs grand public comme ceux de Netgear and Linksys, depuis le 4e trimestre 2017.

L’avis de Hervé Schauer

Le routeur, vecteur d’attaque idéal

Nous avons interrogé Hervé Schauer (HS2) sur cette attaque, qu’il juge très symptomatique:

« Les routeurs d’accès sont régulièrement l’objet de compromissions, Ils comportent souvent beaucoup trop de code, qui ne font pas l’objet de contrôle qualité suffisant, c’est pourquoi les failles dans les routeurs permettant des compromissions sont un marronnier.

Les routeurs d’accès sont d’excellentes cibles pour les attaquants.

Peut-être même la meilleure. Ils permettent, comme dans ce cas, de constituer des botnets. Il n’y a pas d’anti-virus sur un routeur comme sur un PC, et le firewall, censé être le routeur d’accès, est lui-même compromis:-).

L’attaque permet aussi de scanner le réseau derrière le routeur, de le pirater, d’analyser le trafic, même SSL. Sur le trafic en clair à partir du routeur il est possible de faire une injection pour prendre le contrôle des navigateurs des utilisateurs sur les postes derrière le routeur.

Non seulement le routeur peut servir de machine zombie d’un botnet, mais en plus de relais pour cacher des serveurs de C&C (Commande & Control) du botnet, ou relais d’une intrusion ou relais pour cacher une exfiltration ailleurs. Il est aussi possible de s’en servir pour injecter des routes en vue de détourner du trafic. »

Joël Pascal