Sécurité

Malwares, l’industrie en état de choc

Industrie Arrêt de chaînes de production, gestion de stocks et prises de commandes bloquées : les industriels français ont été durement frappés par les grandes vagues de malwares. Un signal…

Malwares, l’industrie en état de choc

Industrie Arrêt de chaînes de production, gestion de stocks et prises de commandes bloquées : les industriels français ont été durement frappés par les grandes vagues de malwares. Un signal…

Exercices de cybercrise

Premier du genre organisé par le Clusif, Club de la sécurité de l’information français, un exercice de crise évalue les réactions d’une PME et d’un OIV, fictifs, face à une…

Exercices de cybercrise

Premier du genre organisé par le Clusif, Club de la sécurité de l’information français, un exercice de crise évalue les réactions d’une PME et d’un OIV, fictifs, face à une…

La cybersécurité en quête d’agilité

A l’heure de la transformation numérique, le secteur de la sécurité doit lui-aussi effectuer sa révolution et évoluer vers plus d’agilité. Security as a Service, DevSecOps et architectures Software-Defined sont…

La cybersécurité en quête d’agilité

A l’heure de la transformation numérique, le secteur de la sécurité doit lui-aussi effectuer sa révolution et évoluer vers plus d’agilité. Security as a Service, DevSecOps et architectures Software-Defined sont…

Le SOC, tour de contrôle de la cybersécurité

Véritable tour de contrôle qui veille sur la cybersécurité des entreprises, le centre opérationnel de sécurité ou SOC, l’environnement où sont supervisés les systèmes d’information, était un moyen de défense…

Le SIEM se dope au Big Data et à l’IA

Supervision de la sécurité Du simple outil de collecte des logs, le SIEM (Security Information and Event Management) s’est peu à peu transformé en vraie plateforme de traque des…

Maîtriser les identités et les accès en environnement multi-Cloud

Chaque transition vers le Cloud exige une attention particulière sur la sécurité des identités et des accès. En particulier, l’approche multi-Cloud, très en vogue actuellement. Le multi-Cloud correspond à une…

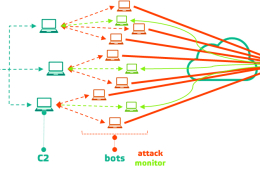

Les leçons de la crise de mai 2017 – La…

Avec pratiquement 20 ans de recul, quelques jalons historiques peuvent être fixés en matière de cybercriminalité. Sans trop de débats, on peut positionner la première vraie crise à l’échelle mondiale…