Sécurité

Dans un contexte de menaces croissantes et d’enjeux de souveraineté numérique, les Trophées de la cybersécurité mettent à l’honneur les solutions les plus prometteuses et engagées en matière de cybersécurité.…

Face à la montée des menaces et à la complexité croissante de la gestion IT, SonicWall repense sa stratégie en profondeur. Objectif : proposer aux fournisseurs de services managés (MSP)…

Pour Nicolas Aubé, président de CELESTE, la cybersécurité n’est plus un service complémentaire : elle est au cœur des enjeux numériques des entreprises. Avec son « Compte Internet Sécurisé »,…

Reemo, la société française qui révolutionne la cybersécurité. Dans un monde où un simple accès VPN compromis peut ouvrir grand les portes de votre réseau interne, Reemo se positionne comme…

Face aux cybercriminels, la cyberdéfense est la meilleure défense. Pour cela, il faut mettre en place un plan d’action complet qui apportera une protection 360°. Intégration de l’aspect humain Si…

L’adoption de l’Internet des objets (IoT) et l’avènement de l’industrie 4.0 ont entraîné une interconnexion accrue des systèmes industriels, améliorant l’efficacité mais augmentant également les risques. Les cybercriminels ciblent désormais…

Du 26 juillet au 11 août prochain, Paris sera sous les projecteurs du monde entier pour la 33e édition des Jeux olympiques et paralympiques. Avec des cyberattaques envisagées par milliards,…

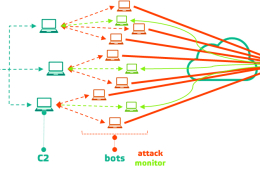

2024 sera une année olympique pour la France, mais sans doute aussi une vitrine mondiale pour les pirates informatiques. Immanquablement, de grandes campagnes DDoS, mais aussi des attaques plus complexes…

Bien peu d’entreprises peuvent aujourd’hui fonctionner sans mobiles. Dirigeants, cadres et/ou forces de terrain, tous sont équipés… de modèles bien souvent dépourvus du moindre logiciel de sécurité. L’attaque via mobile…

Rédaction sponsorisée Face à une menace cyber grandissante, à un manque de ressources humaines internes et à une réglementation européenne qui insiste pour renforcer sa posture cyber, l’entreprise doit avancer…