Bien peu d’entreprises peuvent aujourd’hui fonctionner sans mobiles. Dirigeants, cadres et/ou forces de terrain, tous sont équipés… de modèles bien souvent dépourvus du moindre logiciel de sécurité. L’attaque via mobile reste encore trop négligée par les RSSI. Par Alain Clapaud.

Le 22 novembre dernier, une circulaire rédigée par le cabinet d’Élisabeth Borne invitait les ministres et leurs cabinets à se séparer des « principales applications de messagerie instantanée grand public », à savoir TikTok et Whatsapp, notamment pour mettre en œuvre la messagerie chiffrée et sécurisée de la start-up française Olvid. Au-delà du début de polémique soulevé par ce choix – car l’État français a déjà développé en interne une messagerie sécurisée pour ses besoins propres (Tchap) –, ce débat a remis sous les projecteurs le besoin de sécuriser les smartphones. Olvid, qui comptait à l’époque 100 000 utilisateurs en France, a vu son application téléchargée 150 000 fois en une semaine.

Un risque de fuite de données avéré

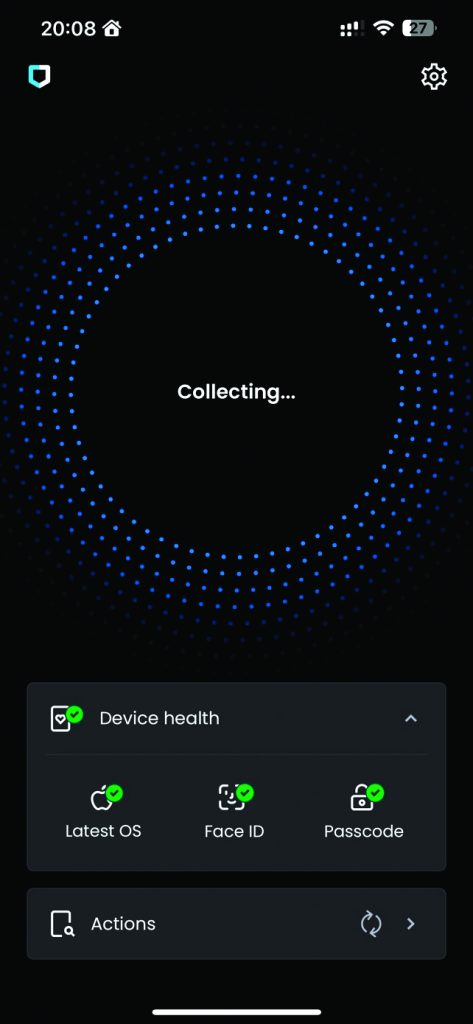

Le risque d’une fuite de données depuis un mobile n’a rien de théorique. On se souvient qu’en 2021 le téléphone du président Emmanuel Macron était sur la liste des cibles du logiciel d’espionnage Pegasus. Mais cette problématique de sécurité des smartphones est bien plus ancienne. Ainsi, dès 2005, des ingénieurs de Nokia s’étaient illustrés en hackant les smartphones d’une centaine de stars sur le tapis rouge des Oscars, via Bluetooth. Cette attaque sans conséquence leur a permis de créer Lookout et de commercialiser des antivirus pour mobiles à partir de 2007, puis de revendre cette activité à F-Secure. Bastien Bobe, directeur technique EMEA chez Lookout, explique pourquoi les entreprises négligent encore bien souvent le risque d’attaque sur mobiles : « Comme il n’y a pas encore eu un NoPetya sur mobiles, beaucoup de RSSI estiment qu’ils n’ont jamais eu de problème. Pourtant, il y a eu des spywares et des infostealers sur mobiles mais l’utilisateur ne le voit pas et les outils de protection des infrastructures IT non plus. »

Lookout

Bastien Bobe estime néanmoins que la crise sanitaire et l’essor du télétravail ont accéléré l’adoption du marché. « Plus de la moitié des entreprises du CAC 40 ont aujourd’hui une solution de Mobile Threat Defense et il reste l’autre moitié à convaincre. On le fait petit à petit. Souvent, les entreprises commencent par équiper le ComEx, la R&D, puis étendent ces initiatives aux forces de vente et à l’IT. »

Les entreprises s’équipent enfin

Benoit Grunemwald, expert cybersécurité chez ESET France, souligne aussi l’évolution de l’attitude des RSSI sur la sécurité des mobiles. L’éditeur a fait le choix d’une licence unique pour couvrir les mobiles, les PC et les serveurs, avec une même licence endpoint et une même console. « Ils sont aussi gérés depuis une solution de protection et de MDM aussi simplement que les desktops Mac et Windows. Avec cette approche, le taux d’adoption de notre solution de protection sur les mobiles est loin d’être négligeable. » Sur Android, la solution de l’éditeur intègre une fonction anti-hameçonnage, l’audit d’applications et le contrôle Web – de la défense en profondeur. Sur iOS, il souligne que les possibilités de s’installer dans le système sont moindres. « La technique des attaquants est de sortir les utilisateurs de l’écosystème Apple pour les amener sur des sites d’hameçonnage. Android est un système plus ouvert, il est plus simple d’installer des applications. L’hameçonnage reste la menace numéro 1, mais on trouve aussi des infostealers et des logiciels de prise de contrôle du terminal. Sur les deux plateformes, nous supportons l’antivol, la gestion des applications, la sécurité de l’appareil lui-même avec la longueur du mot de passe, le verrouillage forcé de l’écran au bout d’un délai fixé, le blocage de la caméra, etc. Le tout sans surcoût lié à la licence. » La solution ESET évolue aujourd’hui pour aller vers le XDR, afin de pouvoir corréler les événements collectés sur les points de terminaison et augmenter la capacité de détection des indicateurs de compromission.

Avant même de songer à déployer des outils de protection sur les mobiles, le MDM (Mobile Device Management) reste la base de la sécurisation d’un parc mobiles. Spécialisé sur la plateforme Apple, Jamf était un éditeur inexistant dans le monde de la sécurité il y a encore quatre ans de cela. Désormais, son offre se découpe entre le module Pro, dédié à la gestion des terminaux (métier historique de Jamf), le module Connect pour la gestion des identités et Protect pour le volet cyber. « Nous avons observé un retournement du marché en deux ou trois ans et la gestion des appareils ne représente plus aujourd’hui que 40 % de notre activité », explique Matthieu Castel, Team Leader Systems Engineering EMEIA chez Jamf. Le MDM permet de forcer la configuration de sécurité des mobiles et d’exécuter des commandes à distance, comme effacer des données sur un appareil en cas de perte ou de vol et/ou activer un service de géolocalisation.

En outre, l’entreprise peut imposer à son collaborateur d’enrôler son appareil dans le MDM s’il veut accéder à son compte Microsoft 365 ou Google Workspace. C’est une capacité très utilisée par les entreprises, explique Matthieu Castel : « L’accès de confiance va conditionner l’accès à des mécanismes de sécurité, d’accès Zero Trust pour accéder aux ressources de l’organisation et des mécanismes de contrôle des usages sur le Web. Ainsi, dans le secteur public, les acteurs gouvernementaux interdisent les applications TikTok et Whatsapp, ce que l’on peut forcer depuis le MDM. On peut aussi bloquer tout accès à ces services depuis le navigateur. »

Renforcer les infrastructures d’accès

Pour renforcer la sécurité des accès mobiles, Cradlepoint, filiale d’Ericsson, travaille au niveau des points d’accès et propose aux entreprises une solution qui s’appuie sur la 5G. « Contrairement à la 4G, qui était essentiellement B2C, la 5G est conçue pour les entreprises, explique Christian Hoareau, directeur de Cradlepoint pour la France. Notre solution vise à connecter les personnes de manière performante, constante et fiable. La particularité de notre solution est de connecter les individus en télétravail, le SOHO ou les établissements plus denses avec une solution unique et monitorée dans le cloud. » Le boîtier dispose d’un firewall de nouvelle génération, avec une fonction de deep packet inspection pour détecter et prévenir une intrusion. « Enfin, on peut mettre en place du ZTNA avec un client spécifique et la possibilité de faire du Remote Browser Isolation via la solution d’Ericom, autre filiale du groupe Ericsson, pour éviter les attaques Zero Day. »

Les entreprises qui souhaitent s’appuyer sur une confidentialité totale des échanges mobiles sur leurs sites peuvent se tourner vers la 5G privée. « Les projets de 5G privée se multiplient, explique Christian Hoareau. Ceux des grandes entreprises, à l’image d’ArcelorMittal dans le Nord, mais aussi de plus en plus ceux des entreprises de taille intermédiaire. Le cellulaire peut couvrir de larges surfaces et gérer un très grand nombre de périphériques. En termes de confidentialité des données, la 5G permet de créer de véritables bulles de connectivité isolées et hermétiques. Cela permet de répondre à certaines contraintes de confidentialité des données. » Les licences de 5G privée qui couvraient plusieurs kilomètres ont aujourd’hui une granularité bien plus fine et des frais de licence plus bas, ce qui devrait les rendre plus accessibles pour les entreprises.

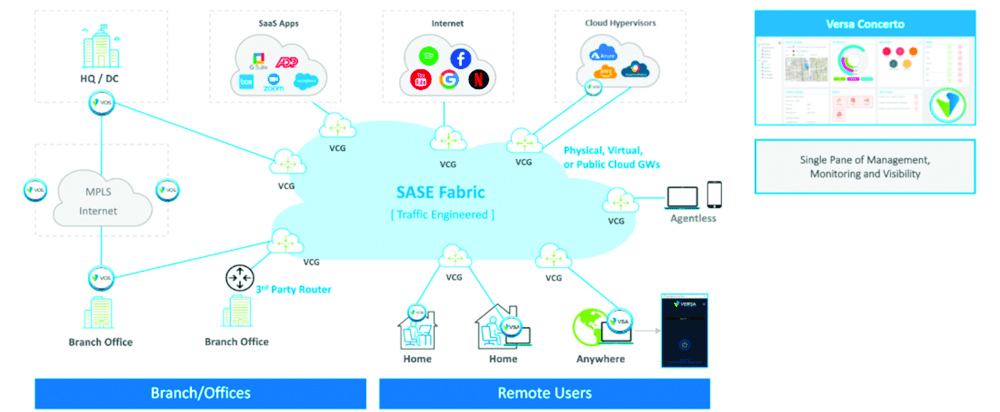

Le Zero Trust s’impose aussi sur le mobile

En parallèle à cette nécessaire sécurisation des terminaux et des réseaux, les entreprises doivent désormais basculer dans une approche Zero Trust pour à la fois offrir l’ouverture des SI exigée par les métiers, mais aussi satisfaire le besoin de sécuriser leur informatique en profondeur. « On ne peut plus rester dans une approche périmétrique et il faut nécessairement aller vers le Zero Trust, estime Christophe Auberger, Cybersecurity Evangelist chez Fortinet. Aujourd’hui, il n’est plus possible de garantir qu’aucune ressource du système d’information ne sera jamais compromise. Il n’existe plus aucune zone réellement sûre dans ce système. Il faut donc aller vers le Zero Trust et moduler les droits des utilisateurs qui se connectent, en ne leur accordant que le minimum des droits nécessaires et en vérifiant très régulièrement la légitimité des accès en cours. »

Selon l’expert, les mobiles doivent s’intégrer dans cette approche et un collaborateur qui se connecterait à l’entreprise depuis un poste de travail habilité et maîtrisé ou depuis son smartphone personnel (ou la tablette familiale) ne peut espérer avoir les mêmes droits d’accès aux données critiques, les risques liés à son accès étant très différents.

Tous les acteurs du Zero Trust et du SASE doivent traiter les accès de ces terminaux mobiles dans leurs solutions mais aussi offrir des outils aux collaborateurs qui souhaitent utiliser leur propre matériel. « En BYOD, on ne peut avoir un véritable contrôle sur la sécurité du mobile et on ne peut imposer l’installation du logiciel client à ses collaborateurs, explique Florent Embarek, VP EMEA de Versa Networks. En approche Zero Trust, l’appareil ne doit pas être considéré comme sûr. En préalable à tout accès, il faut s’assurer qu’il réponde à une liste de prérequis : avoir un antivirus à jour et que son OS soit à jour vis-à-vis des failles de sécurité connues. Ensuite, on parle présence du client SASE sur le terminal et accès en fonction de la criticité de l’application. » De tels contrôles n’étant pas possibles sur un terminal BYOD, le fournisseur propose un accès clientless à travers une application Web, un accès qui, selon Florent Embarek, présente le même niveau de confort pour les utilisateurs.