Sécurité

VIDEO CONFERENCE SECURISEE

La sécurité des visioconférences est à ce jour complètement négligée alors que les informations échangées durant une réunion en ligne sont souvent stratégiques. La protection des comités de direction, réunions…

Protection Web : une approche de la sécurité réseau, centrée…

Guide pour les fournisseurs de services informatiques managés (MSP) et les entreprises de support informatique La cyber-criminalité figure parmi les secteurs d’activité les plus innovants de notre époque. Elle ne…

Votre anti-virus actuel fait-il toujours l’affaire ? La check-list indispensable

Etes-vous réellement sûr d’être encore bien protégé ? L’achat de votre actuel antivirus a probablement dû donner lieu à un benchmark acharné pour savoir quelle solution était la plus adaptée…

Quelle est la valeur réelle des protections contre les APT…

Remettre en cause les affirmations et choisir les bons fournisseurs Au cours des dernières années, un nouveau type de menace est devenu un sujet de prédilection chez les journalistes et…

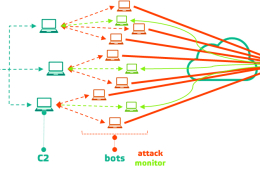

Quelle protection contre les Attaques DDos : sur site, dans…

Ce document s’adresse aux organisations qui ont besoin de garantir la disponibilité des services en ligne et qui souhaitent privilégier une solution dédiée pour se protéger contre les attaques par…

Comment protéger la stratégie mobile des entreprises?

Avec le besoin grandissant de flexibilité, de mobilité et de convivialité, la sécurité des environnements mobiles doit être augmentée. Ce livre blanc de Kobil présente une nouvelle approche pour renforcer…

Les 10 failles de sécurité qui représentent 99% des vulnérabilités

iTrust, audit en sécurité et éditeur de la solution iKare , dévoile les 10 principales failles observées par ses experts au cours de leurs 5 dernières années d’audit. Selon Jean-Nicolas…

Cyberattaques : et si vous optiez pour une protection performante…

Selon une enquête récente menée par la Harvard Business Review, 80% des dirigeants se déclarent préoccupés par les attaques qui ciblent leur entreprise, leurs systèmes informatiques et leurs données. Cependant,…

Menaces avancées persistantes : Détection, Protection et Prévention

Ce livre blanc a été conçu pour présenter les caractéristiques communes des APT ((Advanced Persistent Threats), comment elles fonctionnent et quels types de protection sont aujourd'hui disponibles pour vous aider…

Surveillance de réseau : un élément indispensable de la sécurité…

Seul un concept de sécurité englobant tous les domaines offre aux entreprises une sécurité optimale dans le cadre de sa gestion des risques. Ici, la surveillance du réseau constitue un…