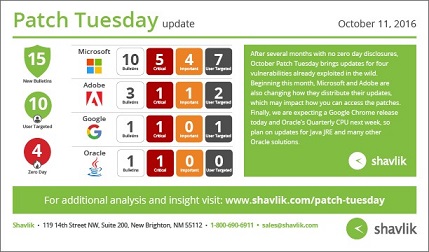

Chaque mois Shavlik nous livre en exclusivité son analyse du Patch Tuesday. Pour le Patch Tuesday d’octobre, on constate des changements dans la méthode de distribution des mises à jour par Microsoft et Adobe.

On parle énormément des changements des services Microsoft concernant les systèmes antérieurs à Windows 10. Le Patch Tuesday d’octobre correspond à la toute première publication sous ce nouveau modèle de service. Il existe quelques changements pour Adobe Flash Player, applicables dès ce mois-ci et qu’il faut connaître. Nous attendons une publication Google Chrome et la mise à jour CPU trimestrielle d’Oracle la semaine prochaine. Il faut se préparer par conséquent à des mises à jour de Java JRE et de nombreuses autres solutions Oracle.

Les changements du modèle de service

En bref, Microsoft a réuni tous ses bulletins pour IE et ses OS en une seule mise à jour. Cette mise à jour va être distribuée sous l’une des deux formes suivantes : sous forme de mise à jour de type Sécurité uniquement ou sous forme de déploiement de sécurité mensuel. La principale différence entre les deux est que le type Sécurité contient uniquement les mises à jour de sécurité de chaque mois. Le déploiement inclut les correctifs autres que ceux de sécurité et est cumulatif.

Adobe a changé le mode de distribution de Flash Player. Il faut donc posséder un accord valide avec Adobe pour avoir accès à la page de distribution Flash Player. Aujourd’hui, c’est également la sortie de la version finale de Flash Player ESR. Ainsi, au lieu d’avoir une version Branche actuelle et une version Branche stable, Adobe utilisera seulement la branche actuelle. Comme le nombre des changements apportés aux fonctions de Flash Player diminue, le fait d’utiliser une seule branche simplifie le modèle de publication. La nouvelle page de distribution inclut la notification suivante :

La mise à jour CPU trimestrielle d’Oracle sort le 18 octobre. Oracle publie une mise à jour le premier mois de chaque trimestre, le mardi le plus proche du 17, c’est-à-dire généralement dans la semaine qui suit le Patch Tuesday. Il faut donc s’attendre à recevoir la semaine prochaine une mise à jour pour Java et de nombreux autres produits Oracle.

Google Chrome : le canal de développement (Dev) de Chrome Desktop a été mis à jour en fin de semaine dernière, ce qui signale généralement une publication Chrome le mardi du Patch Tuesday ou peu après. Avec la mise à jour Flash Player, la société va publier une prise en charge du dernier plug-in, mais également (sans doute) des correctifs de sécurité supplémentaires.

Les notifications les plus importantes des bulletins

Microsoft a publié 10 bulletins, dont 5 marqués comme critiques. Il existe 4 exploitations Zero Day uniques sur 5 des bulletins. En fait, il existe 10 bulletins, mais le nombre réel de paquets déployables est inférieur. Ils sont de type Sécurité uniquement ou de type Déploiement de sécurité, et regroupent MS16-118, MS16-120, MS16-122, MS16-123, MS16-124, MS16-125 et MS16-126 en un seul programme d’installation. Pour les systèmes où vous avez installé une version plus récente de .Net, vous aurez le déploiement .Net. Skype, Lync, Office et Flash restent des mises à jour séparées. Ainsi, vous pouvez avoir jusqu’à 7 paquets à distribuer à certains postes client, mais la plupart recevront en fait 5 paquets à tester.

MS16-118 est une mise à jour critique pour Internet Explorer. Ce bulletin corrige 11 vulnérabilités, dont une menace « Exploit in the Wild » (CVE-2016-3298). Ce bulletin traite plusieurs vulnérabilités qui ciblent l’utilisateur. Cela signifie que le pirate peut convaincre un utilisateur d’ouvrir un contenu Web spécialement conçu afin d’exploiter ces vulnérabilités. Plusieurs de ces vulnérabilités peuvent également être limitées si l’utilisateur dispose de droits inférieurs à ceux d’un administrateur avec accès complet. En effet, le pirate n’a alors accès qu’aux éléments auxquels l’utilisateur a le droit d’accéder, ce qui réduit l’impact des vulnérabilités si elles sont exploitées.

MS16-119 est une mise à jour critique pour le navigateur Edge. Ce bulletin corrige 13 vulnérabilités, dont une menace « Exploit in the Wild » (CVE-2016-7189). La plupart des vulnérabilités corrigées par ce bulletin ciblent l’utilisateur. Un pirate qui exploite avec succès ces vulnérabilités peut obtenir les mêmes droits d’accès que l’utilisateur actuel. Les clients dont les comptes sont configurés pour disposer de droits utilisateurs limités sur le système peuvent constater un impact plus faible que les utilisateurs dotés de droits d’administrateur.

MS16-120 est une mise à jour critique pour .Net Framework, Office, Skype Entreprise, Lync et Silverlight. Le bulletin corrige 7 vulnérabilités, dont une menace « Exploit in the Wild » (CVE-2016-3393). Ce bulletin inclut des vulnérabilités qui ciblent les utilisateurs. Un pirate peut héberger un contenu Web ou un fichier de document spécialement conçu pour exploiter les vulnérabilités. L’une des vulnérabilités (CVE-2016-3396) peut également être exploitée via le volet Aperçu d’Outlook. Les utilisateurs qui disposent de privilèges d’exécution limités peuvent réduire l’impact des attaques.

MS16-121 est une mise à jour importante pour Office. Le bulletin corrige 1 seule vulnérabilité, de type « Exploit in the Wild » (CVE-2016-7193). Un pirate peut créer un fichier à envoyer par e-mail ou via un contenu Web spécialement conçu pour exploiter la vulnérabilité. Les utilisateurs qui disposent de privilèges d’exécution limités peuvent réduire l’impact des attaques.

MS16-122 est une mise à jour critique pour Windows. Ce bulletin corrige une seule vulnérabilité. Un pirate peut exploiter cette vulnérabilité en convainquant l’utilisateur d’ouvrir un fichier spécialement conçu depuis une page Web ou depuis un e-mail. Cette vulnérabilité peut être exploitée via le volet Aperçu d’Outlook. Les utilisateurs qui disposent de privilèges d’exécution limités peuvent réduire l’impact des attaques.

MS16-126 est une mise à jour modérée pour Windows. Le bulletin corrige 1 seule vulnérabilité, de type « Exploit in the Wild » (CVE-2016-3298). C’est le même ID CVE que la vulnérabilité figurant dans MS16-118 pour Internet Explorer. Pour corriger entièrement cette vulnérabilité, vous devez installer les deux mises à jour MS16-118 et MS16-126. Pour Windows Vista et Server 2008, cela implique d’installer deux paquets distincts. Pour les systèmes d’exploitation plus récents, ces deux éléments sont inclus dans le paquet Sécurité uniquement ou Déploiement de sécurité.

MS16-127 est une mise à jour critique de Flash Player pour Internet Explorer. Cette mise à jour corrige 12 vulnérabilités du plug-in Adobe Flash Player pour Internet Explorer. Pour corriger entièrement les vulnérabilités de Flash Player, vous devez installer les mises à jour de Flash Player, Flash pour IE, Flash pour Chrome et Flash pour Firefox, si bien qu’il faut parfois installer plusieurs mises à jour sur un même système.

APSB16-32 est une mise à jour Priorité 1 pour Adobe Flash Player. Cette mise à jour corrige 12 vulnérabilités. La plupart de ces vulnérabilités ciblent l’utilisateur et, si elles sont exploitées, peuvent permettre au pirate de prendre le contrôle du système infecté.