Se basant sur des données du monde entier, sur une période allant de juin 2021 à juin 2022, ce rapport met en lumière l’état actuel du cybercrime, l’augmentation des cyber-agressions entre États, les tendances en matière de menaces comme les opérations de cyberinfluence. Voici quelques enseignements de l’édition 2022 du Microsoft Digital Defense Report.

Les attaquants adaptent leurs techniques

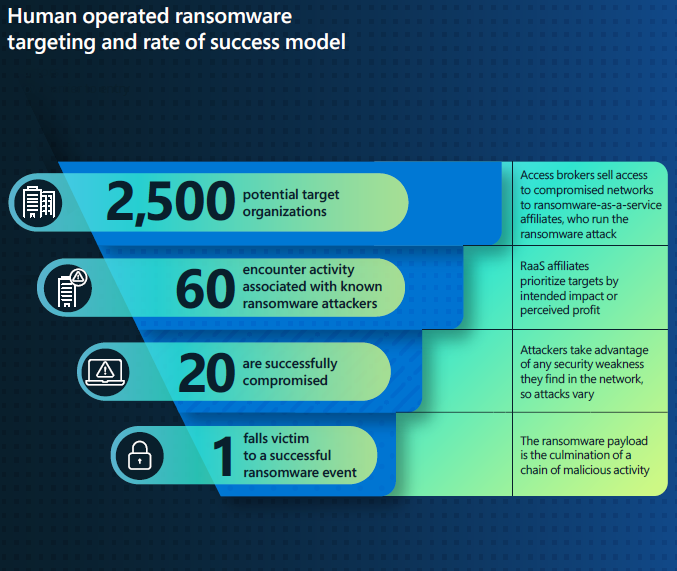

Les rançongiciels exploités par des humains sont les attaques les plus répandues. Un tiers des cibles sont compromises avec succès sur la base de cette technique et 5% d’entre elles cèdent à la rançon.

Au cours de l’année écoulée, le nombre d’attaques de mots de passe a augmenté de 74 %, pour passer à 921 attaques chaque seconde.

Le déploiement de cyberarmes dans la guerre hybride en Ukraine

90% des attaques russes détectées au cours de l’année écoulée visaient des clients dans des États membres de l’OTAN.

Les secteurs les plus touchés par les attaques étatiques concernent les ESN (22%), les Think Tank et ONG (17%), les établissements d’enseignement (14%) et les gouvernements (10%).

La sécurité des infrastructures numériques

Les attaques contre les dispositifs de gestion à distance d’appareils (Remote Device Management) – notamment utilisés pour gérer une flotte d’outils IoT comme des imprimantes, des webcams, des climatisations ou le contrôle d’accès aux bâtiments – sont en hausse, avec plus de 100 millions d’attaques répertoriées en mai 2022 – soit une multiplication par cinq au cours de l’année écoulée.

Microsoft observe une augmentation constante d’une année sur l’autre des e-mails d’hameçonnage. Depuis mars 2022, la guerre en Ukraine est devenue un nouvel appât pour mener des campagnes d’hameçonnage.

Les opérations d’influence

Les opérations de cyberinfluence sont de plus en plus utilisées par certains États pour façonner l’opinion, discréditer leurs adversaires, favoriser la discorde et tordre la réalité.

Les opérations de cyber-influence sont souvent construites en 3 étapes : le pré-positionnement pour que des faux soient disponibles sur Internet avant l’opération, le lancement en lui-même et enfin l’amplification.

Notez que 52 % des entreprises utilisent peu ou pas du tout de solution de détection et réponse sur les terminaux (EDR, endpoint detection and response).