Kobalos, c’est le nom qu’ont décidé de donner les chercheurs à ce malware, au code de petite taille et très astucieux.

Les chercheurs en question, qui travaillent pour l’éditeur Eset et qui l’ont découvert, préviennent : » le malware s’attaque à des clusters d’ordinateurs haute performance (HPC)« , alors qu’il sont travaillé avec le CERN. Mais pas seulement, les chercheurs citant dans un article de blog un grand fournisseur d’accès Internet asiatique, un prestataire nord-américain de sécurité des terminaux, des réseaux d’une université européenne ainsi que plusieurs serveurs privés.

Linux, BSD, Solaris, et « peut-être AIX et Windows »

Ce malware « complexe », qui existe sous forme portable pour de nombreux systèmes d’exploitation dont Linux, BSD, Solaris, et « peut-être AIX et Windows », possède un haut niveau de sophistication. « Nous avons nommé ce malware Kobalos pour la petite taille de son code et ses nombreuses astuces. Dans la mythologie grecque, un kobalos est une petite créature malicieuse », explique Marc-Étienne Léveillé, qui a enquêté sur le malware. « Il faut dire que ce niveau de sophistication n’est que rarement observé dans les malwares Linux », ajoute-t-il.

Tout serveur compromis peut être transformé en serveur de commande et de contrôle

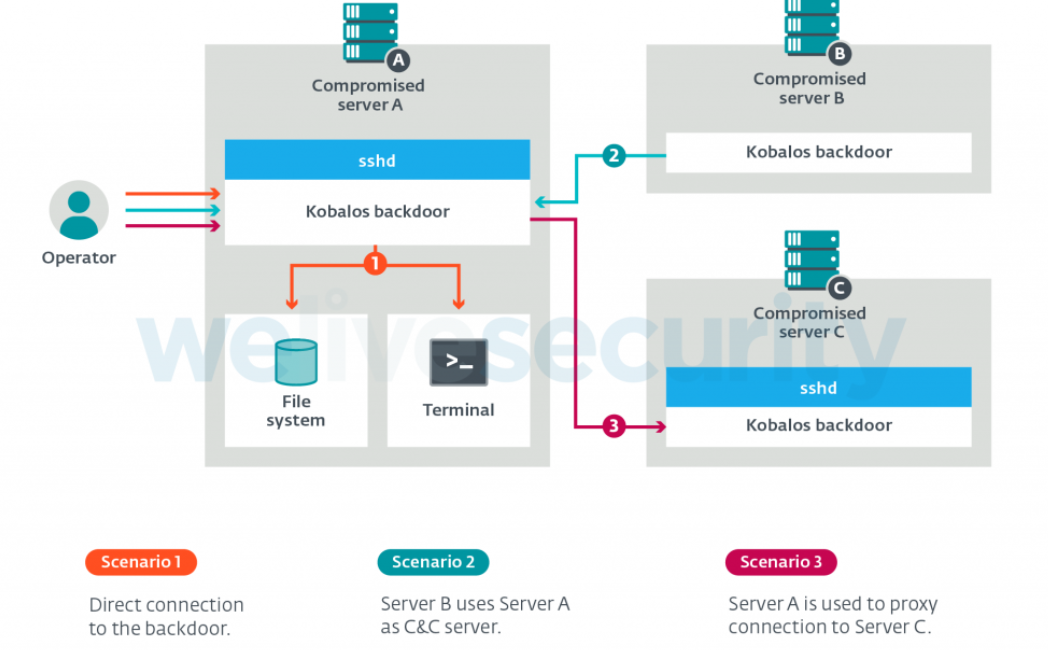

« Kobalos permet l’accès à distance au système de fichiers, la création de sessions de terminal, et des connexions par proxy à d’autres serveurs infectés par Kobalos », explique le chercheur.

Tout serveur compromis par Kobalos peut être transformé en serveur de commande et de contrôle (C&C) par les opérateurs à l’aide d’une seule commande. Comme les adresses IP et les ports du serveur de C&C sont codés en dur dans l’exécutable, les opérateurs peuvent alors générer de nouveaux échantillons de Kobalos qui utilisent ce nouveau serveur de C&C. Dans la plupart des systèmes compromis par Kobalos, le client de communication sécurisée (SSH) est également compromis afin de voler des identifiants. Voir les méthodes ci-dessous.

Marc-Étienne Léveillé donne ce conseil : la mise en place d’une authentification à deux facteurs pour la connexion aux serveurs SSH atténuera le risque. Une liste complète des indicateurs de compromission (IoC) et des exemples sont disponibles dans le référentiel GitHub d’Eset.

Reste cette question : quelles sont les intentions des opérateurs de Kobalos ? Les chercheurs restent sans réponse.