Si le phénomène du ransomware ou rançongiciel n’est pas nouveau, jamais il n’a eu une ampleur telle qu’on la connaît aujourd’hui. Alors que l’activité des entreprises repose de plus en plus sur des services connectés, la lutte contre les ransomwares et plus largement les malwares devient une priorité.

Certains appellent cela la chasse au gros gibier (Big-Game Hunting). Ces derniers mois ont vu de nombreuses entreprises confrontées à des attaques de grande ampleur, notamment par ransomware. Depuis le début de l’année, la liste des victimes de ransomwares ne cesse de s’allonger. Honda, Canon, LG, Xerox, Garmin, le croisiériste Carnival, mais aussi le groupe français Spie, MMA et même Orange Business Services, tous ont été l’objet d’attaques dont les conséquences ont été plus ou moins bien contenues. Les campagnes d’attaques notamment par phishing ont été fréquentes en 2018/2019, mais le confinement des populations pour cause de pandémie et la généralisation du télétravail ont notoirement accru le risque.

Des entreprises fragilisées par la crise du COVID-19

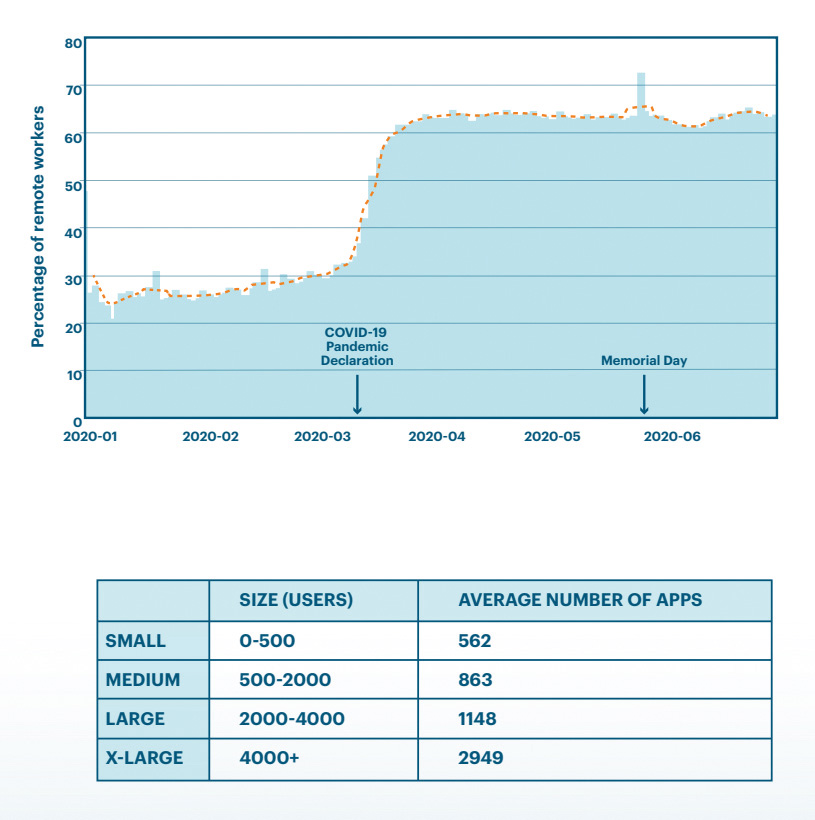

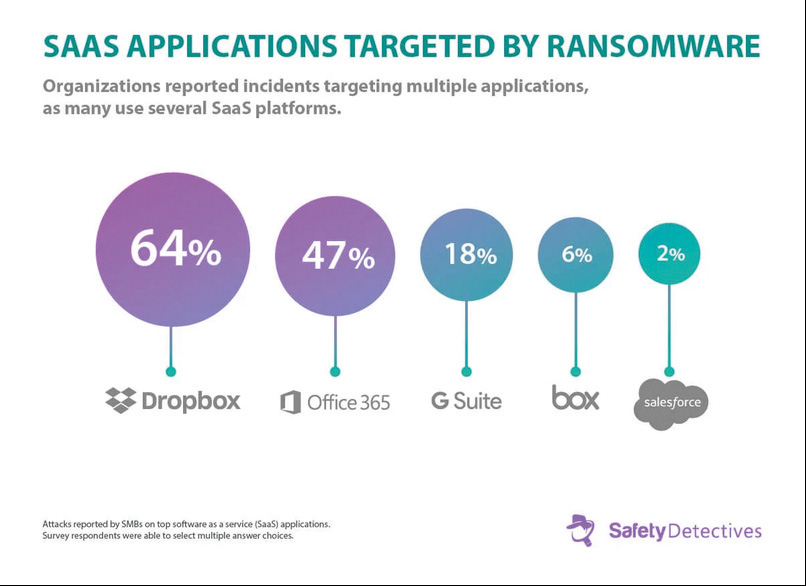

Une étude Tanium fait état de 93% d’entreprises françaises qui ont enregistré une augmentation du nombre de cyberattaques lors de la crise du COVID-19. Une autre étude Netskope Security Cloud menée entre le 1er janvier 2020 et le 30 juin 2020 vient compléter ce chiffre. Celle-ci fait apparaître que 64 % des collaborateurs travaillaient à distance, avec une augmentation de 80 % de l’utilisation des plateformes et applications collaboratives. Conséquence de ce changement de mode de travail, l’utilisation personnelle des équipements professionnels s’est accrue de 97 % ! Conséquence directe de cet effacement de la frontière entre privé et professionnel, la consultation de sites Web et d’applications à risque a augmenté de 161 %. Dans de telles circonstances, les télétravailleurs sont devenus des cibles de choix, d’autant que ceux-ci téléchargent de plus en plus de données d’entreprise sur des instances Cloud personnelles, ce qui renforce un peu plus les risques de fuites de données. De facto, pour les analystes de Netskope, les applications de collaboration Cloud sont devenues un vecteur d’attaque tout à fait pertinent pour les pirates. Selon eux, 63 % des malwares ont été diffusés par le biais de ces applications en 2020.

Autre effet collatéral directement imputable à la crise sanitaire, un feu nourri d’attaques informatiques s’est abattu sur les établissements de santé pendant la crise. Déjà confrontés aux vagues de malades frappés par la COVID-19, les hôpitaux se sont avérés être des cibles de choix pour les cybercriminels, ces derniers estimant que ces proies allaient être contraintes à payer rapidement les rançons demandées. Divers CHU français ont été l’objet d’attaques par ransomware et l’AP-HP a même été l’objet d’une attaque DDOS (Distributed Denial-of-Service/ Attaque par déni de service distribuée), une grande première dans le milieu. Sur les dix premiers mois de l’année 2020, l’éditeur Trend Micro a révélé avoir stoppé près de 9 millions de menaces directement liées au COVID-19. 92 % des attaques étaient portées par des emails, preuve que la messagerie électronique reste un vecteur important pour les malwares. Au cœur de la pandémie, la situation était suffisamment critique pour que la Croix-Rouge internationale ne lance un appel public afin que les attaques cessent le temps de la crise.

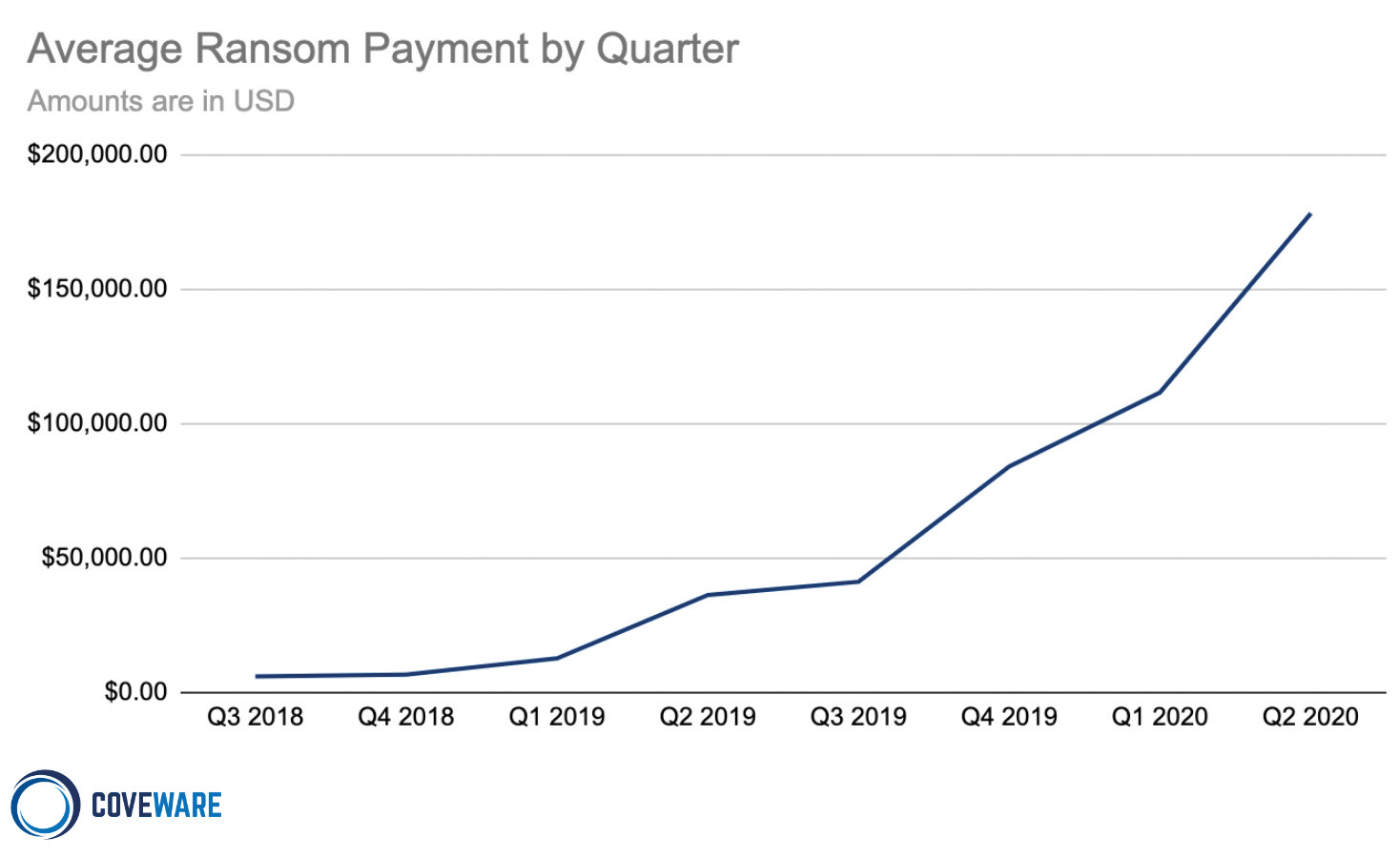

Les attaquants ont clairement cherché à profiter de la situation de crise engendrée par le COVID-19 pour soutirer plus d’argent aux entreprises. L’étude Coveware montre la progression exponentielle du montant des rançons depuis 2018, avec une brusque fièvre ces derniers mois. Illustration de cette tendance, le groupe Dharma, dont les rançons ne dépassaient pas des sommes à 5 chiffres s’est mis à réclamer des rançons à six chiffres. Désormais on voit des groupes demander des rançons à six ou sept chiffres

Les analystes soulignent l’inflation des montants demandés et l’essor de la stratégie de la chasse au gros gibier initiée avec l’arrivée de ransomwares de type BitPaymer et Ryuk. Néanmoins, beaucoup d’attaquants continuent à tirer tous azimuts sans nécessairement bien cibler leurs victimes, avec parfois des rançons totalement extravagantes réclamées à des TPE de 10 personnes comme à des entreprises de plus grande taille.

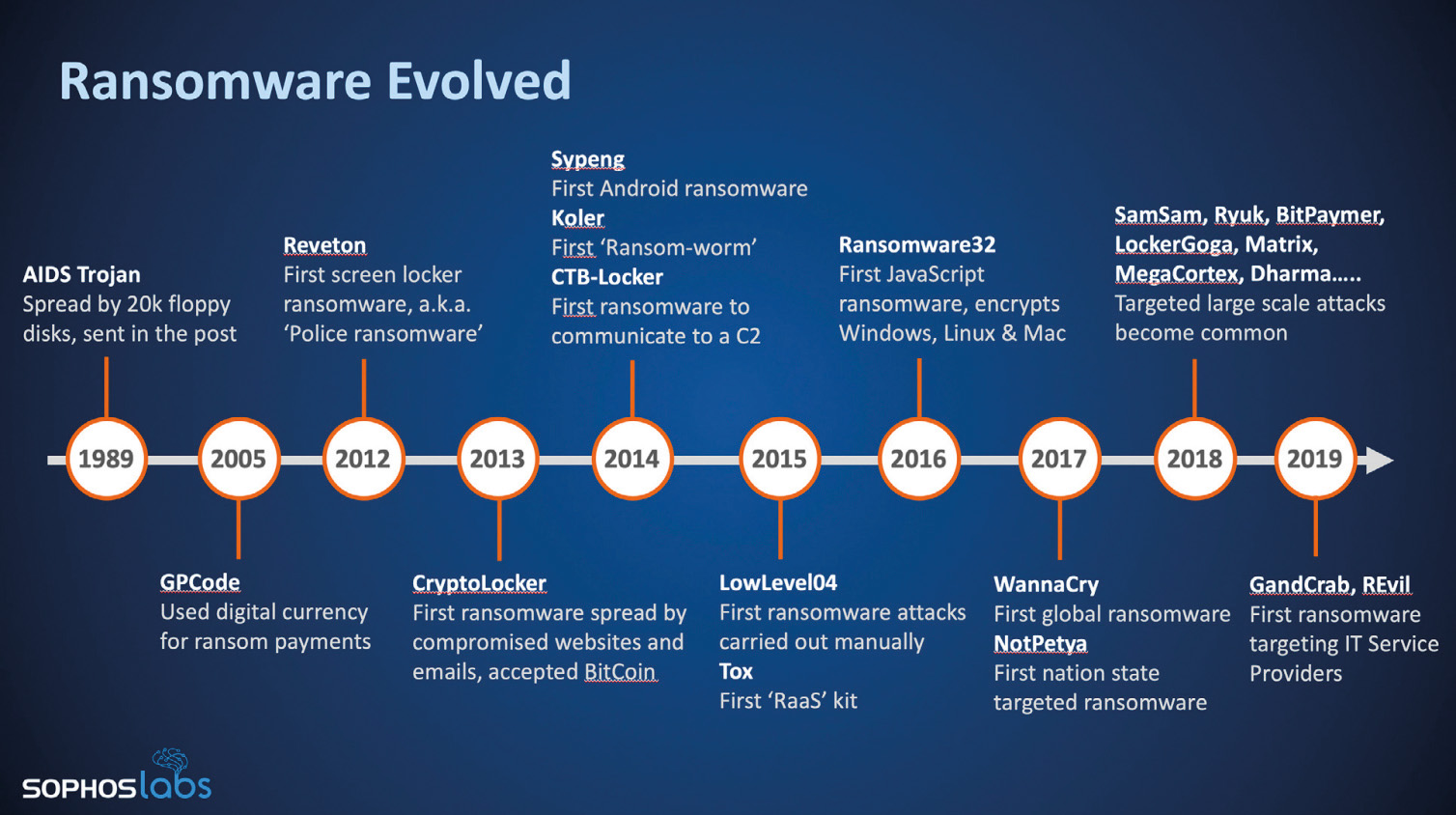

Le malware, une « science » sans cesse renouvelée

Nul n’est à l’abri d’un ransomware. Les vagues d’attaques observées en 2018 et 2019 et qui avaient notamment immobilisé le groupe de santé Ramsay ou encore Saint-Gobain a certes causé un électrochoc auprès des comités exécutifs des grandes entreprises et permis à certains RSSI de décrocher des budgets pour hausser le niveau de protection des infrastructures, mais le mal est encore loin d’être éradiqué. La lutte contre les malwares est complexe car les formes d’attaques particulièrement diverses et même si l’on dispose de bonnes sauvegardes qui permettent une reprise d’activité rapide, une fuite de données peut s’avérer catastrophique. Ainsi, l’Université de l’Utah a révélé cet été avoir payé une rançon de plus de 457 000 $ non pas pour déchiffrer ses serveurs rendus inutilisables par un ransomware, ceux-ci ayant pu être restaurés, mais pour que les données volées, des informations personnelles sur les étudiants ne soient pas publiées publiquement.

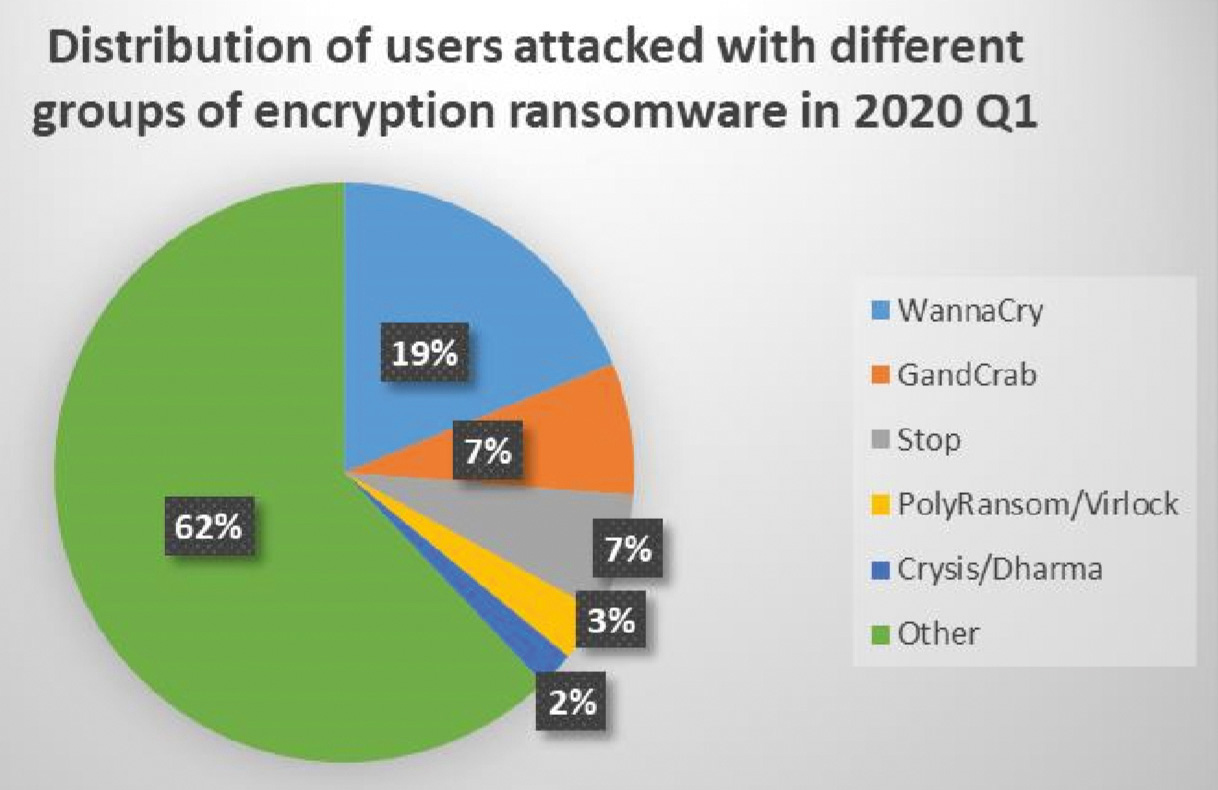

Cette capacité à exfiltrer les données avant de les chiffrer sur les postes de l’entreprise est apparue en novembre 2019, les attaquants ayant bien compris que la divulgation des données volées était un levier supplémentaire pour faire payer leurs victimes. Les chercheurs de Coveware ont identifié cette tendance, notamment avec l’essor du ransomware DopplePaymer, lui-même variante du malware Hermes. Les chercheurs évoquent même la possibilité que les attaquants aient réalisé un test A/B sur leur site TOR afin d’évaluer si cette menace leur permettait d’améliorer le taux de conversion de leur attaque. Une application directe des méthodes marketing du E-Commerce au monde du cybercrime… Le groupe Maze a poussé la logique en publiant les données d’une première victime pour l’exemple, puis en publiant publiquement le nom de leurs victimes n’ayant pas encore payé la rançon et les menaçant de vendre leurs données à leurs concurrents ou en les rendant publiques. Parmi les ransomwares et variantes qui implémentent aujourd’hui ce double mode d’extorsion figurent Nephilim, Cl0p, Sekhmet, Ragnar Locker, Maze, REvil/Sodinokibi, DoppelPaymer, Mespinoza (PYSA), Netwalker et AKO/MedusaReborn. L’exfiltration de données a désormais lieu dans 22 % des attaques, un chiffre en augmentation de +8,7 % au deuxième trimestre 2020.

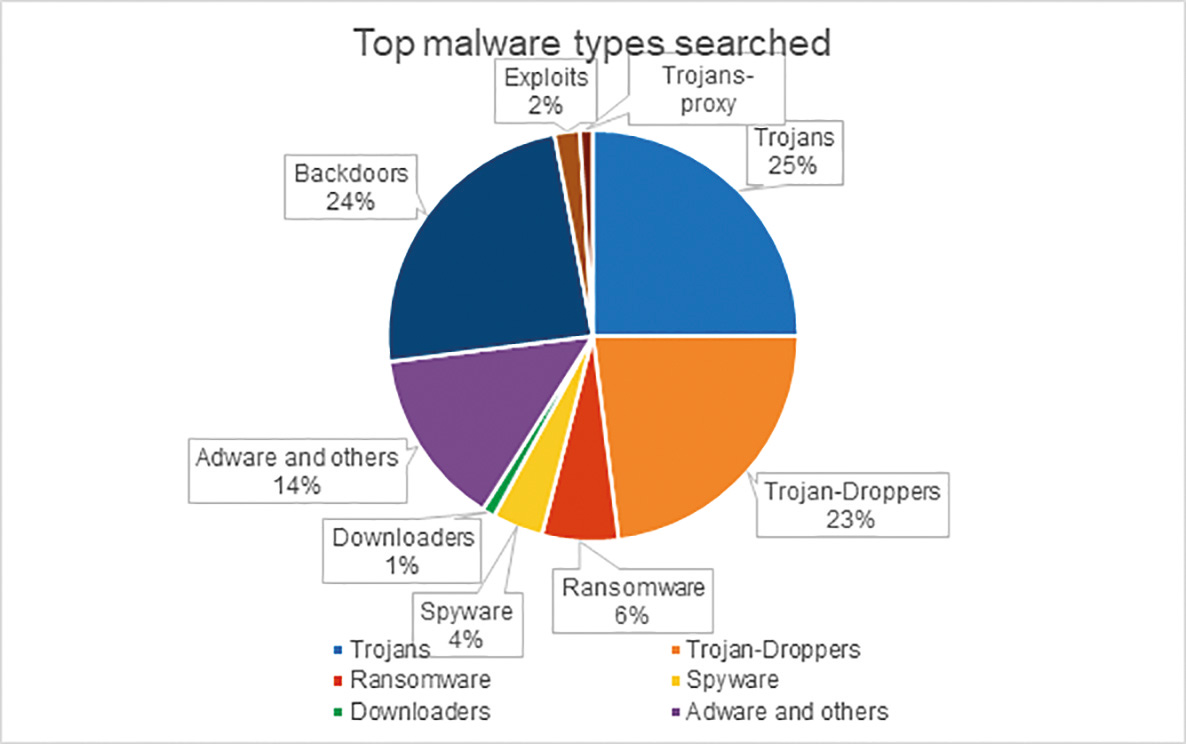

La menace est protéiforme, complexe et ne cesse de croître et de se transformer. En 2018, Malwarebytes signalait que le nombre de familles de ransomwares s’était accru de 700 % depuis 2016 et, si l’on en croit l’éditeur Datto, 35 % des attaques réussies voyait la victime payer la rançon. En juillet dernier, Kaspersky relevait que près des trois quarts des requêtes reçues sur son portail de Threat Intelligence portaient sur des malwares de 3 catégories : les chevaux de Troie, les backdoors et les droppers (injecteurs de code malicieux). Les chevaux de Troie représentaient 25 % des requêtes reçues entre novembre 2019 et mai 2020, devant les backdoors à 24 % et les droppers à 23 %. Les chercheurs ont noté un pic de recherches à propos de Emotet, un malware qui, après avoir sévi en fin d’année 2019 ne cesse de se réinventer et son architecture de contrôle/commande régulièrement réactivée. En outre, les chercheurs ont noté un regain d’intérêt pour les backdoors sur Linux et Android, preuve que les attaquants ne visent plus seulement les machines sous Windows. Même macOS qui a longtemps été considéré comme un havre de paix vis-à-vis des virus ne l’est plus véritablement. La plateforme Apple est la cible de nombreux AdWare et le malware Shlayer s’est taillé une belle réputation en 2019, infectant 1 Mac sur 10 au moyen de fausses mises à jour d’Adobe Flash, si on en croit les chiffres fournis par Kaspersky Lab.

Cette volonté de toucher toutes les plateformes a poussé les attaquants à industrialiser leur approche. On a ainsi vu apparaître MATA, un framework de développement de malwares repéré par les chercheurs en 2018. Attribué au groupe nord-coréen Lazarus, celui-ci permet aux attaquants de développer des malwares tant pour Windows, macOS et Linux. Et comme l’ingéniosité des cybercriminels est sans limites, certains se sont attachés à développer en Java un malware multiplateforme. Déjà en 2014 un tel malware était apparu, exploitant une faille de sécurité de Java 7, une faille corrigée depuis l’update 21 de la plateforme. Néanmoins, créer un malware pouvant s’exécuter dans une machine virtuelle Java, donc tant sur une machine Windows que macOS ou Linux est extrêmement tentant et, en juin 2020 les experts de sécurité de Blackberry et KPMG ont repéré un malware de ce type en train d’infecter un acteur du secteur de l’éducation. Baptisé Tycoon, celui-ci a pu passer au travers des protections des anti-malwares qui n’inspectent pas systématiquement les fichiers jimage (Java ImageFile format).

Pour l’heure, Windows reste la cible numéro 1 des ransomwares, avec 85% des attaques selon les chiffres dévoilés par SafetyDetectives en début d’année, macOS représentant 7% des attaques, Android 5% et iOS 3 % seulement. Néanmoins, la plateforme Apple attise les ambitions des pirates et il est faux de considérer macOS comme à l’abri des attaques. Toujours selon SafetyDetectives, le nombre de détections par terminal Apple était inférieur à 5 en 2018. Il était déjà à 11 en 2019 et devrait dépasser 14 en 2020.

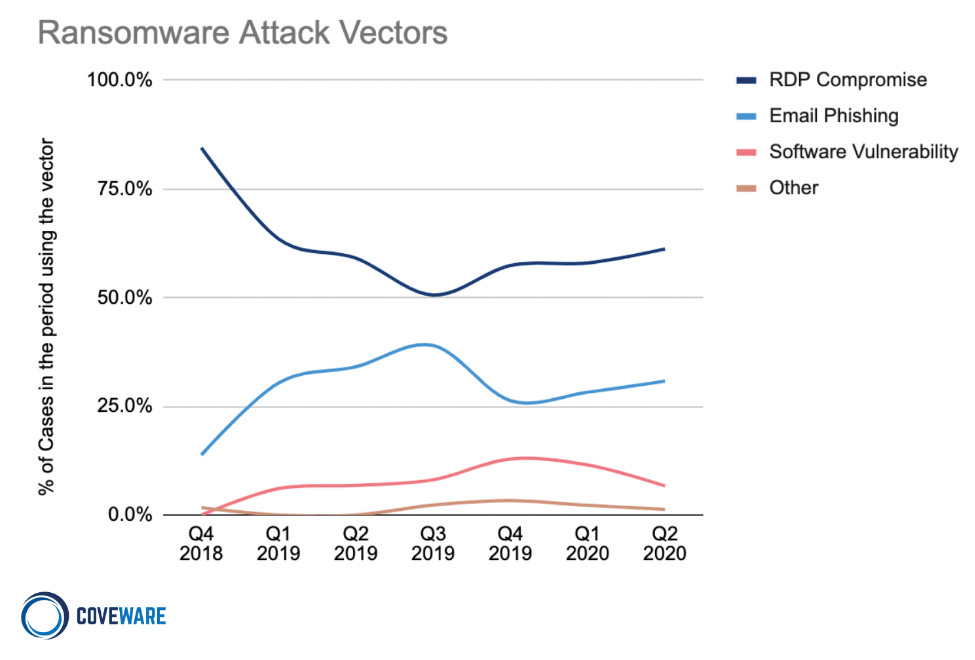

Autre approche plutôt maligne, l’utilisation de la virtualisation pour, là encore, passer inaperçu vis-à-vis des antivirus. Ce fut la formule gagnante adoptée par les concepteurs de Ragnar Locker, un ransomware fonctionnant sur une machine virtuelle Virtualbox afin de passer sous le radar des antivirus. Le dispositif décrit par Sophos permet aux attaquants de télécharger un maximum de données via une simple connexion Windows Remote Desktop Protocol (RDP) avant de déclencher le ransomware lui-même. Ragnar Locker a ainsi siphonné 10 To de données à Energias de Portugal (EDP) et les pirates ont réclamé 1 580 Bitcoins à l’énergéticien afin de ne pas divulguer ces données confidentielles. En termes de techniques d’attaque, le protocole RDP reste un vecteur très largement usité par les pirates, notamment pour atteindre les PME. Lors du confinement, de nombreuses petites entreprises ont activé ce moyen d’accès distant au système d’information extrêmement simple à mettre en oeuvre et les attaquants ont immédiatement exploité ce mode d’accès souvent insuffisamment sécurisé. Coveware a noté un accroissement de 41 % des usages de RDP lors du deuxième trimestre 2020 (contre + 33 % pour les VPN), ce qui a permis au nombre d’attaques via RDP de repartir à la hausse alors que ce mode d’attaque était en baisse depuis 2018. Ces attaques RDP restent le vecteur numéro 1, devant le phishing par eMail ou encore l’exploitation de vulnérabilités logicielles. Cette tendance est tout particulièrement marquée chez les PME de moins de 100 personnes où ces accès RDP sont faiblement protégés, un mot de passe trivial étant bien souvent le seul rempart contre un accès illicite. Dans les grandes entreprises, la part d’attaques via phishing est plus élevée car même si les RSSI mènent des campagnes de sensibilisation du personnel, les attaquants peuvent s’appuyer sur un nombre de collaborateurs plus élevé pour espérer voir l’un de leurs messages atteindre son but. Maze est très représentatif de ces stratégies car le groupe utilise les 2 techniques pour atteindre ces cibles, avec 63 % d’attaques réalisées par phishing pour atteindre les grandes entreprises et 33 % d’attaques RDP lorsqu’il s’agit de PME. Enfin, l’exploitation des failles logicielles est un moyen généralement utilisé pour atteindre les grandes entreprises.

L’étude souligne par ailleurs que si les attaques sur les grandes entreprises sont les plus médiatisées, les ransomwares restent avant tout une problématique pour les PME. Les ransomwares, en particulier ceux qui sont déjà connus des éditeurs, frappent essentiellement les cibles les plus faciles, les PME qui n’ont pas de RSSI et un budget sécurité faible, voire inexistant. Coveware souligne que 55 % des attaques frappent des entreprises de moins de 100 personnes et ce taux monte à 75 % si on considère les entreprises dont le chiffre d’affaires est inférieur à 50 millions de dollars.

RaaS ou le Ransomware à l’ère du Cloud

Si depuis plusieurs années déjà la production des malwares s’est très largement professionnalisée et qu’il est possible de se procurer des souches virales relativement simplement en les achetant sur le Dark Web, cette industrialisation s’est nettement accélérée ces dernières années. On a assisté à la constitution d’une véritable offre de type Ransomware-as-a-Service. Avec de tels services, inutile de dépenser quelques centaines d’euros mais simplement ouvrir un compte sur le portail du service, connecter un compte Bitcoin, récupérer son kit puis lancer l’attaque sur la cible visée. Le fournisseur RaaS se rémunère alors sur l’argent extorqué aux victimes, Satan demande 30% de commission pour ce service clé-en-main, un taux pouvant être négocié à la baisse pour les « gros » clients de la plateforme. Enfin, l’attaquant dispose d’outils de personnalisation pour mettre le message de demande de rançon à ses couleurs. Outre l’emblématique Satan, de nombreux services RaaS sont apparus sur ce marché interlope, comme le signalait déjà Sophos en 2017. Très avancé en termes de personnalisation, Philadelphia proposait même une licence illimitée d’utilisation à 330 € seulement et ses concepteurs ont même produit une vidéo promotionnelle encore visible sur YouTube afin de vanter les qualités de leur service… Avant cela, les mêmes développeurs de Rainmaker Labs avaient créé Stampado, une offre low-cost proposée à 33 € seulement. L’argument marketing est alors très simple : créer une première campagne en quelques secondes seulement ! Autre service repéré par les experts de SophosLabs, Frozr Locker un service qui supporte environ 250 extensions de fichiers et qui présente la particularité d’assurer un service client par email ou messagerie instantanée OTR (Off-the-Record) sécurisée à ses utilisateurs. A noter enfin, le positionnement marketing de RaasBerry qui se voulait le service le plus souple, avec pas moins de 5 niveaux d’abonnements, depuis l’abonnement Plastic pour un mois seulement jusqu’à l’abonnement Platinum sur 3 ans, avec la garantie de toucher 100% de la rançon versée et un support gratuit pendant la période de souscription.

Ces services constituent une nouvelle étape dans l’industrialisation de ce marché criminel et permettent surtout à des individus qui sont loin d’être des hackers chevronnés de lancer des attaques sur une cible précise.

Menaces sur les nouvelles architectures applicatives

L’approche « as-a-Service » héritée des grands acteurs du Cloud public est une approche adoptée par le « cybermilieu », mais le Cloud Computing constitue aussi une cible de choix pour les criminels. En effet, la promesse de scalabilité et de ressources de calcul, potentiellement infinie, a de quoi intéresser à la fois ceux qui cherchent à déclencher des attaques DDOS, mais aussi ceux qui ont besoin de puissance pour miner des cryptomonnaies. Les conteneurs Docker ont ainsi fait l’objet d’attaques afin de faire tourner des botnets ou faire du mining aux frais de l’entreprise qui paye pour ces ressources. De facto, les identifiants d’une entreprise sur AWS, Azure et autres services Cloud valent potentiellement de l’or pour ces cybercriminels et sont une cible de choix sur laquelle ils vont concentrer leurs efforts. Ainsi, depuis le mois d’avril 2020, les chercheurs de Trend Micro ont ainsi découvert les premières traces d’activité d’un nouveau ver développé par TeamTNT. Celui-ci recherche des fichiers de configuration sur AWS où figurent les identifiants en clair de l’entreprise et donc disposent de ressources de calcul gratuitement.

Ce groupe de pirates s’était déjà fait un nom, s’intéressant de près aux architectures Docker. De plus en plus adoptés par les entreprises, les clusters de conteneurs constituent une cible de choix pour faire tourner des bots ou des cryptominers et la relative jeunesse de ces architectures permet aux attaquants d’exploiter des failles de sécurité non encore identifiées. Ainsi, plusieurs failles de sécurité ont été détectées dans le runtime Docker, mais aussi dans Kubernetes qui est l’orchestrateur actuellement le plus utilisés. Si ces annonces ont eu lieu après que ces failles, dont certaines étaient critiques, aient été corrigées, un rapport publié par la Cloud Native Computing Foundation avait identifié 37 failles de sécurité. Le dynamisme des communautés Open Source permet d’en venir à bout rapidement, mais les entreprises doivent être capables de tenir le rythme des mises à jour ou souscrire à des services Kubernetes managés pour être certaines de ne pas voir leurs infrastructures de conteneurs tomber entre de mauvaises mains.

Quels outils pour faire face à la menace ?

L’édition 2020 du rapport annuel Verizon sur les rapports d’incidents (Rapport d’enquête 2020 sur les compromissions de données, Verizon 2020) pour lequel les experts en cybersécurité ont analysé 32 002 incidents de sécurité dont 3 950 ont donné lieu à des compromissions de données confirmées montre que les outils sont de plus en plus efficaces. Si 22 % des attaques impliquent encore des malwares de toutes sortes (à égalité avec l’ingénierie sociale), le risque d’attaque par chevaux de Troie a été pratiquement éradiqué ces dernières années. Ces malwares représentaient près de 50 % des compromissions en 2016, ils ne sont désormais impliqués que dans moins de 6,5 % aujourd’hui. 45 % des attaques sont désormais le fait de droppers et de keyloggers.

Dans cet éternel combat entre l’épée et la cuirasse, les techniques de défense ont beaucoup évolué. Chacun s’accorde à dire que l’antivirus qui s’appuie sur des bases de signatures n’est aujourd’hui plus suffisant. Inventé à la fin des années 80, celui-ci peine face à la diversité des malwares, mais aussi aux techniques mises en oeuvre par les pirates afin de rendre leur oeuvre difficile à détecter. Outre la compression de données, le chiffrement et encore un code capable de changer de forme (polymorphisme), les attaquants font preuve d’une ingéniosité sans limite pour que leurs créations ne puissent être repérées par une signature numérique. Face à cette débauche d’efforts, les éditeurs de solutions antivirales ont multiplié les moteurs de détection dans leurs solutions de protection endpoint. La maturité des techniques de Machine Learning a permis aux éditeurs d’embarquer dans leurs anti-virus des modèles de détection notamment pour détecter un brusque changement de comportement du poste. Cela indique qu’un ransomware s’est activé et qu’il est en train de transmettre les fichiers de l’utilisateur vers un serveur externe et qu’il chiffre le contenu des disques avant d’afficher sa demande de rançon. Baptisées solutions « Next-Gen », cette nouvelle génération de logiciels de protection endpoint a certainement constitué un bond en avant dans la protection des postes clients et des serveurs mais, comme toujours, les attaquants ont innové pour contourner ces nouvelles couches de protection. Ainsi, des techniques sont apparues afin de leurrer les modèles de Machine Learning et dissimuler le fonctionnement d’un malware aux yeux d’un modèle comportemental.

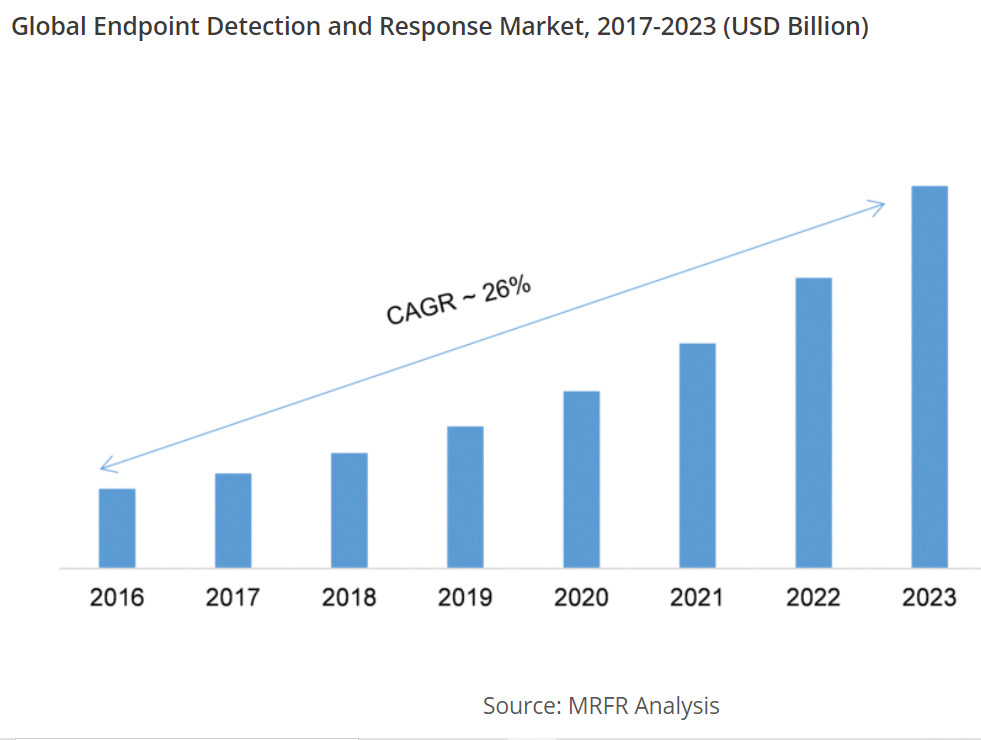

Comme garantir une protection à 100% des postes est impossible, les éditeurs ont notoirement étendu les fonctions de diagnostic et de remédiation des attaques avec une nouvelle génération d’outils, les EDR, acronyme de « Endpoint Detection and Response ». Ces solutions permettent à l’administrateur d’analyser les alertes survenues sur le parc de postes clients, mener une investigation fine pour détecter un éventuel malware à l’oeuvre et enfin mener des actions rapidement sur un ou tout un groupe de postes. Ces solutions constituent sans doute un nouveau pas en avant dans la protection des postes clients contre les ransomwares et l’essor rapide de ce marché montre que le besoin d’aller plus loin est évident. Et si ces EDR semblent des outils essentiellement destinés à des experts en cybersécurité ou des administrateurs avancés, les éditeurs proposent de plus en plus leur logiciel en mode managé, c’est-à-dire couplé avec une offre de service où l’éditeur assure un premier niveau de traitement des alertes. Ce premier niveau de tri va permettre de désengorger les SOC d’alertes issues des endpoints, va aussi donner accès à des compétences aux PME qui ne peuvent embaucher des experts en cybersécurité.

En cybersécurité, aucune solution n’est infaillible et si les entreprises vont une nouvelle fois élever leur niveau de sécurité en adoptant les EDR et les XDR, c’est-à-dire des solutions capables d’analyser à la fois le comportement des terminaux et serveurs mais aussi le trafic réseau et les applications Cloud, les attaquants innoveront encore pour passer outre. Les ransomwares représentent une « industrie » de plusieurs dizaines de milliards de dollars par an et, alors qu’avec l’essor de l’IoT et les réseaux 4G/5G tout sera connecté à l’avenir, cette industrie risque de prospérer encore longtemps.

Les 9 priorités du Gartner pour 2020

1• Accroître les capacités de détection et de réponse : Avec des moyens de collecte et de corrélation des événements de sécurité, les solutions de type XDR (Extended Detection and Response) sont un moyen pour une entreprise d’améliorer ses capacités de détection de la menace et de réponse rapide à incident.

2• Automatiser les processus de sécurité : L’automatisation est un moyen de faire face au manque de ressources humaines dans le secteur de la cybersécurité. En outre, l’automatisation permet d’accroître la vitesse de rédaction, de monter en charge plus rapidement et de réduire le taux d’erreurs.

3• Protéger les intelligences artificielles : Les algorithmes d’IA deviennent de plus en plus critiques pour les métiers : il faut les protéger, mettre en place des packages de protection mais aussi se prémunir contre d’éventuels usages néfastes de ces algorithmes.

4• Nommer des Chief Security Officer (CSO) à l’échelle de l’entreprise : Il faut coordonner les multiples silos de sécurité à la fois pour améliorer la protection globale de l’entreprise mais aussi permettre l’émergence de nouvelles opportunités business.

5• La protection des données devient une discipline en elle-même : Protéger les données n’est pas seulement une problématique de conformité aux règlements. La « privacy » impacte tous les aspects de l’organisation : la stratégie d’entreprise doit en tenir compte.

6• Créer des équipes sécurité sur chaque point de contact : Les interactions avec les clients sont aujourd’hui réalisées via de multiples points de contact dont dépendent la qualité et la différenciation de la relation entre la marque et ses clients. La sécurité doit être assurée sur chacun d’eux.

7• La sécurité réseau doit aller vers le modèle SASE : Le télétravail pousse les entreprises à privilégier les services de sécurité Cloud et la technologie Secure Access Service Edge (SASE) constitue un moyen efficace de sécuriser les collaborateurs en mobilité et les applications Cloud.

8• Adopter un modèle de protection spécifique pour les applications Cloud : La sécurisation des applications Cloud natives nécessite une nouvelle approche. Il faut mettre en place une protection de type cloud workload protection (CWPP) mais aussi tendre vers ce que l’on appelle le Cloud Security Posture Management (CSPM) pour sécuriser des architectures dynamiques.

9• Remplacer les VPN par des technologies Zero-Trust Network Access : Le confinement imposé par la COVID-19 a fait apparaître les défauts des VPN traditionnels. L’approche émergente Zero-Trust Network Access (ZTNA) permet d’offrir des accès distants aux collaborateurs tout en masquant les applications sur le web, réduisant ainsi les risques d’attaques.