La pandémie de coronavirus a permis à de nombreux collaborateurs de découvrir le télétravail et beaucoup considèrent que la vie en entreprise va être durablement impactée dans cet épisode de confinement. Ce pourrait bien être aussi le cas de la sécurité informatique qui doit désormais changer de modèle.

Véritable accélérateur de la transformation numérique pour les uns, mais aussi énorme opportunité d’attaque pour les autres, la généralisation du télétravail lors du confinement décidé à la fin du premier trimestre a révélé les forces et les faiblesses de l’IT moderne. Le Cloud facilite de manière décisive le télétravail, mais l’ouverture des systèmes d’information et ces utilisateurs distants représentent des cibles de choix pour les “cyber malfaiteurs”. Une enquête menée par le site de formation en ligne Udemy montre que 6 français sur 10 souhaitent travailler davantage à domicile en raison de leurs inquiétudes concernant le COVID-19. Or si 84% des dirigeants français interrogés par Tanium s’estiment prêts pour une généralisation du télétravail, tous (98%) ont été pris au dépourvu par des problématiques de sécurité.

Le poste du télétravailleur,

cible de choix pour l’attaquant

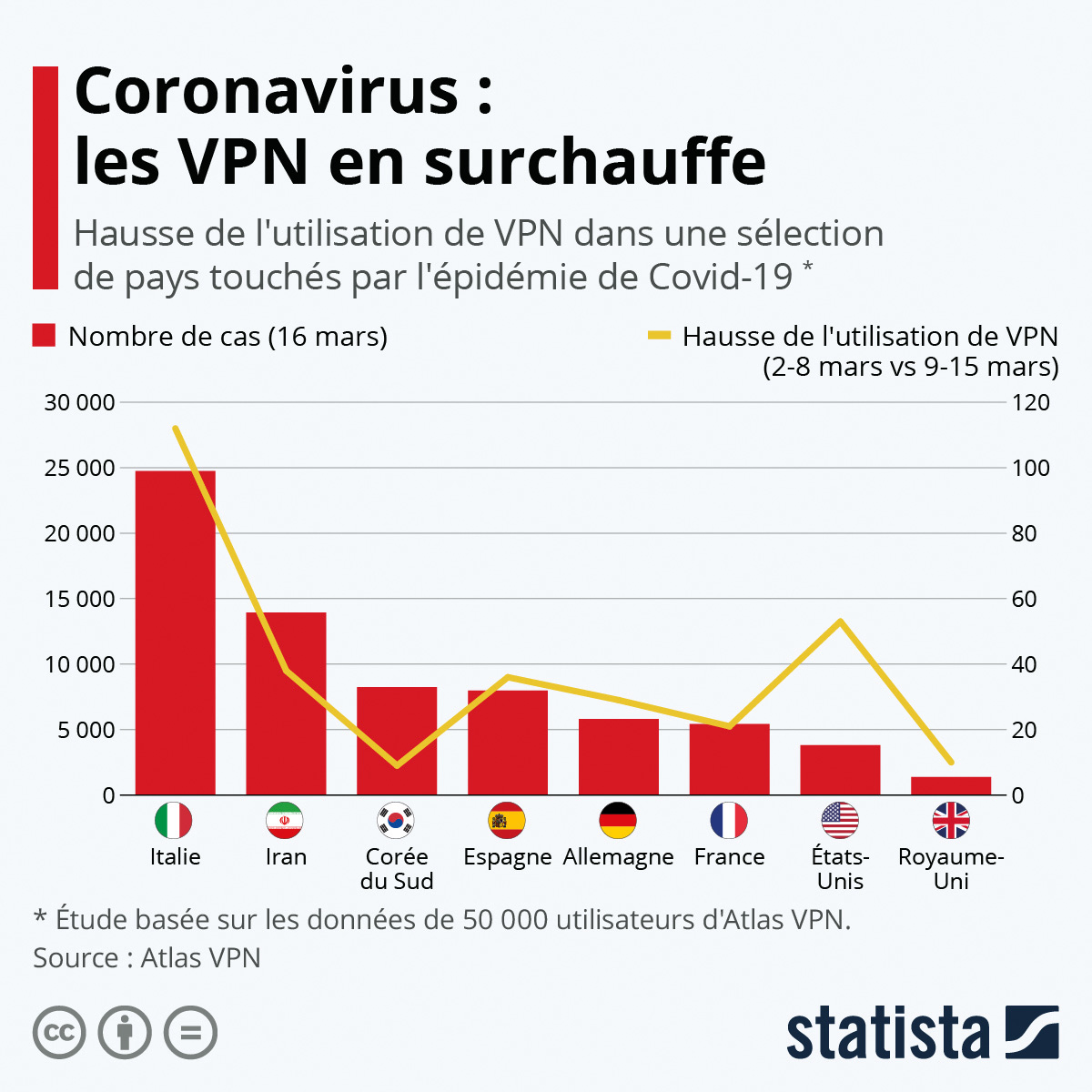

L’enquête montre que ceux-ci se sont principalement heurtés à 3 problématiques principales. D’une part la soudaineté de l’annonce de confinement de la population française a contraint les DSI à improviser et équiper très rapidement les salariés dépourvus de terminaux mobiles. Ainsi, on a vu des membres des services informatiques acheter tous les ordinateurs portables à l’hypermarché du coin afin de les distribuer à un maximum de collaborateurs avant le « lock-out ». Ces initiatives n’ont pas toujours été suffisantes et bien souvent certains salariés ont dû travailler sur leur matériel personnel. L’étude Tanium montre que 26% des entreprises ont éprouvé des difficultés à identifier ces nouveaux terminaux personnels qui venaient se connecter à leur réseau. Le danger posé par ces ordinateurs non maîtrisés par l’entreprise est évident : ceux-ci ne disposaient pas nécessairement de couches de sécurité performantes et pouvaient être mis à profit par les attaquants pour s’infiltrer dans le système d’information par le VPN. De facto, les pirates ont multiplié les attaques visant les particuliers afin de toucher leur entreprise.

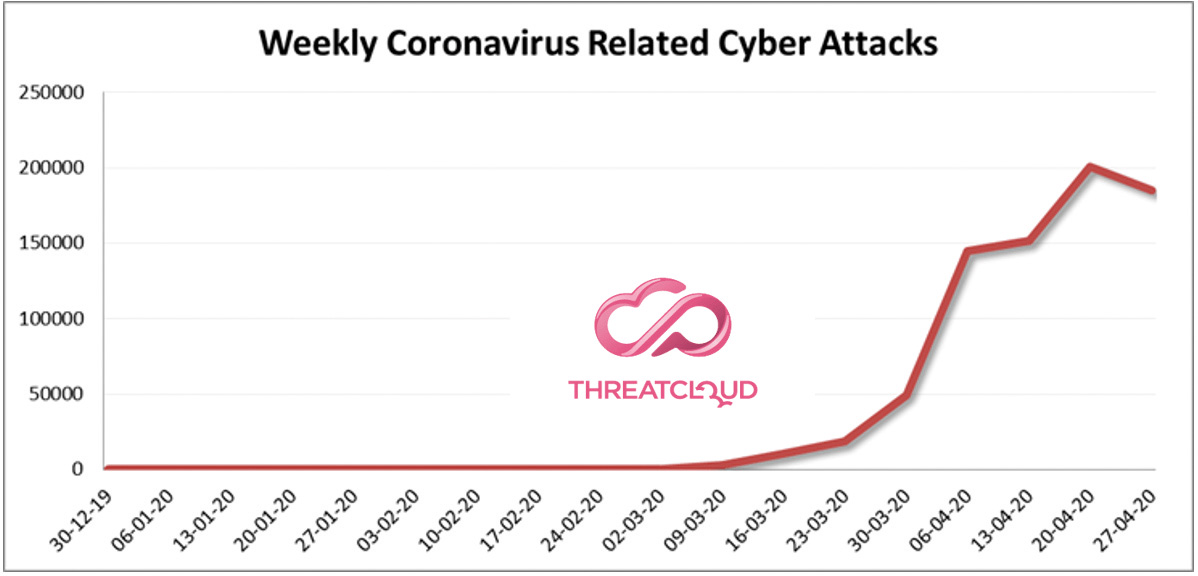

Dès le mois d’avril, Trend Micro pointait une hausse record des campagnes de spam contenant les mots-clés Covid, Covid-19, CoronaVirus et ncov. Ce nombre est passé lors du mois de mars 2020 de 4.028 à… 897.711. Le grand public était alors avide d’information sur la pandémie et le COVID-19 et les utilisateurs particulièrement enclins à cliquer sur ce type d’information… et télécharger des malwares. Les attaquants ont aussi concentré leurs activités criminelles contre les établissements de santé dont l’activité était fragilisée par l’arrivée de la première vague de malades. Le taux d’incidents touchant un établissement de santé qui a été pris en charge par l’équipe de réponse à incident européenne de Trend Micro est passé de 5% en moyenne en 2019 à 50% en mars 2020 ! L’objectif des attaquants était bien d’immobiliser les applications informatiques des hôpitaux, en espérant que ceux-ci, pris à la gorge, payent la rançon rapidement pour pouvoir reprendre leurs activités. Le CHU de Rouen a ainsi témoigné dans le guide récemment publié par l’ANSSI, en partenariat avec la Direction des Affaires criminelles et des grâces (DACG) : « Attaques par rançongiciels, tous concernés – Comment les anticiper et réagir en cas d’incident ? ». Conscient de cette problématique, plusieurs éditeurs de solutions de protection endpoint et de clients VPN ont proposé des licences gratuites pour équiper ces postes le temps de la crise sanitaire.

En plein confinement, le service Cybermalveillance du gouvernement publiait ses recommandations de sécurité informatique pour le télétravail, des conseils visant à sécuriser ces terminaux pas maitrisés par la DSI. Parmi les menaces identifiées par les experts du gouvernement figurent au premier plan les campagnes de phishing puis les ransomwares, les vols de données ainsi que les faux ordres de virement (FOVI/BEC), des escroqueries réalisées par email, message ou téléphone en usurpant l’identité d’un dirigeant de l’entreprise ou d’un partenaire. Les experts en cybersécurité du GIP ACYMA à l’origine du site Cybermalveillance.gouv.fr ont édicté une dizaine de recommandations de sécurité pour les travailleurs et une douzaine pour les entreprises (voir encadré). Outre des conseils simples comme l’application des mises à jour de sécurité sur tous les équipements, ‘utilisation d’un antivirus, la sécurisation de l’accès WiFi, l’utilisation de mots de passe forts, et une sauvegarde régulière des données, les experts militent en faveur de la séparation stricte des usages pro et personnels sur le terminal de l’entreprise. Une coupure entre ces deux mondes que les utilisateurs ne font manifestement pas si on en croit les chiffres avancés par Netskope en août 2020. Non seulement le taux d’utilisation personnelle d’équipements managés de l’entreprise a quasiment doublé depuis le confinement, mais l’utilisation d’applications et de sites Web présentant des risques de sécurité a augmenté de 161%. Des chiffres qui viennent quantifier ce vrai danger pour les entreprises.

12 recommandations de sécurité

de Cybermalveillance.gouv.fr

pour les employeurs, concernant le télétravail.

1 • Définissez et mettez en œuvre une politique d’équipement des télétravailleurs

2 • Maîtrisez vos accès extérieurs

3 • Sécurisez vos accès extérieurs

4 • Renforcez votre politique de gestion des mots de passe

5 • Ayez une politique stricte de déploiement des mises à jour de sécurité

6 • Durcissez la sauvegarde de vos données et activités

7 • Utilisez des solutions antivirales professionnelles

8 • Mettez en place une journalisation de l’activité de tous vos équipements d’infrastructure

9 • upervisez l’activité de vos accès externes et systèmes sensibles

10 • Sensibilisez et apportez un soutien réactif à vos collaborateurs en télétravail

11 • Préparez-vous à affronter une cyberattaque

12 • Dirigeants : impliquez-vous et montrez l’exemple !

Si les entreprises ont pu imposer à leurs collaborateurs l’installation de logiciels antivirus en parallèle au déploiement des agents VPN sur les terminaux amenés à accéder au système d’information, la cybersécurité n’est pas que seulement affaire d’outillage. Jamais le besoin de sensibiliser et former les collaborateurs aux pratiques de base de cybersécurité n’a été aussi grand.

La sécurité des services collaboratifs Cloud en question

Outre ce phénomène du BYOD “à domicile”, l’explosion de la consommation de services collaboratifs dans le Cloud est sans nul doute le phénomène le plus marquant de la période de confinement. Microsoft a annoncé un taux d’utilisation de Microsoft Team en croissance de 775% lors de cette période très particulière, avec un nombre d’utilisateurs qui est passé de 32 millions par jour en mars 2020 à 75 millions fin avril 2020. L’autre grand gagnant fut l’emblématique Zoom qui a passé la barre des 300 millions de participants par jour en avril 2020. En règle générale, tous les services de collaboration, que ce soit ces services globaux d’origine américaine, mais aussi des services plus spécialisés et les alternatives nationales ont connu des taux de croissance exceptionnels lors du confinement. Une utilisation intensive qui est aussi une source d’inquiétudes pour les entreprises. 15% d’entre elles évoquent une recrudescence des failles de sécurité liée aux visioconférences, à l’image du phénomène de « Zoom Bombing » apparu pendant la pandémie, avec des inconnus qui se connectaient à des conférences Web d’entreprise, du fait de paramétrage d’accès par défaut bien trop laxistes. Le fournisseur a rapidement corrigé le tir et renforcé les contrôles d’accès aux conférences, mais le risque de fuite de données via des services Cloud mal paramétrés reste une problématique particulièrement prégnante pour les RSSI. Ces dernières années, le nombre de fuites de données via des espaces de stockages Cloud ouverts à tous s’est multiplié. C’est notamment le cas via des buckets AWS non paramétrés ou encore de sessions Zoom ouvertes à tous, plus des cas de négligence de la part des utilisateurs que de réelles failles de sécurité des services en question. Le résultat est le même : des informations potentiellement confidentielles ont été exposées à des tiers.

L’usage des solutions collaboratives Cloud est amené à perdurer bien au-delà de la crise sanitaire et les entreprises doivent s’équiper en conséquence afin de gérer ce risque de fuite de données. Solutions de DLP, CASB ou encore les services de détection prédictive des “Data Leaks”, tous ces outils permettent de cadrer les usages des services Cloud par les collaborateurs et notamment essayer d’endiguer le phénomène du “Shadows IT” mais aussi d’empêcher un utilisateur de stocker des données sensibles sur un service jugé peu sûr.

Le VPN a-t-il fait son temps ?

Le confinement des collaborateurs et l’explosion du télétravail a été une opération réussie dans de nombreuses entreprises grâce à l’utilisation des multiples applications et services Cloud, mais aussi au moyen d’une large ouverture du système d’information via des VPN ou même par le protocole RDP (Remote Desktop Protocol).

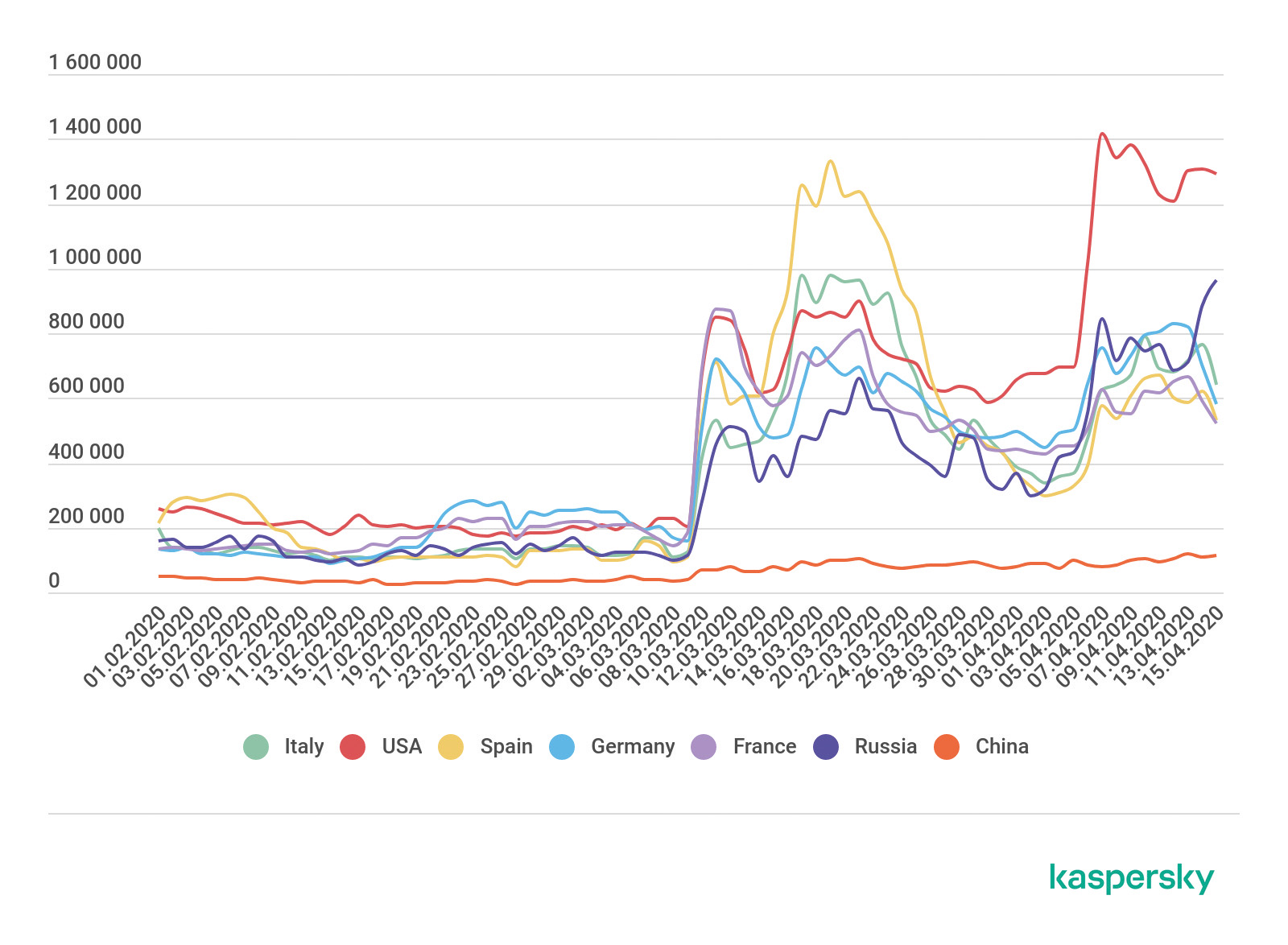

RDP est un moyen extrêmement simple et peu coûteux d’accéder à des machines Windows à distance, mais ce protocole à la réputation d’être faiblement sécurisé. Un simple mot de passe vient sécuriser un accès et bien souvent il s’agit d’un mot de passe trivial. Les attaquants ne s’y sont pas trompés. Durant la crise du COVID-19, les attaques sur RDP se sont multipliées, des attaques en force brute lors desquelles les malfaiteurs se contentaient de faire tourner des bots afin de trouver ces mots de passe par force brute. Les chiffres présentés par Kaspersky sont éloquents : le nombre d’attaques de ce type sur RDP a littéralement explosé dans tous les pays où la pandémie sévissait au même moment, au début de la deuxième semaine du mois de mars 2020 et les attaques se sont poursuivies, vague après vague, jusqu’à aujourd’hui. Le phénomène est tel que les attaquants ont même mis en place des “RDP Shops”, des boutiques accessibles sur le Dark Web où ils commercialisent les login/mot de passe remontés par leurs bots et où chacun peut venir les acheter si l’entreprise visée l’intéresse. Dès lors, cet accès permet d’installer un malware sur une machine à l’intérieur du système d’information ou va permettre au pirate de mener une exfiltration de données.

Face à ces vagues d’attaques sur RDP, les recommandations des experts étaient simples : fermer autant que possible ces accès RDP et les limiter à quelques utilisateurs pour qui ils sont réellement indispensables.

Outre cet épiphénomène sur RDP, ce sont bien évidemment les technologies VPN qui ont permis aux entreprises de connecter en masse leurs collaborateurs en télétravail. La technologie des tunnels chiffrés est mature et fiable et considérée comme sûre lorsqu’il s’agit de solutions supportées et à jour. On se souvient de la faille de sécurité Heartbleed découverte dans la librairie OpenSSL en 2015. Cette librairie de chiffrement Open Source était embarquée dans de nombreux logiciels clients VPN SSL, les rendant potentiellement vulnérables à une attaque. Il est donc important de vérifier que ce sont bien des versions plus récentes contenant le correctif de cette faille qui sont aujourd’hui mises en oeuvre par les collaborateurs de l’entreprise.

Que ce soit IPSec ou SSL, les tunnels de chiffrement ont permis de donner accès à ces utilisateurs à distance via leurs accès Internet, avec quelques difficultés pour certains. Les utilisateurs situés dans des zones non fibrées ont dû se contenter d’accès ADSL ou SDSL plus ou moins performants, et les entreprises elles-mêmes ont quelque peu souffert lorsque leurs équipements de type firewall ou gateway VPN n’étaient pas dimensionnés pour faire face à cette explosion soudaine du nombre d’utilisateurs. L’enquête Tanium fait apparaitre que 21% des responsables informatiques interrogés ont fait face à une saturation de leurs VPN. Alors que les autorités craignaient une surcharge des backbones des opérateurs Internet, demandant même aux géants du streaming tels que Netflix de réduire la qualité de leurs diffusions, c’est finalement en bout de chaîne que la saturation s’est produite.

Heureusement, dans de nombreux cas le phénomène a pu être rapidement traité par une augmentation de la puissance allouée aux VPN lorsque l’infrastructure était virtualisée, ou par le remplacement de l’équipement par un modèle plus puissant dans le pire des cas. Les fournisseurs de VPN en Saas ont clairement montré que l’essor de l’usage des tunnels chiffrés était directement corrélé avec les mises en confinement des populations par les différents pays. Là encore, les éditeurs de logiciels clients VPN ont mis à disposition leurs solutions gratuitement le temps de la pandémie, mais ces déploiements n’ont pas toujours été simples, l’ensemble du processus d’installation et de paramétrage devant être réalisé à distance par les équipes support.

Dans un tel contexte, les suites de protection incluant anti-malware, client VPN et outils de supervision à distance se sont montrées les plus adaptées à cette situation unique. Plus globalement, l’évolution de l’informatique d’entreprise, de plus en plus ouverte et hétérogène depuis l’essor du Cloud et du multi-Cloud, mais aussi des utilisateurs qui sont de plus en plus en télétravail ou en situation de mobilité hors des murs de l’entreprise impose de repenser le modèle de protection des données de l’entreprise. L’époque de la protection périmétrique est révolue depuis longtemps, mais avec des utilisateurs qui peuvent travailler sur les données de l’entreprise sans même transiter par le moindre équipement, le moindre serveur contrôlé par la DSI, il faut recentrer sur l’identité des utilisateurs et la protection sur la donnée et repenser tous les outils autour d’un nouveau modèle.

SASE, un nouveau modèle de sécurité pour l’entreprise post-COVID

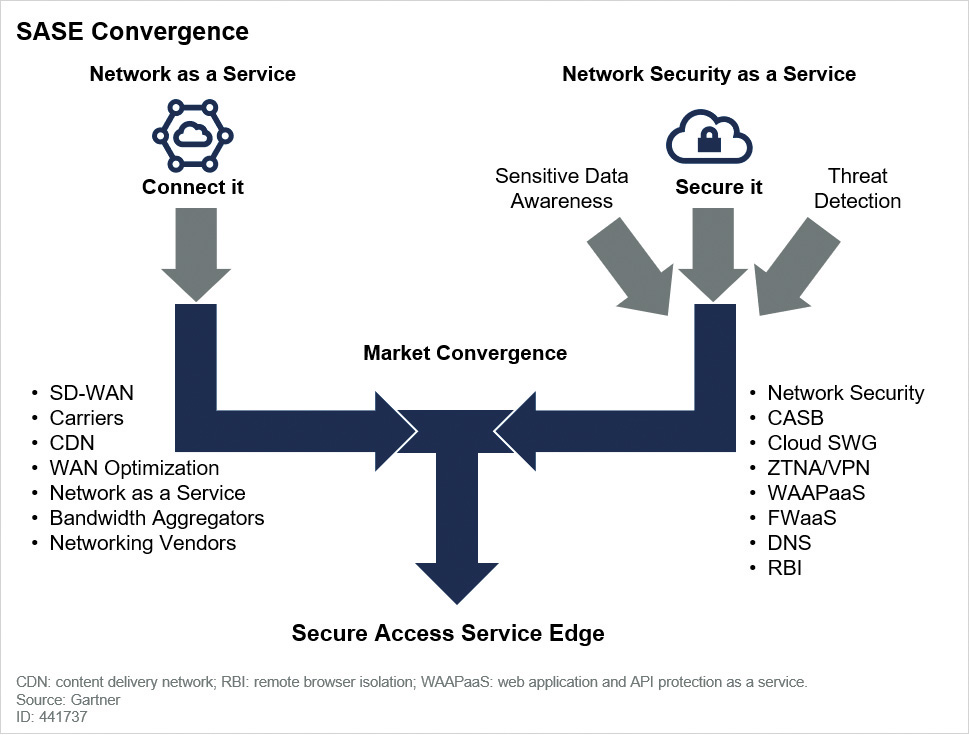

Un nouveau modèle de sécurité est en train d’émerger. Les analystes du Gartner l’ont baptisé SASE (pour Secure Access Service Edge). Ce nouvel acronyme a été officiellement intronisé dans un article publié par le Gartner cet été : “The Future of Network Security is in the Cloud”. S’il s’agit d’un nouveau modèle de sécurité, celui-ci ne vient pas tout balayer et remettre en cause l’approche “Zero-Trust” jusque-là poussée par les architectes de sécurité. SASE se pose plutôt comme une approche globale qui vient embrasser de multiples concepts et technologies actuellement mis en oeuvre par les opérateurs et les entreprises. En effet, SASE se place à la convergence entre les technologies réseau des opérateurs, notamment les SD-WAN et CDN et les technologies de sécurisation purement IT comme les VPN, les ZTNA (Zero Trust Network Access), les CASB et bien évidemment toutes les briques de sécurité orientées réseau, jusqu’au FWaaS (Firewall as a Service). Les experts du Gartner croient dur comme fer dans leur concept car ceux-ci estiment qu’au moins 40% des entreprises se plieront à ce cadre d’ici 2024.

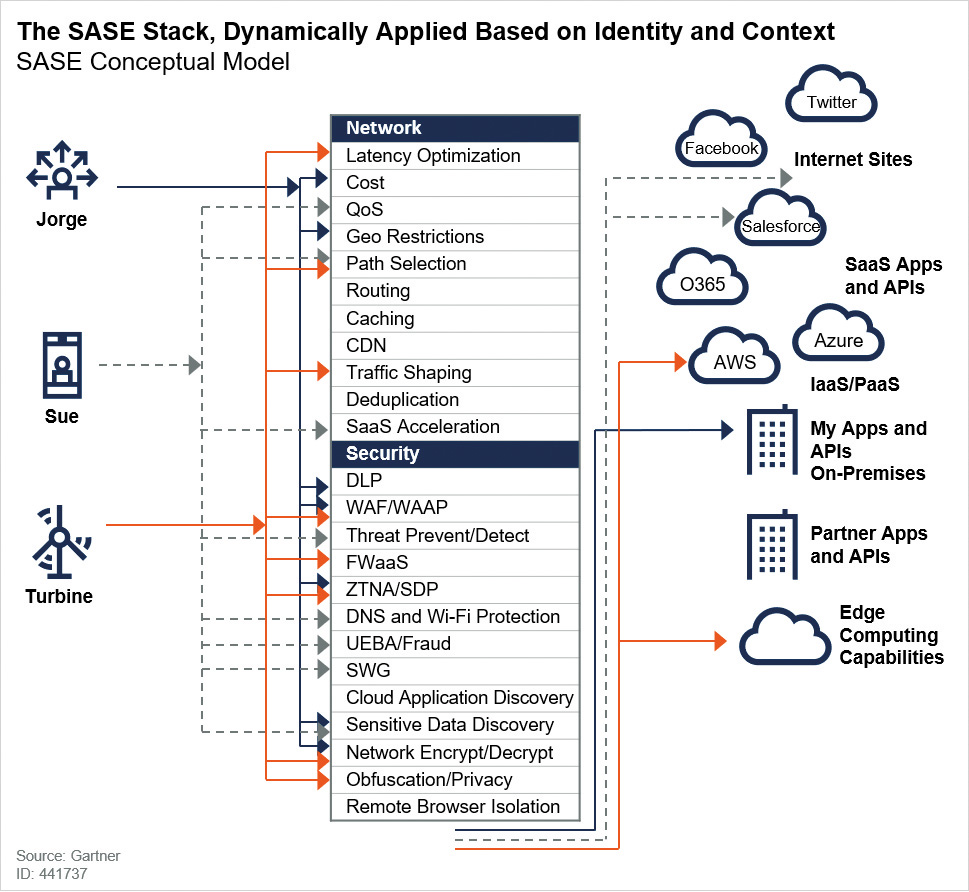

Concrètement, l’approche SASE a pour objectif d’assurer la sécurité de la donnée de bout en bout, depuis l’application jusqu’au terminal, que l’utilisateur soit dans l’entreprise ou en mobilité et que l’application soit dans l’entreprise ou sur un Cloud public. Assurer la sécurité de la donnée qu’elle soit stockée ou en transit sous-entend la mise en oeuvre de multiples solutions distinctes, depuis le chiffrement des flux de données assuré par l’opérateur télécom de SD-WAN sur son réseau MPLS jusqu’à la mise en oeuvre de solutions de détection des fuites de données, de CASB et d’authentification forte. D’une approche où l’entreprise cumule les briques de sécurité pour constituer elle-même son environnement sécurisé et contraindre les utilisateurs à passer par lui pour accéder à une ressource, le modèle SASE se pose comme une plateforme de sécurité dans le Cloud où tous ces éléments de sécurité sont orchestrés pour former une offre cohérente et unifiée.

Pour les analystes du Gartner, en dépit de la grande complexité des solutions mises en oeuvre, cette constitution d’offres Cloud packagées SASE aura pour conséquence directe une simplification et un abaissement des coûts de la sécurité pour l’entreprise grâce à la consolidation du nombre de solutions et d’acteurs. Les entreprises auront moins d’équipements de sécurité à gérer, moins d’agents à déployer sur les endpoints. SASE devrait permettre l’émergence de nouveaux processus business, avec des partenaires et fournisseurs qui pourront interagir directement avec les applications, services et API de l’entreprise en toute sécurité. Des gains en performances et en temps de latence sont à espérer grâce à une optimisation du routing des données en fonction de chaque application. En outre, les utilisateurs devraient gagner en simplicité pour accéder aux ressources informatiques de l’entreprise, avec notamment une réduction du nombre d’agents logiciels installés sur leurs postes. Le niveau de sécurité des données devrait être accru grâce à une inspection systématique des contenus pour y repérer soit des données sensibles qui ne doivent pas circuler hors de l’entreprise, soit débusquer les malwares.

Le modèle SASE, c’est aussi une promesse de coûts opérationnels contenus puisque les solutions estampillées SASE seront essentiellement délivrées via le Cloud. En outre, les analystes soulignent que SASE est une solution pour aller vers une architecture Zero Trust (CARTA dans la terminologie Gartner). Le parti-pris de SASE est de considérer le réseau comme hostile et d’assurer une protection des sessions applicative, supporter un chiffrement des données “end-to-end” et enfin délivrer une protection des applications et des API via des services WAAP (Web Application and API Protection). Enfin, le basculement vers SASE devrait accroître la productivité des équipes réseau et sécurité des entreprises, toutes les tâches routinières de mise en place, de paramétrage et de mise en conformité entrant désormais sous l’égide de la plateforme SASE. La centralisation de toutes les règles de sécurité va permettre d’alléger le travail des équipes, le paramétrage du routeur et du firewall d’une filiale ou d’un point de vente étant piloté via l’infrastructure.

Ce modèle va-t-il s’imposer rapidement dans l’écosystème Cloud et cybersécurité comme semble le penser le Gartner ? Les fournisseurs de services Cloud et opérateurs SD-WAN y ont intérêt. Les éditeurs de solutions de sécurité y verront pour certains une possibilité de remettre en cause les positions acquises et vont rapidement entrer dans la mouvance SASE. Les opérateurs venus du monde des télécoms maitrisent sans doute mal les problématiques liées à la sécurité des données d’entreprise et certains fournisseurs de solutions de sécurité peuvent avoir du mal à basculer dans une économie purement Cloud. Ceux-ci verront dans l’essor de SASE une menace et un déplacement de la valeur vers les acteurs Cloud. Reste pour les entreprises à faire face à de nombreux enjeux, notamment casser les silos entre les équipes RSSI et réseau. En outre, les entreprises vont devoir se doter des moyens de tester le niveau de sécurité délivré par leur fournisseur SASE car les fournisseurs seront d’horizons très différents et leur niveau de maturité potentiellement très divers.

Si le confinement a consacré le rôle de l’IT et du Cloud dans la résilience de l’activité des entreprises, il a aussi pointé quelques-unes de ses faiblesses, une opportunité que les malfaiteurs ont immédiatement saisie au vol. Le COVID-19 est sans conteste un accélérateur de transformation digitale pour de nombreuses entreprises, il sera aussi le symptôme d’un nécessaire changement de modèle de sécurité.

Les 6 enseignements de la crise sanitaire du CESIN

1 • Le PC fixe est mort. La crise sanitaire vient de le démontrer : tous les collaborateurs sont potentiellement mobiles. La différence de prix entre PC fixe et mobile ne doit pas être un obstacle et ce dernier doit devenir l’équipement standard.

2 • Le VPN traditionnel va disparaître. Les entreprises exploitent de plus en plus de services Cloud. Les collaborateurs n’ont plus à passer par le SI de l’entreprise et un VPN pour y accéder. Des couches de protections Cloud et des proxys doivent assurer la protection de ces accès directs.

3 • Le MFA n’est plus une option. En remplacement du VPN, il faut généraliser l’utilisation de l’authentification forte pour permettre aux collaborateurs de se connecter directement aux services Cloud, notamment pour se protéger des risques d’usurpation d’identité.

4 • Il faut repenser la mise à jour des postes. Maintenir à jour un parc de postes qui est à la fois distant et connecté de manière épisodique est un problème que les DSI doivent régler. Passer les patchs de sécurité mais surtout mettre à jour les OS peut rapidement entraîner une saturation des VPN.

5 • La fin des serveurs de fichiers centraux. Le recours massif aux services collaboratifs dans le Cloud a sans doute sonné le glas des serveurs de fichiers classiques déployés dans les entreprises. Ce changement de modèle doit être accompagné par la mise en œuvre d’outils de supervision pour garder le contrôle sur cette externalisation des données.

6 • Le SOC s’impose. Les entreprises les plus impactées par les cyberattaques sont celles qui ne disposent pas de SOC. L’éparpillement des données de l’entreprise sur de multiples Cloud et des utilisateurs dispersés représentent une surface d’exposition aux attaques bien plus large, autant de critères qui rendent le SOC désormais indispensable.