Dans une infrastructure IT hybride où la place du Cloud public est sans cesse plus importante, l’identité devient l’ultime rempart pour protéger la donnée. Pour se protéger du risque d’usurpation d’identité, il est urgent de durcir le cycle de vie des comptes utilisateurs, mais aussi des infrastructures Active Directory, DNS ou DHCP.

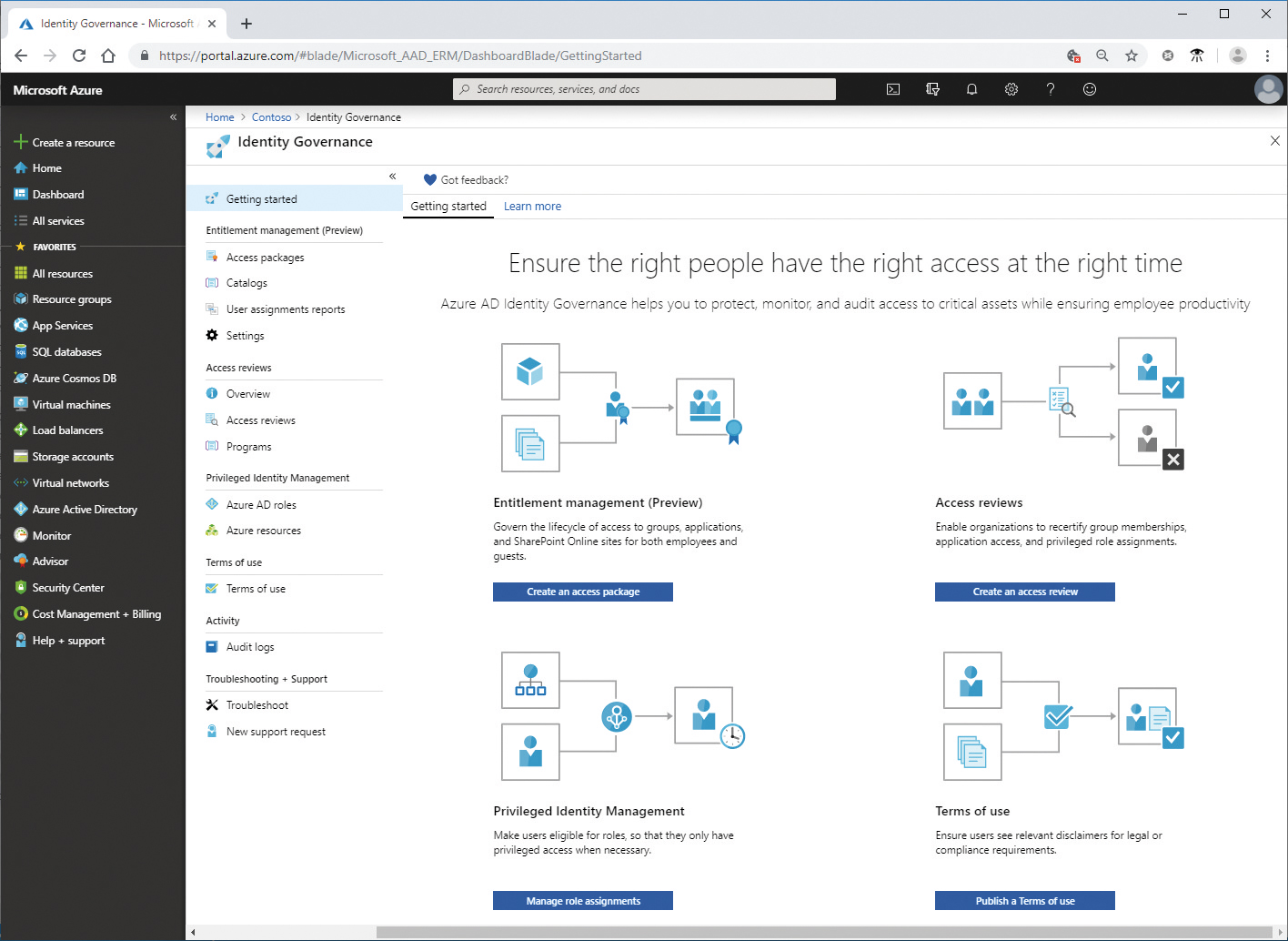

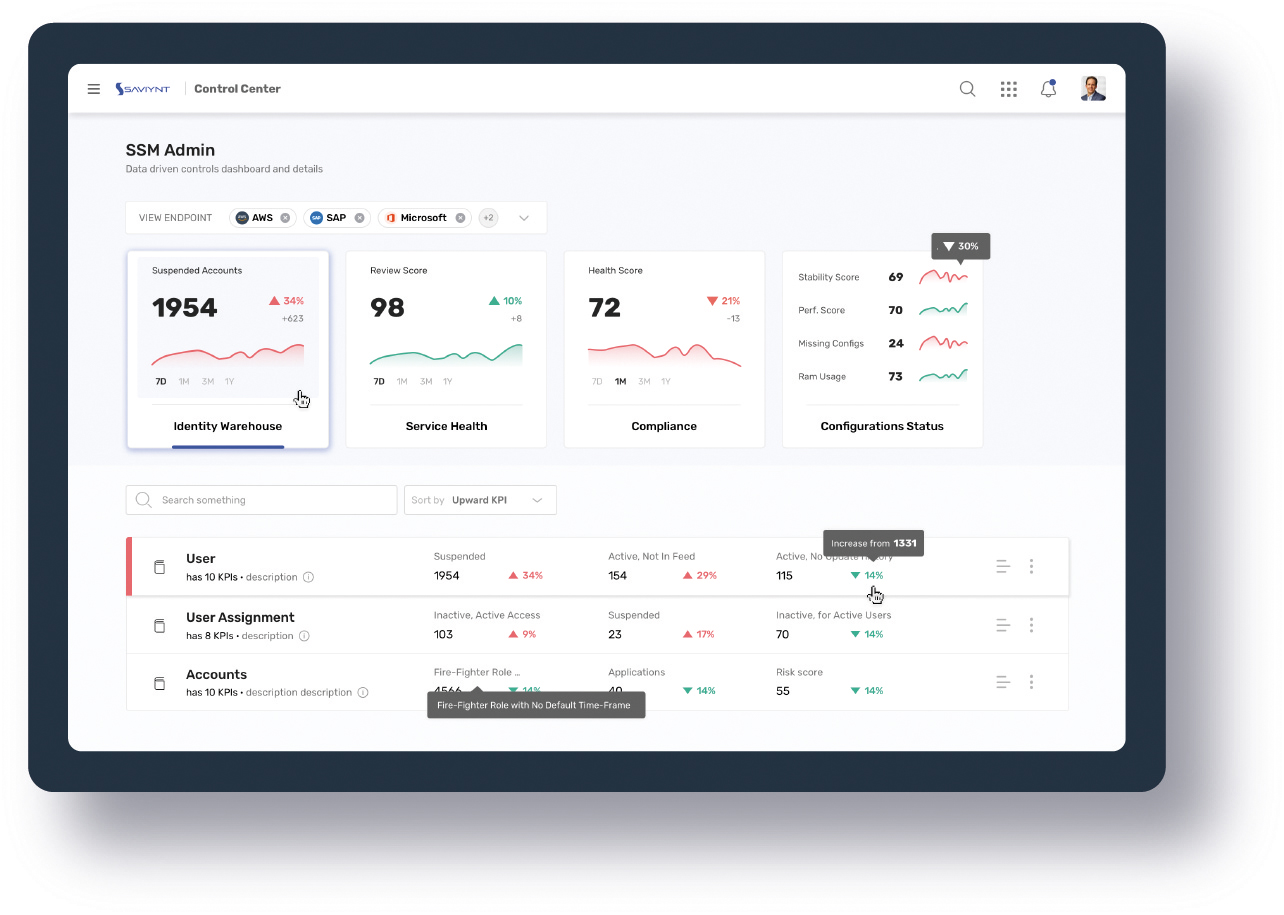

Si les ransomwares font beaucoup parler d’eux, il est un mode d’attaque qui est particulièrement efficace et beaucoup plus discret, c’est l’usurpation d’identité. Une enquête récemment menée par SailPoint Technologies montre que sur les 269 professionnels interrogés, absolument tous ont eu à déplorer une attaque par usurpation d’identité dans leur entreprise au cours de l’année passée. Les causes de ces usurpations sont multiples. Le laxisme dans l’attribution des droits d’accès est évoqué par 75% des experts interrogés. Être trop permissif ouvre la voie aux attaquants qui peuvent ainsi pratiquer des élévations de privilège à partir d’un compte compromis et donc faire potentiellement plus de dégâts dans le système d’information. Un autre point important porte sur le manque de rigueur dans la gestion des identités elles-mêmes. Par ailleurs, dans 66 % des cas, les identités utilisées par les attaquants auraient dû être inactives… La mise en place de solution de gestion des identités et des accès est donc un excellent moyen de gérer au plus juste le cycle de vie des comptes utilisateurs dans l’ensemble des ressources informatiques et applications de l’entreprise, c’est aussi le moyen de régler la problématique des mots de passe triviaux et inchangés pendant des lustres. Dans une infrastructure IT de plus en plus tournée vers le Cloud public, l’identité devient l’ultime rempart de l’entreprise pour protéger ses données et le rôle de l’IAM devient clé dans la cybersécurité. Parmi les leaders de ce marché on trouve Atos avec son offre Evidian Identity Governance and Administration (IGA), Broadcom Symantec IGA, Okta Workforce Identity, SailPoint, Saviynt, mais encore les géants IBM, Microsoft, Oracle, SAP. Et si, de facto, l’IAM peut-être vu comme une vraie contrainte par les utilisateurs, la fonction SSO apparaît comme une compensation pour assurer la gestion du changement de posture de l’entreprise dans sa gestion des mots de passe.

Face à la complexité de déploiement de ce type de plateforme, Jean-Noël de Galzain, CEO de Wallix, mise sur l’IDaaS (Identity as a Service) pour faciliter l’accès de cette technologie à toutes les entreprises. L’éditeur a réalisé l’acquisition de Trustelem, un acteur de l’IDaaS en juillet 2019 : « La mise en place d’un système d’IAM nécessite de transposer dans le numérique l’ensemble des règles préexistantes dans l’organisation. Cela demande traditionnellement beaucoup de paramétrages, la mise en oeuvre d’API pour se connecter à toutes les applications et systèmes de cybersécurité de l’entreprise. La mise en oeuvre de l’IAM demande souvent beaucoup d’efforts pour y parvenir, ce qui est long et couteux pour les entreprises et inaccessible à beaucoup d’entreprises de taille moyenne ».

Active Directory est devenu un élément critique dans la cybersécurité

Mais outre une gestion de droits et d’accès mieux administrée, il convient de durcir l’infrastructure liée aux identités, à commencer par une pièce qui est devenue centrale dans bon nombre d’entreprises françaises, l’Active Directory. Qu’il s’agisse de sa version on-premise ou, de plus en plus, d’Azure Active Directory, il est absolument crucial de s’assurer de la sécurité de cette brique d’infrastructure. En juin 2020, l’ANSSI a publié un recueil d’une cinquantaine de points de contrôle pour s’assurer de la sécurité de cette solution devenue critique dans la sécurité du système d’information. Ce document permet de faire passer un Active Directory du niveau 1, avec un annuaire Active Directory qui présente des problèmes critiques de configuration au niveau 5, à l’état de l’art. Certains points de contrôle sont triviaux, comme l’existence d’un compte Anonymous dans le groupe “Accès compatible pré-Windows 2000”, d’autres sont beaucoup plus complexes à résoudre. Des solutions telles que celle du français Alsid, récemment racheté par l’américain Tenable peuvent aider les administrateurs à durcir la sécurité de leur architecture Active Directory, mais outre les paramètres purement techniques à modifier, c’est bien la vérification des comptes de l’ensemble des collaborateurs qui va consommer le plus de ressources. Pour Sébastien Dupont, ex-CISO de l’activité eCommerce d’EuropAssistance et directeur de Cyber4U, une ESN spécialisée dans la cybersécurité des ETI : « Dans les grands groupes, ce travail de durcissement des Active Directory a été fait. Nous assistons aujourd’hui à un rattrapage, notamment de la part des ETI et nous avons mis en place des méthodes pragmatiques pour sécuriser Active Directory de manière efficace et rapide. »

Il est important de “durcir” au maximum Active Directory, mais il ne faut pas négliger d’autres briques d’accès qui sont extrêmement visées par les attaquants, notamment le DNS comme le souligne Sylvain Siou, vice-président System Engineering chez EfficientIP : « Les attaques DNS sont extrêmement fréquentes sur Internet et les services DNS et DHCP sont intégrés à Active Directory. Ce que nous pouvons apporter, c’est avant tout une gouvernance globale de ces services, soit en gardant les briques Microsoft, soit en les remplaçant avec les nôtres pour bénéficier de performances accrues. Nous pouvons ajouter des mécanismes de sécurité afin de s’assurer que le service DNS n’a pas été corrompu et sécuriser l’accès aux applications. Nous avons intégré à notre offre la capacité de reconnaître les utilisateurs, notamment leur adresse IP et prendre la décision de leur accorder un accès ou une résolution DNS ou pas. »

IAM : Wallix lance une offre packagée

pour les PME et ETI

« Accéder à une solution de gestion des identités et des accès est aujourd’hui essentiel pour les organisations de taille moyenne ou petite qui doivent travailler en télétravail. Nous considérons ce sujet comme si prioritaire que nous nous apprêtons à lancer une offre packagée pour leur permettre d’avoir accès à une solution IDaaS car il s’agit d’une brique essentielle dans la transformation numérique de ces entreprises. Cette offre IDaaS sera couplée avec des solutions complémentaires développées par des partenaires d’HexaTrust pour s’adapter aux différents contextes d’usage de ces entreprises. »