Alors que les entreprises sont en train de refondre leur système d’information et d’aller vers une stratégie “Cloud First” , l’IAM, plus largement la gestion des identités, constitue le pivot des SI de demain. Les champs d’application de l’IAM s’étendent bien au-delà de l’entreprise elle-même.

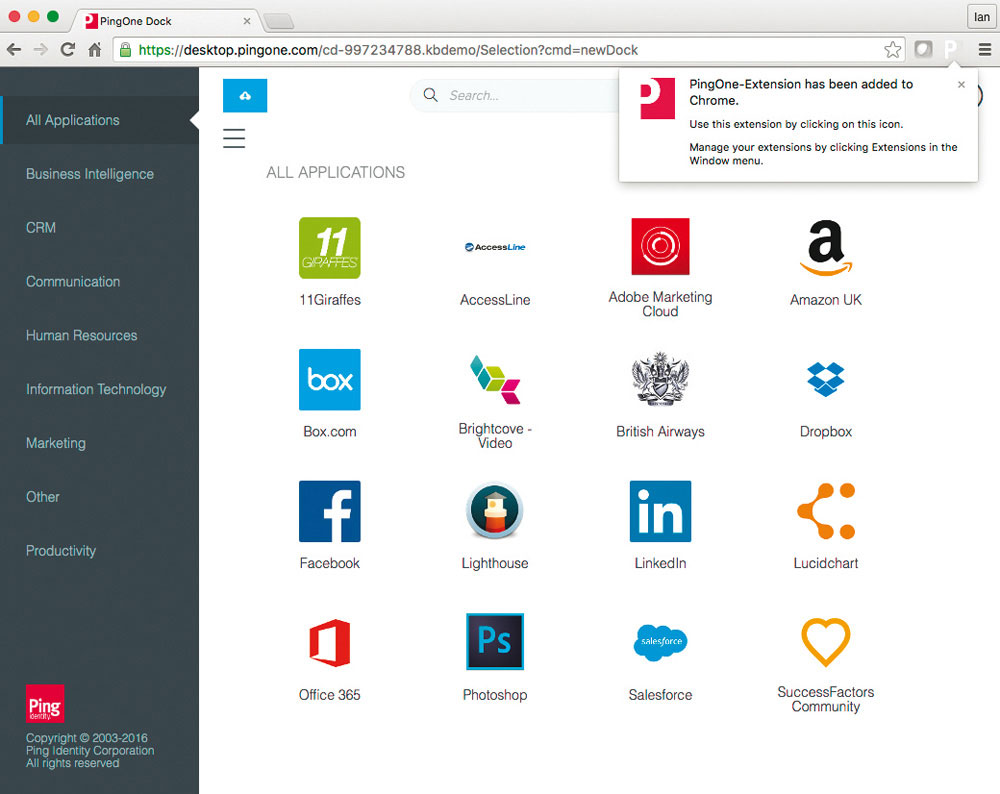

Dès le recours aux premières applications SaaS, la question de la gestion des mots de passe des utilisateurs s’est posée pour les DSI. De nombreux projets de SSO ont ainsi été lancés afin d’une part d’améliorer l’expérience utilisateur avec un portail de login unique pour accéder à toutes ses applications, mais aussi améliorer la sécurité de ses mots de passe en les masquant aux utilisateurs eux-mêmes et centraliser leur gestion.

Globalement, le marché se structure entre les solutions IAM ou UAM qui se concentrent sur le volet SSO, le MFA (Multi-Factor Access), le provisioning pour créer les comptes sur les services Cloud et les supprimer et le volet gouvernance des identités qui vient se placer au-dessus afin de donner les moyens aux DSI, mais aussi aux responsables métiers d’accorder les accès aux applications à leurs collaborateurs, vérifier qui a accès aux ressources et garder une trace de ces accès sur la durée.

L’IDaaS devient dominant dans la gestion des accès

Alors que certains éditeurs cherchent à rapprocher ces deux domaines, Nicolas Petroussenko, directeur d’Okta France souligne : « La gestion des identités et des accès est un sujet suffisamment vaste pour justifier une spécialisation des solutions. Notre stratégie est de cibler l’IAM, l’IDaaS et de nouer des partenariats avec des acteurs tels que SailPoint pour le volet gouvernance. » Concentrant son effort sur le IDaaS (IDentity and Access Management as a Service), un marché qui représente actuellement 50 % des ventes, mais qui atteindra 80 % de la demande d’ici 2022, selon Gartner, Okta a notamment séduit Engie en France ainsi qu’Eurostar. Parmi les pistes d’innovation de l’éditeur, une brique baptisée Okta ThreatInsight : « L’idée est de faciliter la vie de l’utilisateur avec une approche “passwordless”. Il n’est pas toujours nécessaire de lui demander son login/password, notamment lorsque l’on a des informations de contexte précises. S’il utilise un device déjà connu, dans une plage d’adresse IP prédéfinie et s’il est localisé sur son lieu de travail, il n’est pas forcément nécessaire de lui demander son mot de passe. Un simple challenge sur MFA peut suffire et lui permettre de se connecter d’un clic. Cette intelligence comportementale permet de rendre la vie plus simple à l’utilisateur tout en garantissant un même niveau de sécurité. »

Parmi les rivaux d’Okta sur ce marché de l’accès, OneLogin. L’éditeur compte 2 000 clients, dont Airbus et Tesco en Europe, mais aussi Facebook ou Uber aux Etats-Unis. Positionné sur l’UAM (Unified Access Management) avec une solution qui traite à la fois les besoins d’accès aux solutions on-premise et aux services SaaS, OneLogin mise à 100 % sur une approche IDaaS. Kevin Navette, Regional Sales Manager de OneLogin, pointe l’intérêt de cette approche : « A l’image de Salesforce, le Cloud permet pour un éditeur d’innover de manière rapide, et l’innovation fait partie de l’ADN de OneLogin. C’est ce qui plait à nos clients, qui mettaient auparavant en œuvre des solutions on-premise à la fois très coûteuses et très limitées fonctionnellement. Avec des solutions IDaas 100 % Cloud, l’investissement initial est limité et de nouvelles fonctionnalités apparaissent très régulièrement. »

« Le Cloud permet d’être beaucoup moins cher que les solutions on-premise et beaucoup plus innovant, sur le modèle de ce qu’a réalisé Salesforce. »

« Le Cloud permet d’être beaucoup moins cher que les solutions on-premise et beaucoup plus innovant, sur le modèle de ce qu’a réalisé Salesforce. »

Kevin Navette, OneLogin

L’éditeur a ainsi récemment dévoilé OneLogin Access, une fonction qui permet de donner accès à certaines applications on-premise développées sur mesure par les entreprises depuis son portail Web. « Ces applications ne supportent généralement pas SAML ou OpenID qui permettent généralement d’intégrer des applications au SSO. Notre module s’installe sur le serveur de l’application et permet de communiquer avec le SSO avec des identités gérées directement sur OneLogin. » Autre innovation récemment introduite par l’éditeur, OneLogin Desktop, une application pour le poste client qui permet de se logger sur OneLogin au moyen du mot de passe session du poste client sans avoir à passer par le portail OneLogin. Enfin, l’IA est exploitée par OneLogin au niveau de la MFA (Multi-Factor Authentication) pour faire ce que l’on appelle le MFA Adaptive : toute tentative de connexion jugée anormale par le moteur comportemental, car le lieu ou l’horaire est inhabituel, va entraîner une vérification en multi-facteur.

Intégré versus best of breed, l’éternel débat

Pour Centrify, la clé du succès, c’est l’intégration des briques d’accès : « La plateforme de gouvernance des accès Centrify s’attaque à la définition des rôles, l’orchestration des privilèges, la gestion des comptes à privilèges, etc. Peu importe le type de système qui sera consommé, il faut garantir la cohérence des accès » estime Chardy Ndiki, directeur des ventes pour l’Europe du sud de Centrify. « Il faut être capable de tenir compte du contexte dans lequel l’utilisateur évolue. Les points d’accès deviennent mobiles et même l’infrastructure bouge avec le Cloud et c’est pour faire face à ces contextes très mobiles qu’il faut privilégier une plateforme unique depuis laquelle administrer et gérer utilisateurs, points d’accès et ressources. » Le responsable estime que cette approche intégrée est plus particulièrement pertinente pour une entreprise qui souhaite basculer dans le Cloud. « Certaines entreprises ont recours à 5, 6 solutions différentes pour mettre en place un bastion, gérer les comptes à privilèges, gérer les accès, définir les habilitations. Nous pensons qu’une telle approche n’est pas soutenable sur la durée : notre valeur ajoutée, c’est l’intégration de tous ces besoins sur une plateforme unique. Si on a des logiciels conçus indépendamment les uns des autres, on augmente sa surface d’attaque. » La Société Générale, le Crédit Agricole et BNP Paribas exploitent cette plateforme, de même que des industriels comme Thales, Sanofi, STMicroelectronics.

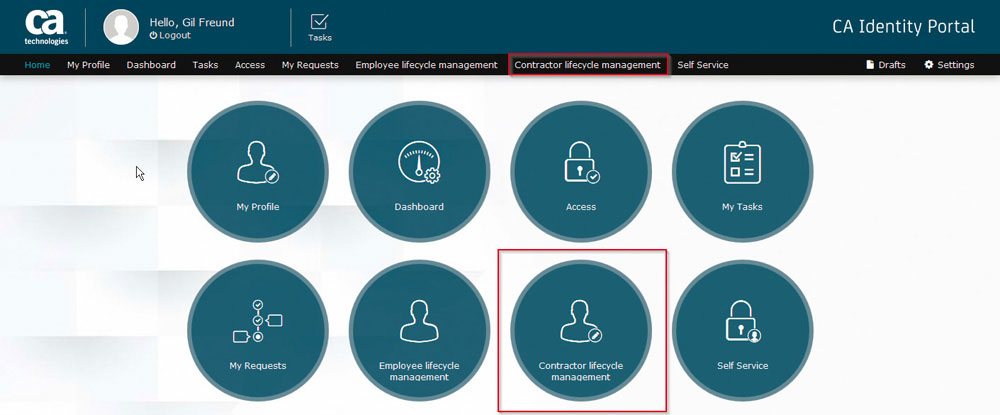

Au-dessus de ces briques d’IAM viennent se placer les solutions de gouvernance des identités, les IGA (Identity Governance and Administration). Sur ce marché cohabitent des acteurs “historiques” tels qu’Oracle, IBM, CA Technologies, Micro Focus, Dell / RSA ou encore Atos Evidian, ainsi que des pure players. Parmi eux, SailPoint, un éditeur créé il y a une douzaine d’années par les ex-développeurs de Waveset (devenue Sun Identity Manager), et qui ont quitté Sun au moment de son acquisition par Oracle.

La gouvernance des identités, l’ERP de la gestion des utilisateurs

« Ils ont créé SailPoint avec cette vision de faire de la gouvernance et ne pas rester collé à l’aspect provisioning de l’accès, explique Hervé Liotaud, directeur Europe du sud de SailPoint, avec un développement mené from scratch et un seul moteur, une approche plus facile à déployer et à maintenir dans le temps. » Autre caractéristique de l’offre, son interface “user friendly” pour les utilisateurs métiers, ce qui a contraint certains acteurs traditionnels du marché à remettre leur IHM au goût du jour.

En fin d’année, SailPoint va lui aussi intégrer le Machine Learning, avec l’offre comportementale Identity Analytics. Autre différenciant pour SailPoint, l’intégration d’une brique Data Access Gouvernance (DAG) à la plateforme : « Nous sommes le seul éditeur d’IAM qui propose en complément de la gestion des identités une gestion des données non structurées. » SailPoint veut rivaliser avec Varonis dans ce domaine, mais l’éditeur n’hésite pas à se tourner vers des partenaires tels que CyberArk, Wallix pour le volet PAM (Privileged Access Mana-gement), par exemple. Depuis 2015/2016, SailPoint propose Identity Now, le cousin Cloud de sa solution Identity IQ on premise, ce qui permet à l’éditeur de proposer une offre on-premise, on-premise hébergé chez un tiers ou un réel service Cloud IDaaS. SailPoint compte une cinquantaine de clients en France, dont BNP CIB, qui a déjà témoigné l’an dernier sur les Assises de la Sécurité, ainsi que la Société Générale.

Le Français Atos est présent à la fois sur les solutions de gestion des accès mais aussi l’IGA via sa marque Evidian. « Notre atout concurrentiel tel qu’il est reconnu par le Gartner, c’est d’avoir une offre très intégrée » argumente Sébastien Brachet, directeur des Opérations pour Evidian, la gamme de produits IAM d’Atos. « Ainsi, l’AP-HP met en œuvre nos trois offres pour 100 000 utilisateurs. Notre caractéristique est de savoir gérer de manière fine les accès pour de très grands nombres d’utilisateurs. C’est ce que nous faisons aussi pour des opérateurs de télécom au niveau international, des banques, des assureurs. » Evidian peut s’appuyer sur les ressources d’Atos en termes de solutions de cybersécurité et l’éditeur a créé des fonctions et des rapports qui permettent à sa solution de répondre aux exigences du RGPD.

Pour Sébastien Brachet, le futur de l’IAM, outre le mouvement des outils vers le Cloud et l’essor de l’IA, c’est ce support d’un très grand nombre d’utilisateurs qui constitue une voie de développement pour l’IAM, pour y enrôler les clients d’une banque, d’un opérateur de télécom ou d’un service Internet, soit des millions de comptes utilisateurs. C’est ce que les analystes ont baptisé le Consumer IAM ou CIAM. Ce recours à l’IAM est aussi possible dans le cadre d’une politique de mise en place d’API par une entreprise à destination de ses partenaires. La plateforme de gestion des API peut être couplée à l’IAM afin de s’assurer des autorisations de chacun.

API, B2C et IoT, les nouveaux terrains de jeu de l’IAM

Dans cette course à la volumétrie, l’IoT représente sans doute le débouché le plus important pour les éditeurs. Pour Sébastien Brachet, la difficulté n’est pas nécessairement dans le nombre d’objets à enrôler dans l’IAM : « Ce sont globalement les mêmes techniques que pour les individus que nous utilisons pour stocker les identités des objets connectés. Il s’agit donc de quelque chose de connu. Par contre, lorsque les objets se mettent à dialoguer entre eux, et doivent s’identifier, cela nécessite un certain savoir-faire dont nous disposons déjà. Nous travaillons en partenariat avec Siemens sur la question. »

Pour Nicolas Petroussenko d’Okta « Notre position est d’être capable de tout connecter à notre Universal Directory, y compris les objets connectés. La voiture connectée est aujourd’hui une réalité. Pour donner accès à la voiture et aux différents services connectés qu’elle offre aux passagers, il faut mettre en place des solutions robustes et industrielles. » Lors du dernier Okta Forum, un opérateur d’énergie Néerlandais a ainsi témoigné sur son choix d’Okta pour ses compteurs connectés et les services associés proposés à ses clients. Autre éditeur très actif sur ce marché, Forgerock qui s’est notamment positionné sur les plateformes IAM pour le CIAM et l’IoT. Ces éditeurs doivent faire face non seulement aux éditeurs de plateformes IoT spécialisées, mais aussi aux géants du Cloud, à commencer par Amazon Web Services et Microsoft Azure qui proposent des outils permettant d’enrôler des objets connectés sur leur plateforme. Les acteurs de l’IAM parviendront-ils à démontrer leur valeur ajoutée sur un marché où les volumes priment par rapport à la sophistication ?

« Notre position est d’être capable de tout connecter à notre Universal Directory, y compris les objets connectés. »

Nicolas Petroussenko, Okta