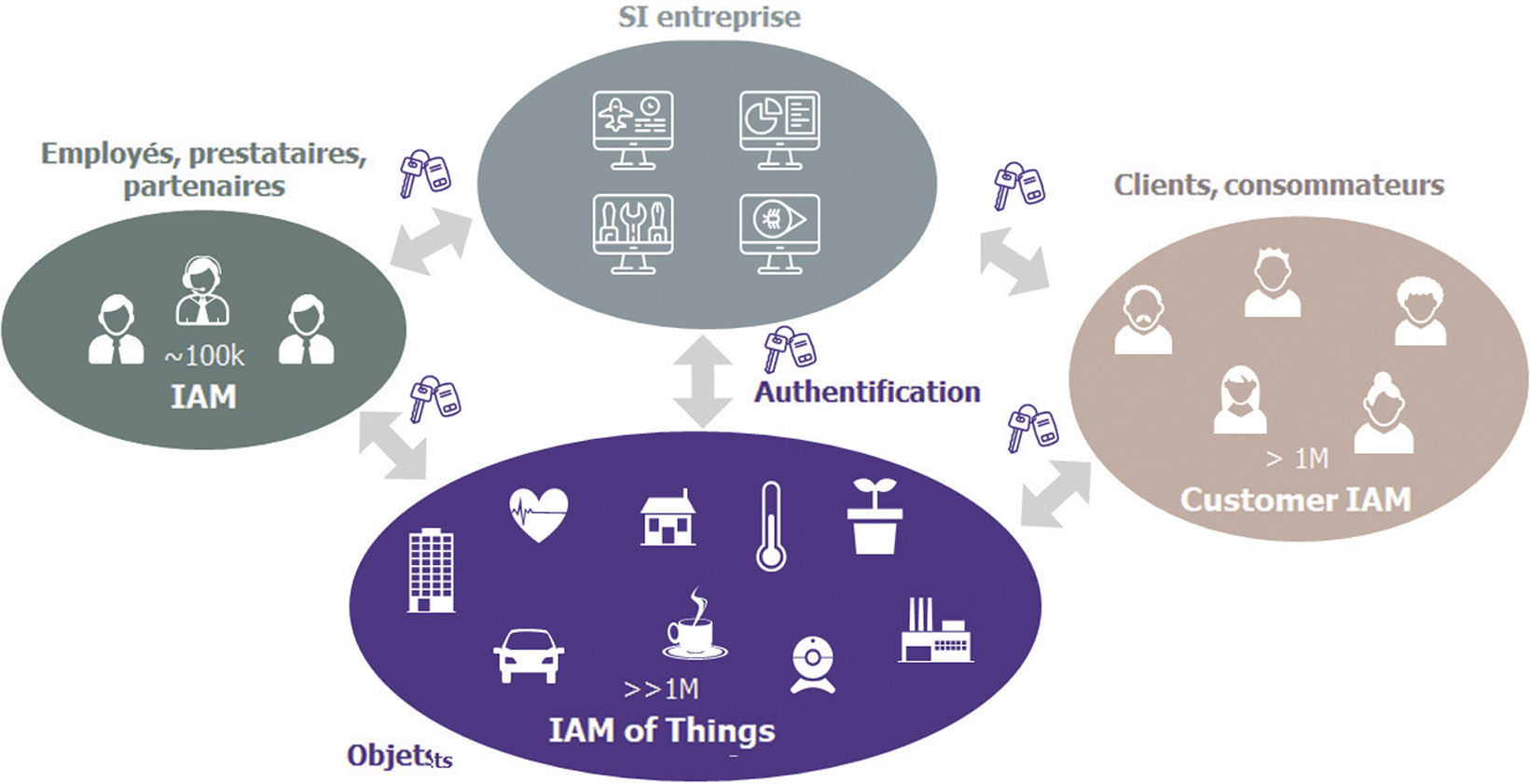

Le champ d’action de la gestion des identités déborde désormais les limites de l’entreprise. Profils clients mais aussi objets connectés passent désormais sous la coupe de l’IAM (Identity and Access Management) afin de s’assurer que la politique de sécurité de l’entreprise s’applique bien à tous.

Selon la dernière étude Strategy Analytics, il y aurait déjà 22 milliards d’objets connectés dans le monde, des produits communicants bien souvent insuffisamment sécurisés et dont les pirates sont friands. Ils disposent de vecteurs d’attaques en grand nombre pour mener des campagnes DDoS contre des services Web. Ce risque de prise de contrôle à distance pourrait bien entraver le développement des voitures autonomes. Déjà, l’association de consommateurs américaine Consumer Watchdog soulève le risque d’attaques terroristes par prise de contrôle à distance. S’appuyant sur les témoignages d’une vingtaine de chercheurs, l’association évoque plusieurs milliers de morts potentiels en cas de prise de contrôle d’une flotte de voitures autonomes à l’heure de pointe et appelle à la mise en place d’un “Kill Switch”, un bouton d’arrêt d’urgence dans toutes les voitures autonomes.

Caméras IP, décodeurs TV, wearables, mais aussi véhicules connectés, la sécurité des objets connectés est un réel enjeu pour le développement futur de l’IoT. Gérer des parcs de plusieurs dizaines de milliers d’objets connectés pose de sérieux enjeux aux industriels, d’où l’idée d’industrialiser les accès IoT via des briques d’IAM). Pour Gilles Castéran et Francis Grégoire, experts en cybersécurité chez Accenture, le besoin en gestion des identités numériques s’étend en effet bien au-delà des seules personnes physiques : « Un objet connecté, tout comme une personne physique, a besoin d’accéder à des ressources digitales et des données et doit ainsi s’authentifier. Par conséquent, il est nécessaire de gérer le cycle de vie avec des spécificités fonctionnelles liées aux types d’objets. Le cycle de vie peut commencer à la construction de l’objet en usine, à la mise en service par le consommateur, au changement de propriétaire et jusqu’à sa mise hors-service. Les objets interagissent également entre eux au sein de systèmes d’objets connectés. » Pour ces experts, disposer de services d’identités et d’un réceptacle de toutes les identités digitales – employés, partenaires, fournisseurs, clients, objets connectés interagissant avec les ressources digitales dans le Cloud – fait pleinement sens pour les entreprises.

Vers des solutions adaptées

Les objets connectés présentent des spécificités en termes de technologies et d’architecture qui nécessitent des solutions de gestion des identités adaptées. Fayçal Mouhieddine, directeur commercial cybersécurité de Cisco France, souligne les enjeux : « Les environnements IoT sont hautement dispersés. Les appareils, comme les objets, peuvent être répartis sur plusieurs sites et même être mobiles. Les applications qu’ils alimentent sont hébergées dans des datacenters, des Clouds privés ou plusieurs Clouds publics. Tout l’enjeu est de savoir transférer les bonnes données vers la bonne application, au bon moment, de manière sécurisée. » Avec Cisco Kinetic, l’américain propose une solution qui permet d’extraire les données de leur source (les « objets » de l’IoT) afin de les rendre exploitables, de traiter ces données partout où les entreprises en ont besoin, et de programmer le déplacement des données pour transférer les bonnes informations vers les bonnes applications au bon moment, tout en appliquant des politiques pour garantir la propriété, la confidentialité et la sécurité des données. En outre, avec Cisco ISE (Identity Services Engine), l’équipementier propose une plateforme de gestion des politiques de sécurité qui automatise et met en place un accès sécurisé et sensible au contexte aux ressources du réseau.

Selon MarketsandMarkets, ce marché est appelé à connaître une croissance annuelle record, de l’ordre de plus de 35 % par an sur les années 2016-2021. Il passera de 1,1 milliard de dollars à près de 5 milliards sur cette période, accompagnant ainsi la maturité des entreprises dans leurs stratégies IoT. Parmi les leaders identifiés par les analyses figurent Amazon Web Services, CA Technologies, LogMeIn, Thales Gemalto, Micro Focus, Covisint, ForgeRock, Ping Identity, Keyfactor (anciennement Certified Security Solutions, un éditeur racheté par nCipher qui marie la plateforme de gestion des identités VerdeTTo aux modules matériels de sécurité nCipher nShield), et GlobalSign.

De facto, de nombreux éditeurs de plateformes IoT, fournisseurs de services Cloud et éditeurs de solutions de gestion d’identité alignent des offres sur ce marché à fort potentiel de développement. Le cabinet Wavestone a baptisé ces solutions l’IAMoT, par extension à l’IAM traditionnel et le Customer IAM dédié aux identités des clients de l’entreprise. Outre les aspects techniques comme le support des protocoles IoT ou la capacité de stocker des millions, voire des dizaines de millions d’identités, le modèle économique de ces offres doit lui aussi être adapté au monde de l’IoT. En outre, la plateforme doit être capable de supporter des processus assez spécifiques du monde de l’objet connecté, comme l’appairage d’un utilisateur avec l’objet, le changement de propriétaire ou encore l’attribution de droits à un tiers comme un prestataire installateur, par exemple.

Le modèle tarifaire de l’éditeur doit permettre à l’industriel de stocker un nombre d’identités très élevé sans remettre en cause l’économie de son projet. Bien souvent, ces contraintes poussent assez naturellement le choix vers les solutions de type Cloud dont la capacité de monter à l’échelle est plus élevée.