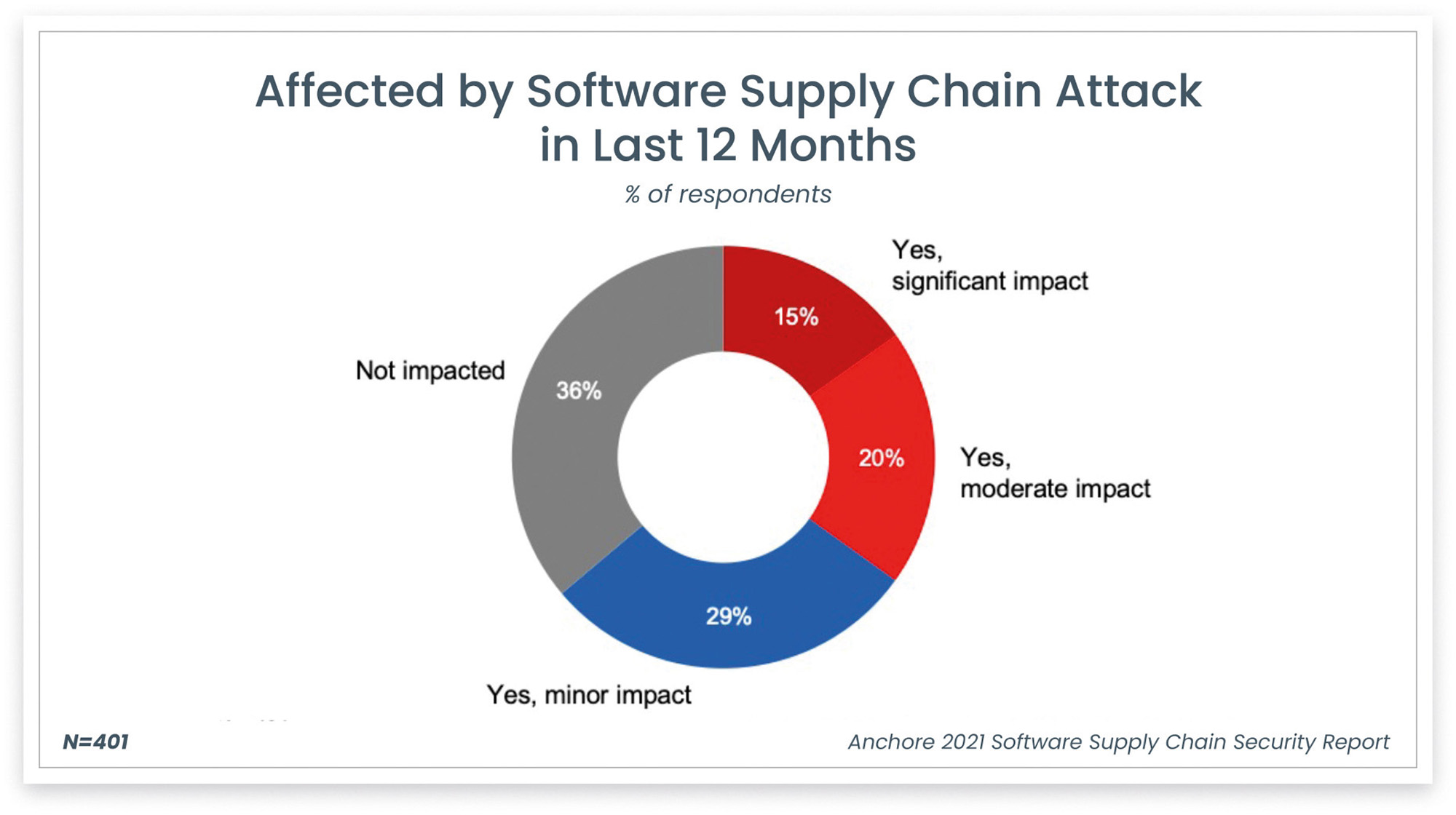

Les attaques sur la « Supply Chain » c’est-à-dire sur la chaine de fourniture des applications, en particulier au travers des éditeurs et des prestataires IT, sont en recrudescence. Un signe des temps alors que l’externalisation des ressources informatiques est de plus en plus massive.

Le recours à l’externalisation s’est généralisé dans bon nombre d’entreprises ces dernières décennies. Les grandes entreprises comptent fréquemment plusieurs milliers de fournisseurs et l’IT s’inscrit pleinement dans cette tendance. Les projets d’infogérance et d’externalisation se sont multipliés et l’essor du Cloud Computing en est certainement l’illustration la plus flagrante. Les projets d’externalisation touchent tout autant la cybersécurité avec le recours de plus en plus fréquent aux MSP et services managés proposés par certains éditeurs. SOC, Threat Intelligence ou encore la gestion des vulnérabilités sont des domaines où la mutualisation des moyens mis en œuvre par un MSP constitue un vrai atout.

Des entreprises de plus en plus liées, de plus en plus interconnectées

Ce mouvement vers l’externalisation fait courir un vrai risque cyber aux donneurs d’ordres, un risque baptisé « Supply Chain Attack ». Dans un contexte où les systèmes d’information des entreprises sont de plus en plus ouverts et interopérables avec ceux de leurs partenaires, l’attaque d’un prestataire ou d’un sous-traitant expose directement l’entreprise au risque de rebond. A cet égard, l’explosion du nombre d’attaques par ransomware (+93% en un an selon le rapport semestriel de Check Point Software) expose toute entreprise à ce type d’infection par rebond via les postes de travail de prestataires ou de petits fournisseurs moins sécurisés. Outre les attaques tous azimuts via des ransomware diffusés en masse, on a aussi vu des ESN et des prestataires qui travaillent pour des entreprises stratégiques plus particulièrement visées par des attaques. Les attaquants espèrent pouvoir les faire rebondir vers leurs vraies cibles.

Parfois, elles n’ont rien de technologique. Les attaquants se contentent d’usurper l’identité des partenaires de l’entreprise. Une étude menée pour Proofpoint a récemment montré que 98% (!) des entreprises interrogées avaient reçu au moins une menace émise depuis un domaine fournisseur sur une période de 7 jours. Les attaquants exploitent au maximum les domaines des fournisseurs afin de diffuser leurs campagnes de phishing et logiciels malveillants, profitant de la moindre vigilance des cibles vis-à-vis de partenaires qu’ils connaissent bien. Les attaques les plus simples restent la compromission d’emails professionnels, un type d’attaque appelée BEC (pour Business Email Compromise). L’ingénierie sociale et se faire passer pour un fournisseur est alors un moyen de faire aboutir une attaque. L’étude Proofpoint montre bien que ce sont les collaborateurs de l’entreprise qui sont la cible numéro 1 de ces attaques et non pas l’infrastructure : 74% des attaques sur la Supply Chain issue de domaines de fournisseurs sont des attaques de phishing pour moins de 30% d’attaques provenant de malware.

L’autre facteur qui peut potentiellement accroître le nombre d’attaques sur la Supply Chain est purement technique. De plus en plus de solutions, y compris celles déployées sur site (on-premise) sont connectées à Internet afin de rapatrier des données de fonctionnement auprès de l’éditeur et être mis à jour à distance et notamment appliquer des patchs de sécurité. De multiples flux de données sont ainsi échangés entre les briques d’infrastructures de tous types, depuis les appliances de stockage, les OS et les logiciels les plus divers. C’est ainsi que ces derniers mois ont vu une augmentation sans précédent de ce type d’attaque avec l’attaque menée via SolarWinds en 2021 puis l’attaque via les outils d’audit de code source Codecov en avril 2021 et encore celle menée via l’outil de prise à distance de Kaseya.

Quelles solutions pour contrer ce risque ?

Contrer les risques d’attaques et de fuites de données liés aux attaques sur la Supply Chain n’est pas aisé. La protection périmétrique classique est sans effet lorsque l’attaquant utilise des flux de données et des adresses de partenaires autorisés pour s’infiltrer dans le système d’information. L’intelligence artificielle permet de signaler le comportement anormal d’une application ou d’un compte utilisateur qui aurait pu être compromis, mais la technologie n’est qu’une partie de la solution. Le responsable sécurité d’une grande entreprise ne peut exercer un contrôle étroit sur les briques de sécurité de l’ensemble des partenaires de son entreprise. Il lui faut adopter une autre approche pour adresser ce risque.

Philippe Proix, Expert en gouvernance de la cybersécurité-Manager de transition chez Talking Cybersecurity suggère aux grandes entreprises de mettre en place un plan d’assurance sécurité spécifique, le PASP (Plan d’Assurance Sécurité Partenaire) : « Le PASP est habituellement composé de deux documents : Un fichier Excel de tableau de Bord et un document Word qui se basent tous deux sur l’ISO 27 001. Il s’agit de questions simples qui correspondent aux 14 thèmes de la norme et qui permettent de faire une première photographie du niveau de sécurité du fournisseur ou de la filiale. » La méthode prônée par l’expert est une démarche déclarative : le RSSI adresse le questionnaire à tous les partenaires de l’entreprise afin de disposer d’une évaluation de leur niveau de sécurité, suggérer à la direction Achat d’écarter les plus laxistes ou a minima les pousser à améliorer la sécurité de leur système d’information. « Cette approche permet d’avoir cette photographie de l’état de l’art de la sécurité chez ce partenaire, et éventuellement de l’aider à remédier aux manques de sécurité si le questionnaire en fait apparaître. Les questions sont relativement simples mais je peux aider l’entreprise à y répondre. Après analyse des résultats, le donneur d’ordre lui accorde de 2 à 3 mois pour remédier à ces manques. » Dans certains cas, l’entreprise peut imposer un PenTest aux frais du partenaire s’il juge que cela s’impose. C’est notamment le cas de partenaires stratégiques qui sont amenés à intervenir dans des processus particulièrement critiques pour l’activité industrielle ou commerciale de l’entreprise. « Imposer un PenTest à un partenaire est une démarche bien plus coûteuse qu’un simple questionnaire mais très utile pour contrer le risque d’attaque de type Supply Chain » souligne Philippe Proix qui ajoute : « Cela reste une pratique exceptionnelle, car en règle générale, les entreprises font bien trop confiance à leurs sous-traitants et partenaires technologiques sur cette problématique de la cybersécurité. »

Les normes ISO sont-elles suffisantes ?

Pour les fournisseurs d’applications SaaS, l’entreprise peut se fier aux certifications de sécurité pour être certaine du sérieux de son fournisseur et surtout que celui-ci est engagé dans une démarche d’amélioration continue. A cet égard, exiger une conformité aux ISO 27001, ISO 27017 (spécifique aux services Cloud) et ISO 27018 (sur les données personnelles) est sans doute un prérequis en 2021.

Le cas des fournisseurs de services d’infrastructure dans le Cloud de type IaaS ou PaaS est un peu différent. En effet, les principaux fournisseurs Cloud affichent un impressionnant panel de certifications ISO, PCI DSS, CSA Star, SOC, etc. mais l’entreprise reste responsable de la sécurité de ses applications qu’elle déploie sur le Cloud de son partenaire et si la responsabilité de la sécurité de la plateforme est partagée entre les deux partenaires, la balance penche très largement du côté du RSSI quant à la sécurité des applications.

Vers une notation généralisée de la sécurité des entreprises

La certification est une approche qui s’est généralisée dans de nombreux domaines et imposer un label ISO 27001 de manière contractuelle à ses partenaires IT critiques est certainement une bonne pratique qui doit être étendue. Néanmoins, une telle approche a ses limites. Une certification garantit au donneur d’ordres que son partenaire dispose de processus bien définis quant à la gestion de sa sécurité, que celui-ci est engagé dans une démarche d’amélioration continue, mais ne constitue pas une garantie de l’invincibilité de ses systèmes informatiques. L’idée de noter le niveau de sécurité de chaque entreprise est née il y a quelques années, c’est ce que l’on nomme le Security Rating. Au moyen de questionnaires mais aussi de scanner de sécurité, des agences de notation réalisent un audit des ressources informatiques des entreprises afin de délivrer une note de synthèse à chaque fournisseur. Ces agences s’adressent essentiellement aux grandes entreprises mondiales qui doivent gérer des milliers de fournisseurs de par le monde et qui ont besoin de savoir où se situe leur talon d’Achille, les fournisseurs les plus faiblement protégés d’où viendra la prochaine attaque.

Les agences qui s’appuient sur des outils automatisés peuvent ajuster les notes de l’ensemble des entreprises en temps réel, en fonction des dernières vulnérabilités publiées. L’approche n’est bien évidemment pas exhaustive de la sécurité du fournisseur puisqu’outre un questionnaire déclaratif, les scanners ne peuvent auditer que les ressources IT exposées sur Internet. Néanmoins avec de tels outils, lors de la récente annonce d’une faille majeure sur Microsoft Exchange, tous les fournisseurs exploitant encore la solution et qui n’avaient pas passé de patchs correctifs ont vu leur note diminuée et le RSSI de leurs donneurs d’ordres a reçu une alerte lui indiquant la liste de ses fournisseurs exposés au risque d’attaque. Un tel outil permet à un RSSI de mettre la pression sur ses fournisseurs en leur indiquant très exactement les actions à réaliser pour remédier aux failles découvertes dans leurs systèmes informatiques.

En ce sens, la note de sécurité permet d’instaurer un cercle vertueux qui doit permettre d’élever le niveau de sécurité de l’ensemble de l’écosystème de l’entreprise et réduire ce risque d’attaque sur la Supply Chain. La cybersécurité s’affirme de plus en plus comme un différenciant compétitif pour les fournisseurs qui doivent désormais améliorer leur niveau de sécurité pour garder leurs clients et décrocher de nouveaux contrats.

Témoignage Expert

Philippe Proix, Expert en gouvernance de la cybersécurité Manager de transition chez Talking Cybersecurity

« Les cybercriminels visent en priorité les systèmes d’information insuffisamment sécurisés. Ceux-ci sondent les réseaux afin d’identifier les vulnérabilités de ces systèmes d’information et, s’il s’agit d’un prestataire ou fournisseur quelconque, ils s’en servent pour rebondir vers une proie plus intéressante car mieux sécurisée. C’est une démarche que l’on observe sur les attaques de ransomware depuis plusieurs années et de nombreuses entreprises sont victimes d’attaques automatiques à très large échelle et, plus récemment, par des attaques pilotées par des algorithmes d’intelligence artificielle. »

« Ce qui intéresse les attaquants, ce sont les vulnérabilités non corrigées. Un patch management insuffisamment rigoureux au niveau des applicatifs, des serveurs, des équipements réseaux et des endpoints constitue une manne pour eux. Dès lors qu’une vulnérabilité est identifiée, elle est exploitée et ceux-ci peuvent entrer dans le système d’information, explorer les ressources disponibles pour dérober des données, et éventuellement rebondir vers les systèmes des partenaires de l’entreprise.