A l’heure où les entreprises adoptent de plus en plus le Cloud public, adopter une sécurité centrée sur la donnée devient un impératif. Plusieurs approches restent possibles quant aux outils à déployer.

Si la mort de la défense périmétrique du système d’information est actée depuis plusieurs années, adopter une sécurité centrée sur la donnée reste complexe en termes d’outillage à déployer mais aussi et surtout en termes d’expérience utilisateur. Les dispositifs de tagging, de contrôle ne peuvent être trop intrusifs et complexes au risque d’être rejetés par les utilisateurs et les métiers dont la priorité numéro 1 reste la productivité au travail. Lors des Assises de la Sécurité, Gilles Garnier, partner et directeur de la BU Governance & Information Protection d’Harmonie Technologie résumait cette évolution : “L’actualité montre qu’il continue de se produire chaque jour des fuites de données, qu’elles soient structurées ou non. Il faut transformer la vision périmétrique pour se concentrer sur la sécurisation des données qui sont réellement sensibles sur des environnements de moins en moins maîtrisés.”

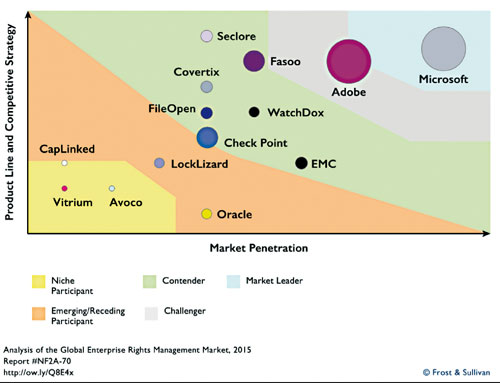

Des solutions de Digital Right Management issues d’éditeurs très différents

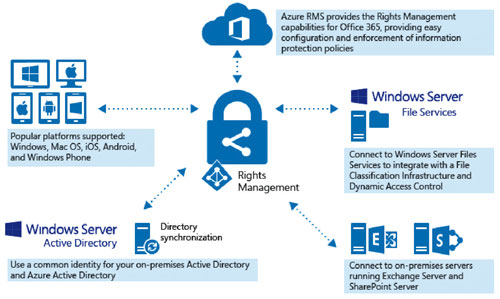

DRM, E-DRM, IRM ou encore ERM, le marché des plateformes de protection des données voient cohabiter les éditeurs venus de la gestion documentaire à l’image d’EMC, OpenText, Adobe, de la cybersécurité comme Check Point, de pure players comme Seclore, FileOpen, et d’éditeurs plus généralistes comme Oracle et surtout Microsoft qui, avec Azure Rights Management (Azure RMS), fournit une infrastructure de protection à son offre Azure Information Protection (AIP) sur laquelle vient s’appuyer Office. Ce marché, estimé à 913,5 millions de dollars en 2018 est amené à doubler d’ici à 2023 selon une étude Research and Markets.

Gilles Garnier distingue 4 grands volets à une solution de DRM d’entreprise. Celle-ci doit gérer les accès à la donnée, y compris à distance en situation de mobilité. Elle doit implémenter tous les droits d’usage, mais aussi contrôler les actions possibles sur les documents comme permettre ou empêcher celui-ci de réaliser une impression, faire un couper/coller du texte ou même un screenshot du document. Enfin, la plateforme DRM doit tracer l’ensemble des actions réalisées sur le document tout au long de sa vie, jusqu’à ce qu’une éventuelle date de péremption ne finisse par rendre son contenu inaccessible. “Ces fonctions de protection doivent obligatoirement être intégrées au document dès sa création, de manière à ce que s’il survient une fuite de données dans le système le contenu du document ne soit jamais exposé.”

Le DLP, une solution partielle à un problème global

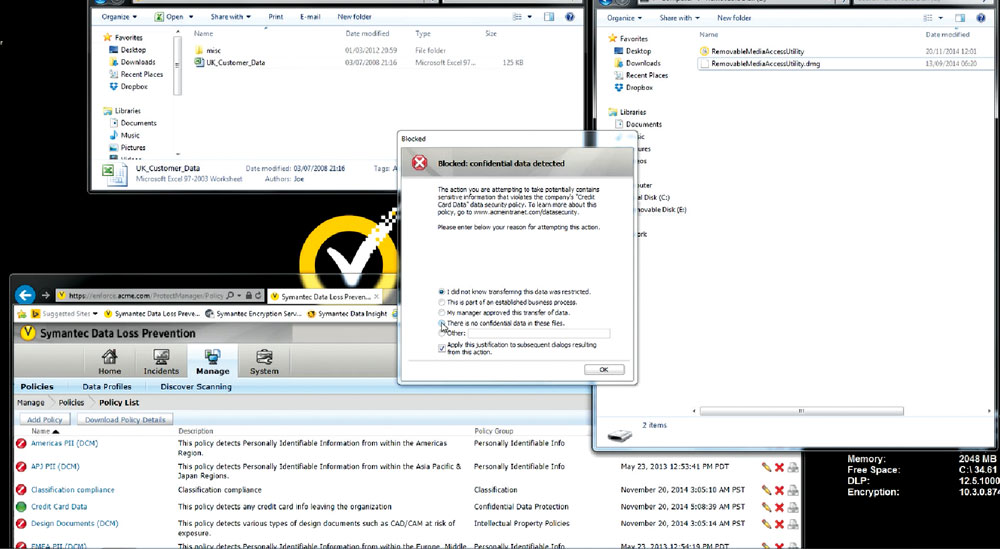

Des solutions de DLP (Data Loss Prevention) et de CASB (Cloud Access Security Broker) ont été mises en place alors que les usages du Cloud se sont accrus dans les entreprises ; aujourd’hui une sur deux a déployé une solution de ce type. Qu’il s’agisse d’une solution Symantec, Forcepoint, Digital Guardian ou Intel Security, pour ne citer que les leaders du carré magique, ces solutions ne sont pas infaillibles comme l’explique Rudy Montier, ingénieur avant-vente senior chez Boldon James, un pure player de la classification de données: « Beaucoup d’entreprises ont dû faire face à énormément de faux positifs avec ces solutions. Faire du DLP correctement impose de passer par la classification. L’utilisateur final doit classifier la donnée, intégrer des métadonnées aux documents qui seront ensuite analysés par des produits tiers pour appliquer des règles de sécurité. » Côté utilisateur, l’outil de classification vient se fondre dans l’interface de Microsoft Office ou d’AutoCAD et ses tags sont exploités par les solutions de sécurité de Digital Guardian, Forcepoint, McAfee, Microsoft et Symantec.

DLP + ICT + CASB chez Symantec

Si un acteur de la sécurité tel que Symantec ne se positionne pas comme un éditeur de solution de DRM, de nombreuses briques de son catalogue peuvent être mises en oeuvre dans une sécurité centrée sur la donnée. « Notre approche est de travailler sur la donnée sur un mode end-to-end » explique Hervé Doreau, directeur technique de Symantec.

« Il y a deux façons d’appréhender la classification. Soit celle-ci est laissée à l’initiative de l’utilisateur, soit cette classification est automatisée par une indexation essentiellement réalisée à partir de la localisation et du contenu des documents. Le Machine Learning permet de pallier les erreurs et manques de ces deux approches en proposant à l’utilisateur une classification de son document. » Face à cette problématique, l’éditeur complète son offre Symantec DLP avec ICT (Information Centric Tagging) qui permet la classification manuelle des fichiers et bien évidemment avec CloudSOC, son CASB lorsque l’entreprise exploite des services Cloud. « Cela permet d’appliquer dans le Cloud toutes les règles auparavant définies pour le on-premise » conclut l’expert. Enfin, le chiffrement des fichiers est assuré par la brique Information Centric Encryption.

Une protection de la donnée complète passe bien évidemment par l’usage de logiciels clients ou de système Cloud pour donner accès aux documents de manière totalement sécurisée, un point souvent bloquant vis-à-vis des utilisateurs. Tout est question de l’équilibre à trouver entre productivité et sécurité.

Le tout-en-un de la protection

Trend Micro innove dans la sécurité des EndPoints avec le lancement d’Apex One, qui remplace son produit OfficeScan. La solution déploie l’ensemble de ses fonctionnalités, sur site et en mode SaaS, via un agent unique : protection des applications, anti-intrusions, chiffrement, et prévention des perte de données.

Les équipes informatiques bénéficient d’un gain de temps précieux grâce à Apex One, précise l’éditeur. Simple à déployer, la solution évite en effet l’intégration de plusieurs outils complémentaires.