Tous les éditeurs majeurs de solutions de cybersécurité en ont accroché un à leur catalogue. Les XDR s’imposent comme le pivot de la sécurité des systèmes d’information de demain. Comment s’y retrouver ?

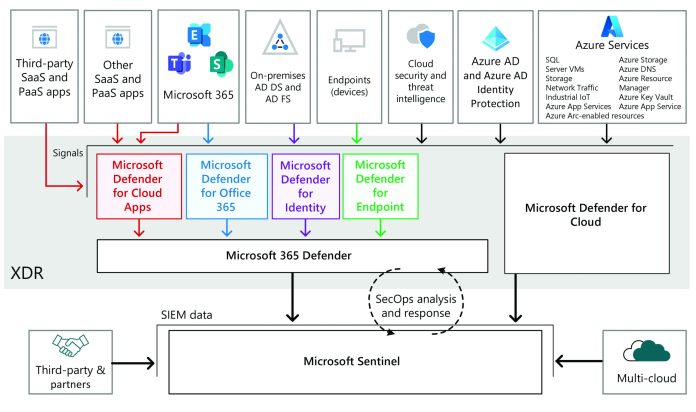

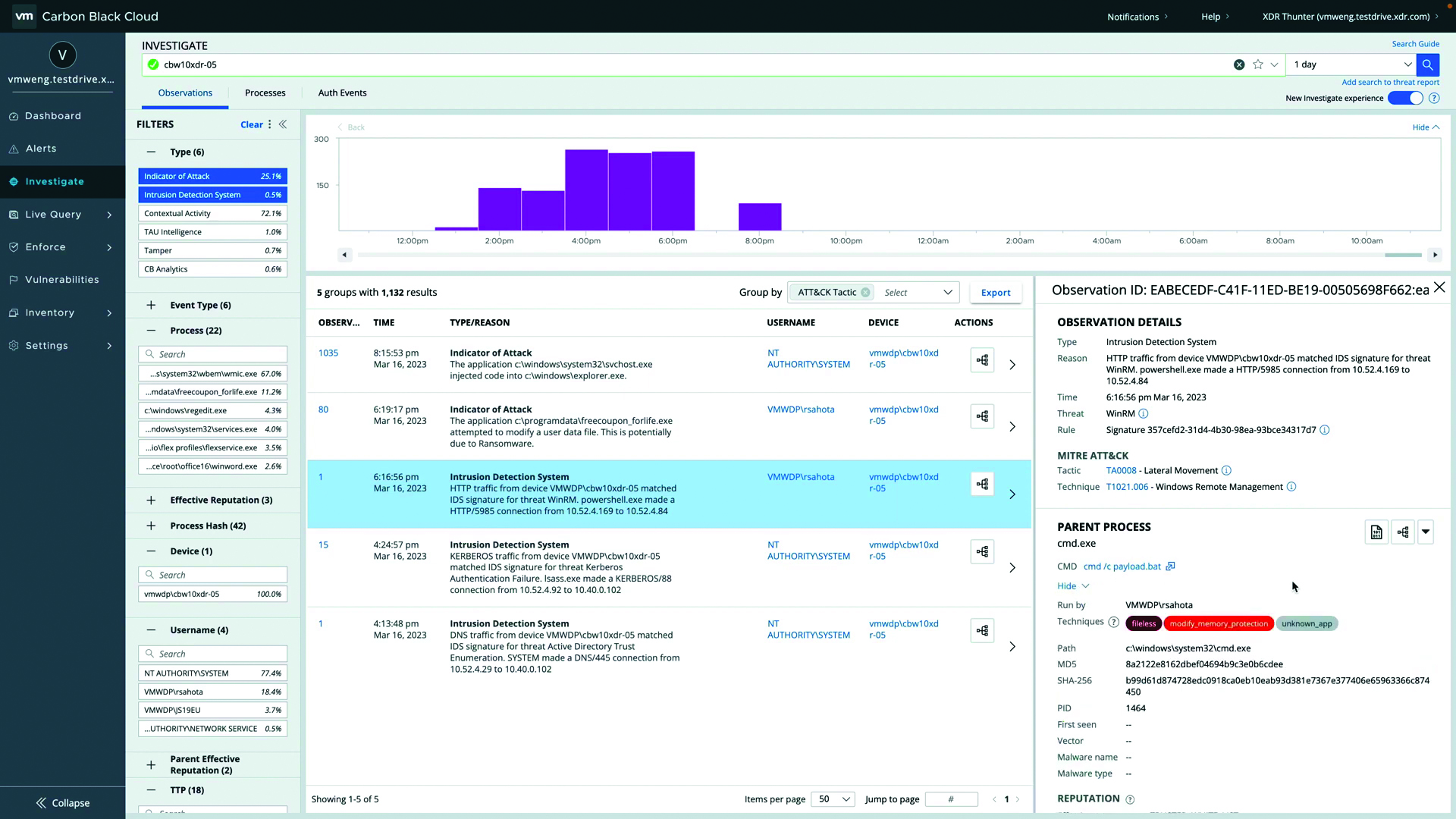

Dans le sillage des EDR, jugés indispensables pour relayer les antivirus dans la lutte contre les ransomwares, les XDR sont en train de bousculer le marché de la cybersécurité. Acronyme de eXtended Detection and Response, ces solutions ne surveillent plus seulement les terminaux, mais tout le système d’information. La recette est désormais bien connue : déployer un Data Lake dans le Cloud, parfois rebaptisé SIEM « Next-Gen », y connecter un EDR, un NDR et des connecteurs vers toutes les briques de sécurité les plus communes, et faire tourner des algorithmes de corrélation et des IA pour analyser cette masse de données. Tous les éditeurs majeurs et une flopée de startups se sont rués sur ce nouveau segment de marché particulièrement porteur. En effet, les analystes s’accordent sur une croissance de l’ordre de 20 % de ce marché entre 2023 et 2032. Et si les entreprises ne sont sans doute pas prêtes à déboulonner les SIEM sur lesquels elles ont beaucoup investi pour développer des règles de filtrage, le XDR se positionne clairement comme la nouvelle génération.

XDR : Ecosystème ouvert ou fermé ?

Devant une telle pléthore de solutions en lice, le choix n’est pas simple. Pourtant, quelques tendances se dégagent. Benjamin Taieb, Regional Sales Director chez CrowdStrike, souligne : « Nous observons deux grandes tendances sur le marché des XDR. D’une part une approche propriétaire avec des éditeurs qui veulent fournir toutes les briques de sécurité qui vont se connecter à leur XDR. D’autre part une approche de plateforme basée sur les standards, afin de faciliter l’ouverture à un écosystème de confiance. » Venu du monde de l’EDR, l’éditeur a radicalement revu le back-end de sa solution pour pouvoir recueillir les données de multiples sources et s’intégrer à l’écosystème cyber existant chez ses clients. « Nous allons encore ouvrir cet écosystème à de nouvelles technologies/services et permettre à nos clients de développer leurs propres applications de sécurité sans code via notre service « Falcon Foundry ».

Pour le responsable, un autre différenciateur de l’XDR CrowdStrike réside dans son IA générative. « Nous avons présenté Charlotte AI afin d’accompagner les équipes SOC opérationnellement dans l’exploitation d’une plateforme XDR. L’IA générative apporte une réelle aide à la décision lorsque ces équipes doivent dans un délai très court ingérer de multiples indicateurs d’attaques provenant de diverses technologies, dont l’authentification, l’Active Directory, puis les firewalls en passant par la messagerie ou tout autre service cyber. L’objectif est de contextualiser la menace et d’appréhender l’ensemble de la chaîne d’attaque au plus vite dans l’objectif de prendre les contre-mesures adaptées. » Selon l’éditeur, les capacités de monitoring apportées par le Threat Graph, cerveau de la technologie CrowdStrike, associé à Charlotte AI permettent de pleinement tirer profit des données collectées par le XDR.

Autre poids lourd du marché des EDR venu à l’XDR, SentinelOne. Régis Baran, Regional Sales Manager chez l’éditeur, retrace cette évolution : « Quand nous avons démarré nos activités en France, nous étions principalement positionnés sur la protection des endpoints, ce que l’on appelait encore à l’époque les EPP, puis EDR. Depuis 18 mois, nous avons changé de braquet afin d’offrir à nos clients une plateforme. Ce qui est important pour nous est d’être en capacité d’offrir des fonctions de sécurité pour protéger l’ensemble des assets via un agent unique et une plateforme d’où l’entreprise va pouvoir gérer l’ensemble des éléments de sécurité. » Cette évolution technologique n’a été possible que via plusieurs acquisitions, dont celle de Scalyr en 2021. « Cette acquisition nous a apporté leur technologie sous-jacente de Data Lake, avec la capacité d’ingérer des gros volumes de données et transformer ces données en intelligence pour hausser le niveau de protection des ressources IT. » Le responsable souligne que la volonté de l’éditeur est de favoriser l’ingestion de données externes dans le Data Lake de Singularity XDR, y compris provenant de solutions tierces. « Nos clients intègrent déjà des événements Windows, Active Directory et de leurs firewalls. L’objectif n’est pas de casser l’existant, mais de construire une plateforme de sécurité dans la durée qui ait du sens pour le client. »

Des offres souveraines performantes

Si l’offre anglo-saxonne et israélienne est pléthorique, les éditeurs européens et en particulier français sont très actifs sur ce nouveau marché. On se souvient de la création de l’alliance Open XDR Platform, menée notamment par Harfanglab, éditeur d’un EDR souverain, Sekoia pour sa plateforme SOC, Gatewatcher pour le NDS ou encore les algorithmes de Glimps. Les offres combinées de l’ensemble des membres de l’alliance forment une offre XDR intégrée, avec les atouts du Best of Breed sur l’ensemble de ces composantes.

Outre cette initiative collective, plusieurs éditeurs français se sont lancés seuls dans la bataille de l’XDR. C’est notamment le cas de StormShield qui a dévoilé son XDR lors de l’édition 2023 du FIC. « Notre but étant de permettre aux entreprises d’avoir plus de visibilité et de réagir plus rapidement aux événements de sécurité remontés par leurs différents produits » argumente Farid Ichalalene, directeur avant-vente chez StormShield. « Notre spécificité est d’offrir une gamme assez large de solutions de sécurité, depuis l’EDR jusqu’aux équipements de sécurité réseau. Contrairement à d’autres acteurs, comme nous avons une large gamme de solutions de sécurité, la mise en place du XDR peut être très rapide, c’est l’atout d’une offre intégrée. » L’expert considère que l’approche XDR est capable de détecter les menaces qu’un produit seul ne pourrait identifier car il n’a la vue que sur ses propres données.

Le XDR récupère les données de toutes les briques de sécurité dans son SIEM/SOAR Stormshield Log Supervisor (SLS), qui est aussi alimenté par l’activité CTI (Cyber Threat Intelligence) de l’éditeur. « Nous fournissons des règles de corrélation génériques correspondant à des schémas d’attaques identifiés par notre équipe CTI, mais l’entreprise ou son partenaire peuvent définir leurs propres règles spécifiques au contexte » ajoute le responsable.

StormShield n’est pas le seul éditeur français à jouer sur la corde souveraine. C’est aussi le cas de Tehtris. Le jeune éditeur propose une offre plutôt riche, avec un EDR, une sonde réseau, une solution de honeypot. « Toutes ces briques nous permettent de composer un service de sécurité capable de répondre à de multiples cas d’usage, que ce soit dans le tertiaire, dans l’industrie avec une problématique OT » estime Raphaël Hastir, Cybersecurity Sales chez Tehtris. Il ajoute « Notre agent EDR peut être déployé sur des machines à partir de Windows XP, Windows Server 2003, Linux CentOS 5.3. Nos concurrents ne maintiennent plus ces configurations obsolètes pourtant encore bien présentes dans l’industrie. »

Dès la sortie de son EDR, l’offre Tehtris mettait en œuvre une CTI et un SOAR afin d’orchestrer des réponses automatisées à incidents. « Notre SOAR permet bien évidemment de réaliser des automatisations temps réel de la réponse à incident sur nos solutions mais aussi avec des outils de sécurité externes via leurs API. Nous accompagnons nos clients et nos partenaires dans l’automatisation des tâches de niveau 2. » Ce SOAR est de type No-Code : L’utilisateur va créer visuellement ses scénarios d’automatisation des process du SOC mais aussi de remédiation automatique des menaces.

Omniprésente dans le discours marketing des éditeurs, les IA vont certainement apporter un avantage dans le travail des analystes et permettre aux XDR de se populariser un peu plus. Les nombreuses entreprises ne disposant pas de SOC pourront hausser leur niveau de sécurité.