Administration : choisir un produit et un service conforme au…

Le nouveau « Guide d’achat de produits de sécurité et de services de confiance qualifiés » publié par l’ANSSI a été conçu pour accompagner les administrations...

Firebox M440 tend à simplifier les politiques de sécurité sur…

WatchGuard lance son appliance WatchGuard Firebox M440 qui permet d’appliquer les bonnes politiques de sécurité à chaque segment du réseau.« Les solutions de sécurité réseau...

Firebox M440 tend à simplifier les politiques de sécurité sur…

WatchGuard lance son appliance WatchGuard Firebox M440 qui permet d’appliquer les bonnes politiques de sécurité à chaque segment du réseau.« Les solutions de sécurité réseau...

Firebox M440 tend à simplifier les politiques de sécurité sur…

WatchGuard lance son appliance WatchGuard Firebox M440 qui permet d’appliquer les bonnes politiques de sécurité à chaque segment du réseau.« Les solutions de sécurité réseau...

Protection de la vie privée : les internautes prêts à…

Lors d’une récente interview vidéo donnée au « New Yorker », Edouard Snowden a indiqué qu’il fallait laisser tomber les services Internet les plus populaires comme...

Protection de la vie privée : les internautes prêts à…

Lors d’une récente interview vidéo donnée au « New Yorker », Edouard Snowden a indiqué qu’il fallait laisser tomber les services Internet les plus populaires comme...

Protection de la vie privée : les internautes prêts à…

Lors d’une récente interview vidéo donnée au « New Yorker », Edouard Snowden a indiqué qu’il fallait laisser tomber les services Internet les plus populaires comme...

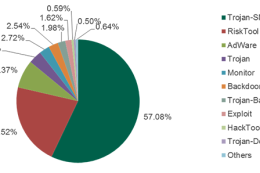

60 % des attaques sur mobiles Android ciblent les comptes…

L’enquête Mobile CyberThreats, réalisée par Kaspersky Lab et Interpol entre août 2013 et juillet 2014, révèle que 60% des attaques ciblant les terminaux Android...

60 % des attaques sur mobiles Android ciblent les comptes…

L’enquête Mobile CyberThreats, réalisée par Kaspersky Lab et Interpol entre août 2013 et juillet 2014, révèle que 60% des attaques ciblant les terminaux Android...

60 % des attaques sur mobiles Android ciblent les comptes…

L’enquête Mobile CyberThreats, réalisée par Kaspersky Lab et Interpol entre août 2013 et juillet 2014, révèle que 60% des attaques ciblant les terminaux Android...

VIDEO EXCLUSIVE ASSISES DE LA SECURITE “L'entreprise doit se pencher…

Numergy distribue le logiciel Cryhod de l'éditeur français Prim'x pour chiffrer des machines virtuelles. Confidentialité des données de santé, segmentation des rôles, besoin d'en connaître......

VIDEO EXCLUSIVE ASSISES DE LA SECURITE “L'entreprise doit se pencher…

Numergy distribue le logiciel Cryhod de l'éditeur français Prim'x pour chiffrer des machines virtuelles. Confidentialité des données de santé, segmentation des rôles, besoin d'en connaître......

VIDEO EXCLUSIVE ASSISES DE LA SECURITE “L'entreprise doit se pencher…

Numergy distribue le logiciel Cryhod de l'éditeur français Prim'x pour chiffrer des machines virtuelles. Confidentialité des données de santé, segmentation des rôles, besoin d'en connaître......

Comment Home Depot et JP Morgan auraient pu éviter le…

Au début du mois d’octobre, la banque JP Morgan Chase annonçait que le piratage dont elle avait été victime fin août avait touché 76...

Comment Home Depot et JP Morgan auraient pu éviter le…

Au début du mois d’octobre, la banque JP Morgan Chase annonçait que le piratage dont elle avait été victime fin août avait touché 76...

Comment Home Depot et JP Morgan auraient pu éviter le…

Au début du mois d’octobre, la banque JP Morgan Chase annonçait que le piratage dont elle avait été victime fin août avait touché 76...

VIDEO EXCLUSIVE ASSISES DE LA SECURITE « Globalement, les entreprises…

Face aux nouvelles formes de hacking, Bruno Hamon, fondateur et dirigeant du cabinet Mirca, auditeur et enseignant, présente un nouveau guide Afnor sur la...

VIDEO EXCLUSIVE ASSISES DE LA SECURITE « Globalement, les entreprises…

Face aux nouvelles formes de hacking, Bruno Hamon, fondateur et dirigeant du cabinet Mirca, auditeur et enseignant, présente un nouveau guide Afnor sur la...

VIDEO EXCLUSIVE ASSISES DE LA SECURITE “Avec notre datacenter, nous…

Avec 92 magasins en gérance-mandat en France, la société de distribution Babou a bâti son datacenter autour d'une infrastructure unifiée offrant un PCA (plan...

VIDEO EXCLUSIVE ASSISES DE LA SECURITE “Avec notre datacenter, nous…

Avec 92 magasins en gérance-mandat en France, la société de distribution Babou a bâti son datacenter autour d'une infrastructure unifiée offrant un PCA (plan...