Espionnage d'Etat : Babar, français ou pas ?

Alors que les rumeurs se font insistantes sur l’origine française du logiciel espion Barbar, lié à l’opération Snowglobe, les experts du G DATA SecurityLabs...

Filtrage des flux HTTPS : droit ou obligation ?

L’Anssi a publié en octobre 2014 une recommandation déterminante pour tous ceux qui s’interrogent sur le droit de filtrer ou non les flux HTTPS....

Les prochaines révolutions technologiques ? Un futur casse-tête pour les…

Yannick Hello, responsable commercial EMEA chez Ipswitch nous livre un intéressant avis d’expert sur les cinq technologies émergentes et les problèmes qu'elles pourraient poser...

Les prochaines révolutions technologiques ? Un futur casse-tête pour les…

Yannick Hello, responsable commercial EMEA chez Ipswitch nous livre un intéressant avis d’expert sur les cinq technologies émergentes et les problèmes qu'elles pourraient poser...

Les prochaines révolutions technologiques ? Un futur casse-tête pour les…

Yannick Hello, responsable commercial EMEA chez Ipswitch nous livre un intéressant avis d’expert sur les cinq technologies émergentes et les problèmes qu'elles pourraient poser...

Cloud Computing et dématérialisation de factures : le duo gagnant

Magali Michel, directeur de Yooz, éditeur d’une solution de dématérialisation et de numérisation des factures, liste les bénéfices apportés par le Cloud dans le...

Une approche hybride pour affronter les attaques DDoS

La combinaison de protections déployées sur le Cloud et sur site est nécessaire pour lutter contre les attaques DDoS soutient Laurent Pétroque, expert de...

Une approche hybride pour affronter les attaques DDoS

La combinaison de protections déployées sur le Cloud et sur site est nécessaire pour lutter contre les attaques DDoS soutient Laurent Pétroque, expert de...

Sécurité : la gestion des identités et des accès pour…

Les professionnels de la sécurité vont être confrontés à une double-équation soutient l’éditeur CA Technologies : faire face aux cyber-risques et répondre aux enjeux...

Sécurité : la gestion des identités et des accès pour…

Les professionnels de la sécurité vont être confrontés à une double-équation soutient l’éditeur CA Technologies : faire face aux cyber-risques et répondre aux enjeux...

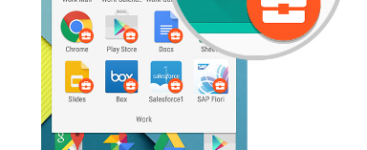

Avec Android for work, Google veut s'imposer en entreprise

Plus d’un milliard de personnes ont un smartphone Android dans le monde, mais pas assez dans l’entreprise pense Google, qui lance Android for Work, un outil professionnel qui permet aux DSI de séparer applications professionnelles et données personnelles des salariés. « Bring Your Own Android Device»…