Exclusif – Mouvement Gilets jaunes : les Anonymous attaquent les…

Enquête exclusive de Solutions Numériques : au côté des Gilets jaunes, les hacktivistes Anonymous sont sur le point de passer à l'attaque, en ligne.

Des...

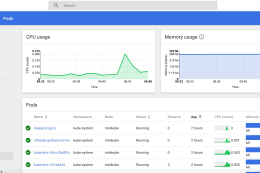

Une faille de sécurité majeure découverte dans Kubernetes, Red Hat…

Infrastructure de plus en plus présente dans le système d'information des entreprises, Kubernetes fait l'objet d'une alerte de sécurité de niveau très élevé.

C'est une...

FIC 2019 : focus sur la « Security et Privacy…

La 11ème édition du Forum International de la Cybersécurité (FIC) se tiendra les 22 et 23 janvier 2019 à Lille Grand Palais et accueillera...

Violation massive de données des clients Starwood : 3 erreurs…

Alors que ce vendredi la chaîne d’hôtellerie Marriott a annoncé le piratage d’une base de données des hôtels Starwood pouvant contenir les informations d’environ...

Piratage de Marriott : 500 millions de clients affectés par…

La chaîne d'hôtellerie Marriott a annoncé vendredi le piratage d'une base de données des hôtels Starwood pouvant contenir les informations d'environ 500 millions de...

SamSam, des attaques ciblées et préméditées avec un gros retour…

Deux Iraniens ont été inculpés aux Etats-Unis pour avoir attaqué depuis l'Iran les systèmes informatiques de villes et d'institutions américaines et canadiennes afin de...

Uber écoppe d’1 million d’euros d’amende pour avoir passé sous…

Les Pays-Bas et le Royaume-Uni ont condamné mardi la plateforme américaine de réservation de voitures avec chauffeur Uber à deux amendes d'un total de...

Attaques APT : après l’ostentation, la clandestinité au sein même…

Pour l'éditeur russe Kaspersky Lab, les auteurs de menaces avancées vont changer de méthode dès 2019, pour entrer dans la clandestinité. L'actualité concernant les...

Cyberattaques 2019 : des enjeux d’influence, selon FireEye

Si l'on en croit le rapport "Facing Forward : Cyber Security in 2019 and Beyond", de FireEye, les nouvelles campagnes d’attaques en 2019 serviront...

Microsoft collecte « à grande échelle et secrètement » les…

Microsoft collecte et stocke des données personnelles sur le comportement d'employés individuels à grande échelle, sans aucune documentation publique, conclut un rapport du cabinet...

Témoignage - L’Agence pour l'informatique financière de l'État intègre dans son équipe de maintenance des collaborateurs en cours de réinsertion sociale

Fin 2016, le groupe associatif ARES, premier acteur francilien de l’insertion par l’activité économique, et la Fondation Accenture se sont unis pour créer « Acces, Inclusive Tech », la première coentreprise d’insertion sur les métiers du numérique en France. L’Agence pour l’informatique financière de l’État (AIFE) a été…