Infrastructure IT et risque cyber : voici comment la construire…

AVIS D’EXPERT - Parler de sécurité en entreprise revient à penser aux mots de passe, au cryptage et au piratage. Depuis que le travail...

LastPass a été piraté

LastPass, l'un des plus grands gestionnaires de mots de passe au monde, a confirmé avoir été piraté. Les cyber attaquants ont eu accès à des...

Rançongiciels, faut-il payer ? Les implications

AVIS D'EXPERT - Les attaques par rançongiciels, qui sont de plus en plus fréquentes et sophistiquées, obligent les entreprises à s’interroger sur les implications...

Les dépenses européennes en sécurité IT devraient progresser de 10,8…

Malgré la situation géopolitique et les tendances inflationnistes, les dépenses européennes en matière de sécurité informatique devraient progresser de 10,8 % en 2022 indique...

Kaspersky offre de l’investigation et de la réponse aux attaques…

Les flux de données sur les menaces de Kaspersky sont désormais intégrés à Microsoft Sentinel, un logiciel SIEM et SOAR en Saas, afin d'aider...

NSO Group (Pegasus) change – à nouveau – de PDG…

L’éditeur israélien NSO Group a annoncé fin août qu’il se réorganise suite à sa dette et au départ forcé de son PDG, Shalev Hulio....

XDR : ExtraHop et CrowdStrike étendent leur partenariat

ExtraHop étend son partenariat XDR avec CrowdStrike et présente un bouton de réponse natif pour une mise en quarantaine précise des menaces

ExtraHop, un spécialiste...

La Plateforme Intelligente de Compliance de Proofpoint aide les entreprises…

Intégrée à l’offre existante de Proofpoint, la Plateforme apporte aux entreprises des garanties pour la conformité réglementaire, tout en simplifiant les pratiques de protection...

Twitter cacherait de graves problèmes de sécurité selon son ex-responsable…

Peiter Zalko, le responsable de la sécurité de Twitter jusqu’en janvier 2022, accuse en juillet le réseau social d'avoir menti aux régulateurs (FCC, FTC...

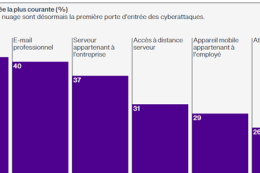

La sensibilisation des collaborateurs : un défi pour la cybersécurité…

Le télétravail a modifié les axes d’attaque des pirates informatiques. Elles ciblent désormais davantage les serveurs cloud en 2022 selon l’assureur Hiscox. Il conseille...

Cyberattaque contre le Centre Hospitalier Sud-Francilien : que savons-nous ? (expert)

Dimanche 21 août 2022, le Centre Hospitalier Sud-Francilien à Corbeil-Essonnes a été touché par une cyberattaque qui bloque ses systèmes d’informations. La demande de rançon s’élève à 10 millions de dollars et l’hôpital n’a, pour l’instant, pas cédé au chantage. Comment s’est déroulée cette attaque…