Dans son dernier rapport, l’éditeur Trellix faisait un point sur la mitigation de la faille de sécurité causée par la non mise à jour par Microsoft de sa liste de drivers pour y retirer ceux, certes signés, mais vulnérables.

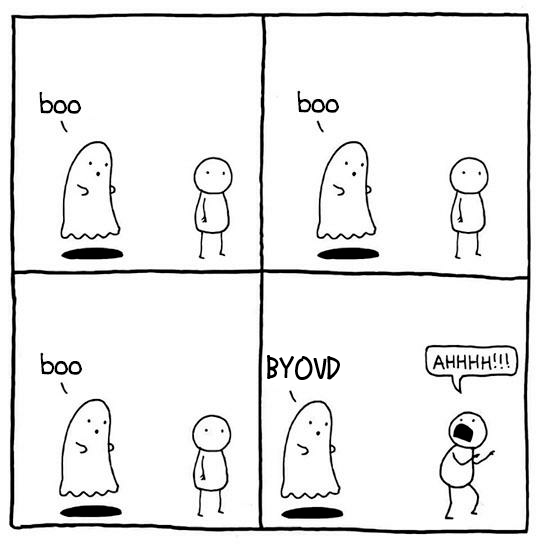

Exploitée par des acteurs malveillants comme Lazarus, la méthode BYOVD (Bring Your Own Vulnerable Driver) consiste à obtenir un accès local grâce à un driver signé et connu par Microsoft mais poreux. L’attaquant, évitant ainsi la détection et caché des logiciels de surveillance du système, peut se connecter au noyau du système d’exploitation et conserver le contrôle du système à long terme. “La vulnérabilité a été révélée au travers de discussion sur Twitter et par un article d’Ars Technica paru ce mois-ci sous le titre “How a Microsoft blunder opened millions of PCs to potent malware attacks » (“Comment une erreur de Microsoft a ouvert des millions de PC à de puissantes attaques de logiciels malveillants ») », raconte Philippe Laulheret, chercheur en cybersécurité chez Trellix.

Une liste non mise à jour depuis… 3 ans !

Si Microsoft possède une liste de ces pilotes, cette dernière n’avait en revanche pas été mise à jour depuis… 2019 ! Ce n’est plus le cas aujourd’hui. L’éditeur a également affirmé entre-temps que cette liste de blocage serait automatiquement mise à jour via Windows Update. “Sans cette protection, la règle de réduction de la surface d’attaque (ASR) de Windows Defender “Block abuse of exploited vulnerable signed drivers” serait également inefficace pour empêcher l’installation de ces pilotes », précise Richard Johnson, chercheur en cybersécurité chez Trellix.

Ce qu’il faut faire

Microsoft a donc mis à jour sa documentation concernant les règles de blocage des pilotes et précisé que ces nouvelles règles ne seraient déployées qu’avec les mises à jour principales du système d’exploitation et non de manière continue. “Ils ont également déclaré qu’ils diffuseraient bientôt une liste à jour pour les systèmes Windows 10. En outre, ils ont ajouté des conseils pour activer le blocage des pilotes à l’aide des politiques de Windows Defender Application Control (WDAC), qui ne nécessite pas de HVCI et peut être utilisable sur une plus large gamme de matériels. Les administrateurs peuvent télécharger manuellement les dernières règles de blocage des pilotes et suivre les conseils de Microsoft pour activer l’une des trois méthodes différentes de blocage des pilotes. Mais, en raison de l’incertitude entourant le fonctionnement de ces contrôles de sécurité, je recommande de tester votre configuration de blocage sur votre réseau pour vous assurer qu’elle fonctionne bien », conseille Richard Johnson. Trompe-moi une fois si tu peux !

Stéphane Bellec