Bitdefender a mené une enquête portant sur l’utilisation abusive de logiciels légitimes vulnérables, qui a permis de découvrir une opération d’un groupe APT notoire connu sous le nom de NAIKON.

L’enquête de Bitdefender révèle que la stratégie de NAIKON consiste à rester furtif en imitant des applications légitimes exécutées sur des machines individuelles infectées. Le but de l’opération est le cyberespionnage et le vol de données.

De juin 2019 à mars 2021, cette campagne d’espionnage a visé des agences gouvernementales ainsi que des organisations civiles et militaires, situées en Asie du Sud-Est, explique Bitdefender. Contrairement aux opérations NAIKON précédentes – cet acteur de la menace lié à la Chine est actif depuis plus d’une décennie -, celle-ci comporte une porte dérobée secondaire, appelée Nebulae, qui joue un rôle important dans la persistance. Cette deuxième porte dérobée est censée être utilisée comme mesure de précaution pour ne pas perdre la persistance au cas où des signes d’infection seraient détectés.

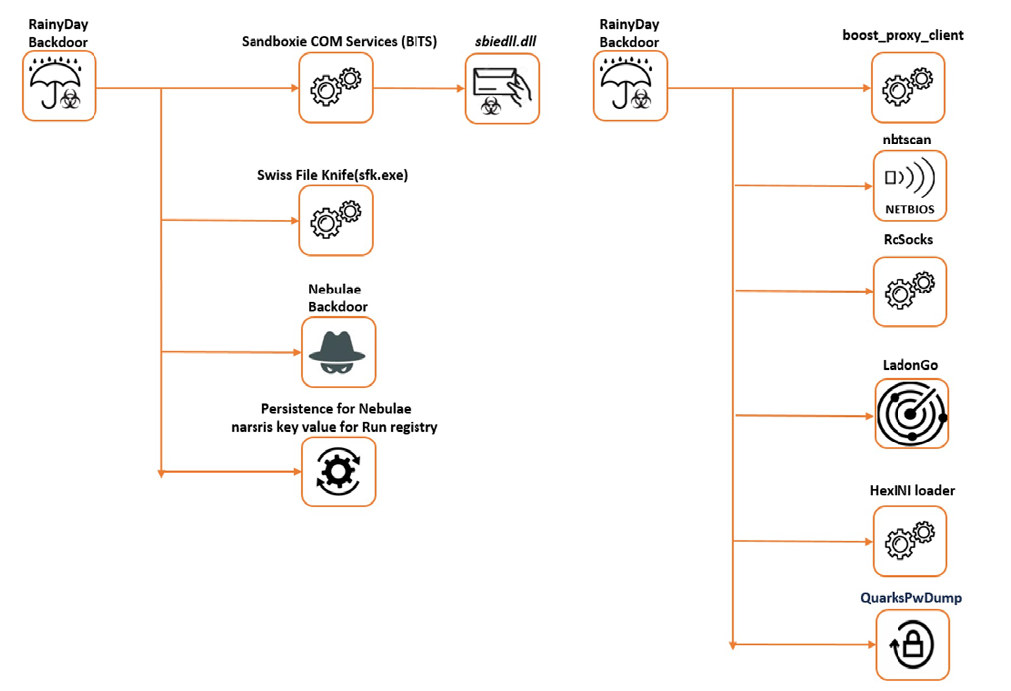

Le principal instrument utilisé dans cette opération est la porte dérobée RainyDay. Avec son aide, les acteurs ont téléchargé leurs différents outils et scanners pour compromettre les victimes et accéder aux informations qui les intéressaient.

Le diagramme suivant de BisDefender illustre l’ensemble d’outils utilisé par RainyDay Backdoor:

Et les logiciels légitimes abusés par NAIKON sont les suivants :

• ARO 2012 Tutorial 8.0.12.0

• VirusScan On-Demand Scan Task Properties (McAfee)

• Sandboxie COM Services (BITS) 3.55.06 (SANDBOXIE)

• Outlook Item Finder 11.0.5510 (Microsoft)

• Mobile Popup Application 16.00 (Quick Heal Technologies)