A l’occasion du salon Mobility for Business qui s’est déroulé du 8 au 9 novembre, Solutions IT organisait une table ronde sur le thème “Mobilité et sécurité” avec des responsables de F-Secure, Hub One et VMware/Airwatch. Compte-rendu.

Philippe Fourcin, responsable avant-vente chez l’éditeur de sécurité F-Secure France, a ouvert la table ronde. Il a dressé un panorama des menaces Android (principalement applicatives), livré les bonnes pratiques à mettre en œuvre, et a fait le point sur le BYOD dans l’entreprise. Il a rappelé ce chiffre impressionnant : 35 000 applications malveillantes sous Android apparaissent chaque jour ! Philippe Fourcin est venu ensuite au BYOD, estimant, à l’encontre des pratiques actuelles, que c’est l’entreprise qui devrait fournir elle-même les terminaux à ses collaborateurs. « Imaginons qu’un tourneur/fraiseur travaille avec son propre matériel. Certes, c’est une économie pour l’entreprise, mais a-t-elle pris conscience des risques liés à la sécurité ? Par ailleurs, est-ce que le propriétaire du périphérique accepterait que son entreprise lui installe un outil de sécurité en sachant que cet outil pourrait lui effacer ses données privées? », argumente-t-il.

Philippe Fourcin a plaidé au passage pour le client VPN Freedome For Business de F-Secure, qui permet de rester anonyme lors des surfs sur Internet, et très utile notamment lorsque l’on se connecte à un Wifi gratuit. « Dès que de la data entre ou sort du mobile, le tunel VPN est automatiquement monté vers un point de présence F-Secure chez les FAI. L’utilisateur ne peut pas aller vers des sites dangereux, il ne peut pas télécharger des applications dangereuses, tous les tracking cookies seront supprimés et l’utilisateur peut choisir le point de présence F-Secure de son choix. » Il a mis en lumière que les utilisateurs ne se rendaient pas compte du manque de sécurité de ces hospots Wifi gratuits. « Il y a 2 ans, nous avons mené une expérience à Londres. Nous avons construit pour 200 € un hotspot Wifi via un mobile. Ce mobile était lui-même connecté à un laptop sur lequel un analyseur de réseau était installé. Plus de 250 personnes se sont connectées et 6 d’entres elles ont validé les conditions générales d’utilisation. Or ces conditions étaient : vous êtes autorisé à utiliser notre Wifi mais en contre-partie vous êtes d’accord pour donner votre aîné ou à défaut votre animal favori à F-Secure et cela pour l’éternité (SIC). » Par ailleurs, le responsable a indiqué : « Nous avons via l’analyseur de réseau récupéré des logins/mots de passe et un grand nombre de données privées« , avant de préciser « Ces données ont bien sûr toutes été effacées. »

« Le Wifi public a une mauvaise image dans le domaine de la sécurité », appuie Jean-Christophe Budin, responsable de la product line Wifi chez Hub One. L’opérateur BtB met en place des niveaux de sécurité différents pour les accès Wifi qu’il propose, s’adressant autant au grand public qu’aux professionnels (dans les aéroports notamment au quotidien). Pour ces derniers, il installe des MDM, des règles de sécurité au niveau du device et du réseau, avec une protection de bout en bout et une authentification forte et personnelle. Pour ses accès Wifi dans de nombreux lieux publics, Hub One promeut le VPN de F-Secure pour sécuriser les connexions. La proposition, depuis un portail, « se veut la plus simple possible pour l’utilisateur, qui se connecte une fois « , explique Jean-Christophe Budin, avec un téléchargement rapide. Voir l’exemple de promotion ci-dessous.

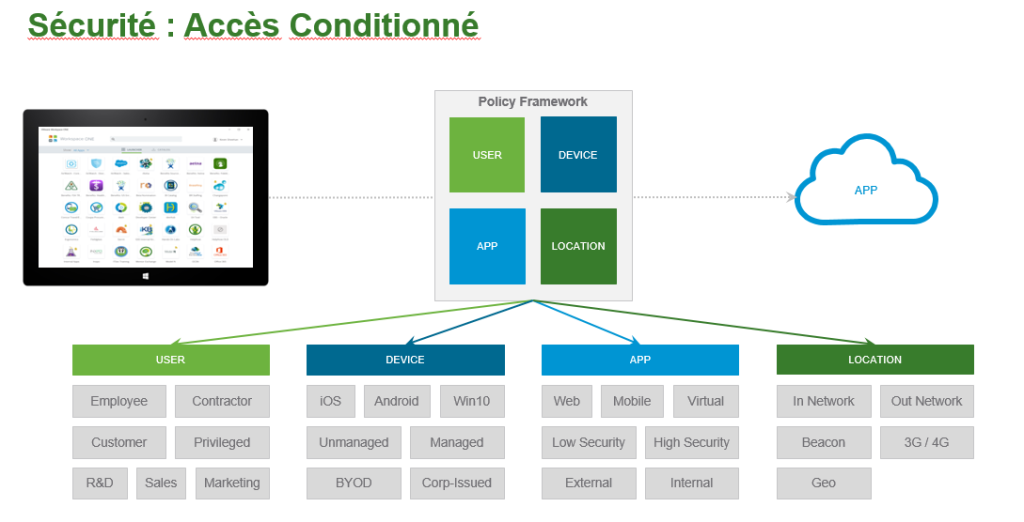

« La sécurité sur mobile s’inscrit dans un ensemble plus vaste du bureau de travail numérique », analyse Edouard Lorrain, Sales Manager End User Computing Solutions chez WMware, « du PC sous Windows et de ses applications, du SaaS et du mobile lui-même ». Il relève au passage, s’inscrivant en faux avec F-Secure, que l’on peut pas empêcher le BYOD, tout simplement pour des raisons financières. « Aucun entreprise ne redéployera toutes ses flottes mobiles, alors qu’un utilisateur peut obtenir un smartphone dernier-cri à prix abordable dans son abonnement opérateur… » Revenant à ses moutons, la solution fédératrice de sécurité se trouve dans « l’identité » selon lui, entre autre « l’authentification« , non seulement pour répondre à l’ensemble des problématiques des devices et des accès, mais aussi au besoin de simplicité.

Les 10 bonnes pratiques de sécurité selon F-Secure

1- Mot de passe: bannir la reconnaissance digitale

2- ne pas jailbraker/rooter son smartphone

3- Télécharger uniquement depuis GooglePlay et AppStore

4- Patcher son smartphone

5- Scanner les applications installées sur un Android

6- Vérifier les services accédés par les applications

6- Interdire les appels surtaxés via l’opérateur

7- Préférer la 3G/4G aux WiFi gratuits

8- utiliser un client VPN pour rester anonyme lorsque vous êtes sur Internet

9- Sauvegarder vos données

10- En entreprise: utiliser un MDM