Le Patch Tuesday a démarré très tôt ce mois-ci, car la CISA, l’agence de cybersécurité américaine, a ajouté 95 vulnérabilités à son catalogue des vulnérabilités dont l’exploitation est connue. Hier, 11 vulnérabilités supplémentaires ont été ajoutées, dont deux vulnérabilités Zero Day de Mozilla Firefox, résolues lors d’une mise à jour du vendredi 4 mars. Le catalogue de la CISA compte donc à ce jour un total de 489 CVE, que les entreprises doivent absolument limiter ou éliminer le plus rapidement possible. Voici l’analyse de Chris Goettl, directeur senior Gestion produits et sécurité chez Ivanti.

L’invasion de l’Ukraine par la Russie a renforcé la prise de conscience des menaces de cybersécurité, et attiré l’attention sur les vulnérabilités utilisées par des pirates russes connus. Ivanti Neurons for Risk Based Vulnerability Management suit actuellement un total de 60 CVE identifiées comme ayant servi à des pirates soutenus par des acteurs russes. Et la plupart sont liées au ransomware.

Le Microsoft Patch Tuesday de mars inclut un total de 74 CVE ; parmi elles, 71 sont de nouvelles CVE uniques, dont 3 sont classées Critique. De plus, Mozilla résout 8 CVE uniques de plus (sans compter la publication Critique de vendredi, qui incluait deux vulnérabilités Zero Day). Microsoft a republié 3 CVE, pour étendre la liste des produits affectés et la documentation.

Les vulnérabilités résolues représentent en réalité un risque plus important

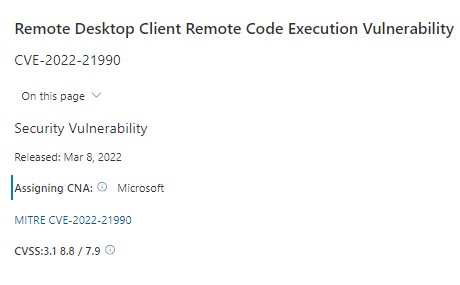

La bonne nouvelle du mois concernant Microsoft, c’est qu’aucune autre vulnérabilité Zero Day n’a été identifiée. La majorité des mises à jour sont classées Important. Cependant, en raison de la guerre de cybersécurité qui fait rage, les entreprises doivent considérer que la plupart des vulnérabilités résolues représentent en réalité un risque plus important. Par exemple, la mise à jour de l’OS Windows comprend deux vulnérabilités à divulgation publique, à savoir une vulnérabilité d’exécution de code à distance via le Bureau à distance RDP (CVE-2022-21990), et une vulnérabilité d’élévation des privilèges du service Télécopie et numérisation Windows (CVE-2022-24459), qui ont atteint le niveau de maturité d’exploitation Code POC (Proof of Concept – Validation de principe). Ces deux vulnérabilités sont donc plus susceptibles d’être exploitées. La mise à jour de l’OS Windows ce mois-ci doit plutôt être traitée comme étant de niveau Critique, en raison de ces risques.

Les deux mises à jour Mozilla Firefox et Firefox ESR sont classées Élevé, mais en raison des deux vulnérabilités Zero Day résolues vendredi dernier, Ivanti vous conseille de les traiter comme étant de niveau Critique et de vous assurer que ces vulnérabilités déjà exploitées sont corrigées dès que possible. Considérez cela comme une précaution de protection renforcée.

Microsoft Exchange a été mis à jour pour résoudre 2 CVE, dont une vulnérabilité Critique d’exécution de code à distance (CVE-2022-23277). Cette vulnérabilité RCE ne nécessite pas d’authentification, mais peut être exploitée à distance sur le réseau sans aucune intervention de l’utilisateur. Cela signifie que le pirate peut déclencher du code malveillant dans le contexte du compte de serveur via un appel réseau.

Vulnérabilité d’exécution de code à distance (RCE) du client/serveur SMBv3

Microsoft résout une vulnérabilité d’exécution de code à distance (RCE) du client/serveur SMBv3 qui attire l’attention. Elle n’a pas été publiquement divulguée et on ne lui connait à ce jour aucune exploitation, mais cette vulnérabilité pourrait être exploitée à distance par un pirate hors réseau sur TCP 445 si elle est exposée sur le périmètre. Les conseils concernant CVE-2022-24508 impliquent des étapes supplémentaires de « protection de mon réseau », qui consistent à bloquer le port TCP numéro 445 sur le périmètre réseau.

- Le port TCP 445 sert à établir une connexion au composant concerné. Le blocage de ce port sur le pare-feu de périmètre du réseau assure la protection des systèmes situés derrière ce pare-feu contre les tentatives d’exploitation de cette vulnérabilité. Les réseaux sont ainsi protégés contre les attaques déclenchées en dehors du périmètre d’entreprise. Le blocage des ports concernés sur le périmètre d’entreprise est la meilleure défense possible pour éviter les attaques par Internet. Les systèmes peuvent toutefois rester vulnérables aux attaques déclenchées dans le périmètre d’entreprise.

Mise à jour de l’article KB5004442

Microsoft a également publié une mise à jour de l’article KB5004442 juste après le Patch Tuesday de février. Cet article parle d’un contournement des fonctions de sécurité dans le serveur DCOM Windows. Des changements de durcissement ont été apportés à DCOM en juin 2021, mais ils sont désactivés par défaut. D’ici juin 2022, ces changements de durcissement seront activés par défaut, mais il existera une option pour les désactiver via une clé de registre. Ils seront activés par défaut sans possibilité de désactivation d’ici mars 2023. Microsoft donne ainsi tout le temps nécessaire aux entreprises pour tester ces changements de durcissement, qui peuvent impacter les applications les plus anciennes. L’avertissement du 17 février est le début du compte à rebours : Microsoft vous donne un an pour tester et corriger/mettre à jour vos systèmes si vous découvrez qu’ils vont être impactés.