Sécurité

Politique d’expiration de mots de passe dans Windows : une…

Politique d’expiration de mots de passe dans Windows : cela ne sert pas à grand chose, affirme Microsoft. Il l’enlève de ses consignes de sécurité de base. Dans un billet…

GitHub est exploité pour héberger des kits de phishing, révèle…

Depuis au moins la mi-2017, des pirates ont abusé de GitHub et de ses fonctionnalités d’hébergement de sites Web gratuits pour y placer des kits de phishing et faire des…

IKare de iTrust fait peau neuve

L’éditeur iTrust a annoncé le 21 avril l’ensemble des nouveautés apportées à sa solution phare, qui assure le monitoring des vulnérabilités informatiques. iTrust optimise les fonctionnalités : Optimisation découverte du…

Amnesty victime d’un piratage à Hong Kong potentiellement lié à…

(AFP) – Le bureau hongkongais d’Amnesty International a été la cible d’une attaque informatique qui pourrait avoir duré plusieurs années, commise par des pirates qui auraient des liens avec le…

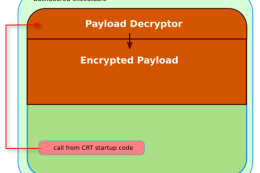

Piratage ShadowHammer : Asus n’est pas le seul touché

Kasperty vient de révéler qu’Asus n’avait pas été la seule société ciblée par les actes de piratage ShadowHammer. Plusieurs autres organisations ont été infiltrées par les attaquants. Fin mars,…

Les 5 règles de la Business Resilience

(Avis d’expert) Ayant pour objectif la responsabilité sociétale, c’est par une approche du business que l’entreprise doit aborder la continuité et la reprise de ses activités. Pour y parvenir, le…

Il avait stoppé WannaCry. Accusé de piratage, il plaide coupable

(AFP) – Un jeune expert britannique en cybersécurité qui avait contribué à stopper l’énorme attaque informatique mondiale WannaCry en 2017, a plaidé coupable vendredi aux Etats-Unis, qui l’accusent de piratage…

Locked Shields 2019 : la France, première en cyberdéfense

L’équipe française composée par l’Agence nationale de la sécurité des systèmes d’information (ANSSI) et le ministère des Armées est arrivée à la première place de Locked Shields 2019, le plus…

Tchap, la messagerie sécurisée pour les fonctionnaires, avait un bug

La messagerie privée sécurisée Tchap, réservée aux services de l’Etat français, avait un bug qui permettait à des intrus d’y pénétrer, et qui a été corrigé, selon l’administration et le…

Mots de passe non cryptés : Facebook et la boîte…

Des “millions” d’usagers Instagram -et non des dizaines de milliers seulement- ont eu leur mot de passe stockés sur des serveurs internes sous forme non cryptée, a indiqué Facebook jeudi,…