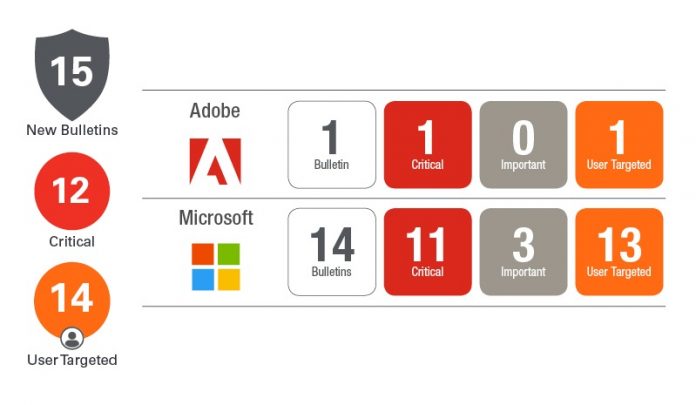

Le Patch Tuesday est de retour. En voici le détail pour les lecteurs de Solutions Numériques par Chris Goettl, Director Product Management, Security chez Ivanti.

Ce mois-ci, Microsoft résout 88 vulnérabilités uniques, dont 4 CVE qui ont été publiquement divulguées. La divulgation publique signifie des risques plus élevés. Avant que la mise à jour soit disponible, des informations concernant la vulnérabilité (comme du code POC) ont déjà été publiées à l’attention du grand public. Cela signifie que les pirates ont déjà eu le temps de concevoir une attaque pour tirer parti de ces vulnérabilités. Ces quatre divulgations publiques concernent le système d’exploitation Windows, c’est pourquoi il s’agit de correctifs ultraprioritaires ce mois-ci.

Vulnérabilités à divulgation publique du mois :

- CVE-2019-1069 est une vulnérabilité du Planificateur de tâches Windows, susceptible de permettre l’élévation des privilèges sur le système infecté. Cela affecte Windows 10, Server 2016 et supérieur.

- CVE-2019-1064 est une vulnérabilité de Windows, susceptible de permettre l’élévation des privilèges sur le système infecté. Cela affecte Windows 10, Server 2016 et supérieur.

- CVE-2019-1053 est une vulnérabilité du Shell Windows, susceptible de permettre l’élévation des privilèges sur le système infecté via une échappée hors d’une Sandbox. Cela affecte tous les systèmes d’exploitation Windows actuellement pris en charge.

- CVE-2019-0973 est une vulnérabilité du programme d’installation Windows Installer, susceptible de permettre l’élévation des privilèges sur le système infecté en raison d’une sécurisation incorrecte des entrées provenant des bibliothèques chargées.

BlueKeep est toujours le champion absolu, mais il est en perte de vitesse. Le Bureau à distance (RDP) dans son ensemble exige votre attention

BlueKeep (CVE-2019-0708) reste la vulnérabilité la plus menaçante du moment pour la plateforme Microsoft. Bien que la série de divulgations publiques de ce mois de juin rende encore plus urgente l’application de correctifs à tous les systèmes d’exploitation Windows de votre environnement, c’est également le bon moment pour prendre du recul et évaluer l’utilisation du protocole Bureau à distance (RDP) Microsoft dans l’ensemble de votre environnement. Actuellement, près de 1,6 million de serveurs RDP en contact avec le public subissent l’attaque d’un botnet nommé GoldBrute. Au lieu d’exploiter une vulnérabilité, GoldBrute s’attaque aux mots de passe trop faibles. Voici les éléments à vérifier dans votre environnement : certains de vos services RDP en contact avec le public sont-ils exposés ? Avez-vous évalué leur configuration ? Dans l’idéal, la meilleure méthode consiste à bloquer RDP sur le périmètre. En restreignant l’accès à un VPN, vous contrôlez mieux l’exposition de Bureau à distance (RDP). L’activation de l’authentification de niveau réseau peut permettre de limiter l’action de BlueKeep. Vérifiez que les références d’authentification utilisées pour RDP comprennent des mots de passe complexes, changés régulièrement.

Outre Microsoft, Adobe Flash fait partie des publications de ce Patch Tuesday pour les produits non Microsoft. Ce mois-ci, la mise à jour Flash Player résout une vulnérabilité critique (CVE-2019-7845), susceptible d’autoriser l’exécution arbitraire de code sur le système cible. L’utilisation d’Adobe Flash diminue dans le monde entier parce que sa fin de vie inévitable est annoncée pour début 2020. Cependant, ce produit est encore une cible intéressante pour les pirates. C’est pourquoi, chaque fois que vous ne pouvez pas le désinstaller, il faut lui appliquer des correctifs dès que possible.

Les produits affectés

- Adobe Flash Player

- Microsoft Windows

- Internet Explorer

- Microsoft Edge

- Microsoft Office, et services et applis Web Microsoft Office

- ChakraCore (fichiers binaires de développement)

- Skype Entreprise et Microsoft Lync

- Microsoft Exchange Server (recommandation ADV190018)

- Azure (fichiers binaires de développement)

Les 4 recommandations à suivre

- Donnez la priorité aux mises à jour des systèmes d’exploitation Windows pour résoudre les vulnérabilités à divulgation publique et les vulnérabilités critiques d’exécution de code à distance.

- Les navigateurs IE et Edge comptent également un certain nombre de vulnérabilités critiques qui ciblent l’utilisateur, qui doivent également faire partie des priorités.

- BlueKeep reste une grave menace. Vérifiez que vous avez appliqué les mises à jour cumulatives de mai ou juin pour les systèmes d’exploitation Windows (XP, Windows 7, Server 2003, 2008 et 2008 R2).

- Le Bureau à distance (RDP) dans son ensemble représente un risque pour la sécurité. Nous recommandons à toutes les entreprises d’évaluer l’utilisation de RDP et de limiter les risques. Les services RDP en contact avec le public doivent se trouver derrière un VPN, sans exposition directe. Utilisez NLA si possible. Configurez toutes les références d’authentification utilisées pour RDP avec des mots de passe complexes, et changez-les souvent.