Chaque mois, Ivanti nous livre en exclusivité son analyse du Patch Tuesday. Celui de septembre est arrivé et il couvre un grand nombre de CVE, ainsi que des divulgations publiques et un « Zero Day » qui doivent préoccuper les DSI.

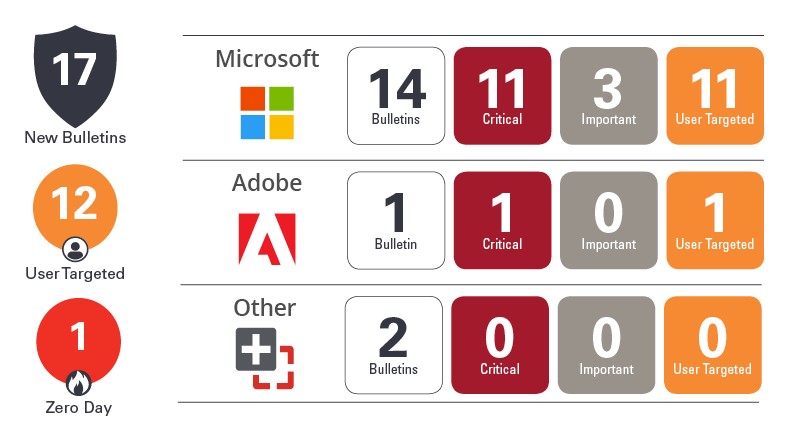

Du côté de Microsoft, le Patch Tuesday de septembre résout 76 vulnérabilités uniques pour un total de 14 mises à jour. 11 de ces 14 mises à jour sont marquées comme critiques et 3 sont signalées comme importantes. Ce mois-ci, il y a un « Zero Day » et 3 divulgations publiques à discuter.

Les produits Microsoft concernés sont :

- Internet Explorer

- Microsoft Edge

- Microsoft Windows

- Microsoft Office, et services et applis Web Microsoft Office

- Adobe Flash Player

- Skype Entreprise et Lync

- .NET Framework

- Microsoft Exchange Server

Net Framework est revenu après une absence de 3 mois. La dernière mise à jour publiée pour .Net Framework date du Patch Tuesday de mai. La mise à jour du mois est marquée comme importante et ne résout qu’une seule CVE. Toutefois, cette CVE est de type « Zero Day », ce qui signifie qu’on savait qu’elle avait été exploitée avant la publication de cette mise à jour. CVE-2017-8759 est une vulnérabilité de Microsoft .Net Framework pour le traitement des entrées non autorisées. Il s’agit d’une vulnérabilité qui cible l’utilisateur, ce qui signifie qu’un pirate pourrait convaincre un utilisateur d’ouvrir une application ou un document malveillant, donnant ainsi au pirate le contrôle du système infecté. Si l’utilisateur a des droits inférieurs aux droits Administrateur complets, l’attaque est quelque peu atténuée car le pirate ne peut agir que dans le contexte des permissions de cet utilisateur. Le faible niveau de privilèges est un avantage dans ce cas. La question est de savoir pourquoi cette vulnérabilité est seulement marquée comme importante si elle cible l’utilisateur et qu’on sait qu’elle a déjà été exploitée.

Les 3 divulgations publiques du mois

Les 3 divulgations publiques du mois concernent toutes la plateforme Windows 10. Deux d’entre elles portent sur l’OS et la dernière, sur le navigateur Edge. Comme toutes les trois ont un faible indice d’exploitabilité, le fait qu’elles aient toutes les trois été divulguées publiquement signifie qu’un pirate possède assez d’informations pour potentiellement créer une exploitation. Les divulgations publiques sont des indicateurs de menace à surveiller parce qu’elles présentent davantage de risques d’exploitation, car une partie du travail de recherche et de tentatives d’exploitation peut avoir déjà été fait.

- Vulnérabilité de contournement de la fonction de sécurité Device Guard (CVE-2017-8746) – Un pirate peut injecter du code malveillant dans une session PowerShell Windows pour contourner la stratégie d’intégrité du code Device Guard. Le pirate doit avoir accès à la machine locale ; il peut alors injecter du code malveillant dans un script marqué comme De confiance par la stratégie d’intégrité du code.

- Vulnérabilité d’exécution à distance du code Broadcom BCM43xx (CVE-2017-9417) – Il existe une vulnérabilité dans le jeu de puces Broadcom de HoloLens : un pirate pourrait envoyer un paquet Wi-Fi spécialement conçu pour exploiter la façon dont HoloLens gère les objets en mémoire. En cas d’exploitation, le pirate peut alors installer des programmes, afficher, modifier ou supprimer des données, ou même créer de nouveaux comptes avec des droits Admin complets.

- Vulnérabilité de contournement de la fonction de sécurité Microsoft Edge (CVE-2017-8723) – Il existe une vulnérabilité dans Microsoft Edge : la stratégie CSP (Content Security Policy, Stratégie de sécurité du contenu) ne vérifie pas correctement certains documents spécialement conçus. Un pirate peut tromper l’utilisateur afin qu’il charge une page contenant du contenu malveillant et qu’il visite un site Web hébergeant du contenu malveillant. Le pirate peut injecter la page malveillante dans un site Web infecté ou dans une publicité réseau.

Mise à jour Flash Player : corrections pour deux vulnérabilités

Concernant Adobe, ce mois-ci, la mise à jour Flash Player inclut des corrections pour deux vulnérabilités (CVE-2017-11281, CVE-2017-11282). Toutes deux sont de niveau Critique. Les priorités affectées à chaque distribution varient. Pour Flash Desktop, Flash pour Edge et IE, la mise à jour est marquée Critique (Priorité 1 dans la terminologie Adobe). Flash pour Chrome est marqué Important (Priorité 2). Ces deux vulnérabilités sont des faiblesses d’exécution de code à distance qui impliquent une corruption exploitable de la mémoire.

Equifax

On a beaucoup parlé d’Equifax et de la controverse concernant sa divulgation. On a aussi entendu parler des Shadow Brokers et de nouvelles versions qui arriveraient avec un nouvel ensemble d’outils. Equifax est un exemple criant qui montre que les fuites de données sont réelles et bien actives. Le dernier-né des Shadow Brokers est un ensemble d’outils qui constitue pour un pirate l’arme idéale pour mettre en place une menace avancée persistante. En fusionnant ces deux informations, on obtient Shadowfax.