N°168

lundi 03 septembre 2018

|

Phishing : Microsoft en tête des marques les plus usurpées

|

|

[ CYBERSÉCURITÉ ]

- 23/08/2018

|

Le rapport « Phishers’ Favorites » réalisé par Vade Secure classe les 25 marques les plus usurpées par les cybercriminels en vue de mener des attaques de phishing. En tête du classement mondial : Microsoft et Paypal. "Microsoft a connu une hausse de 57% d’URL de phishing, et devient la marque la plus…

|

La fuite de données via les applications mobiles est la menace n°1

|

|

[ CYBERSÉCURITÉ ]

- 28/08/2018

Une recherche menée par le laboratoire de Pradeo, un spécialiste de la protection des mobiles, analysant 2 millions d'applications mobiles et 500 000 smartphones, conduit à penser que la fuite de données via les applications mobiles est la menace n°1 pour les entreprises. Les pirates accèdent aux appareils mobiles et aux données sensibles…

|

Cybersécurité : les employés sont les premiers inquiets

|

|

[ CYBERSÉCURITÉ ]

- 28/08/2018

Plus de deux employés français sur cinq (44 %) estiment que la menace interne constitue l’un des plus grands risques de sécurité auxquels leur entreprise est confrontée, d’après le rapport « Global Advanced Threat Landscape Report 2018 » de CyberArk, consacré aux menaces avancées mondiales ces deux dernières années. Pourtant, les organisations…

|

Violation de données du site de location de voitures de Système U

|

|

[ CHANNEL ]

- 28/08/2018

Le site de location de voitures qui permet de louer des véhicules auprès des 765 Magasins U à travers la France n'est plus accessible. Il a été victime d'une "opération de piratage…

|

La formation, en particulier dans la cybersécurité, dans le Top 3 des priorités des entreprises françaises en 2018

|

|

[ CYBERSÉCURITÉ ]

- 30/08/2018

La formation des cadres, essentiellement à la digitalisation, est la troisième priorité des décideurs en France, révèle le Pulse Report 2018 publié par la « Financial Times | IE Business School…

|

RGPD : un colloque pour faire le point, 3 mois après son entrée en application

|

|

[ CYBERSÉCURITÉ ]

- 31/08/2018

Le RGPD est une véritable source de changements pour les entreprises. Comment gérer au mieux cette évolution ? DPO Consulting, un cabinet de conseil spécialisé dans la protection des données personnelles,…

|

La seconde édition du Guide de la Cybersécurité annoncée pour Octobre

|

|

[ IT ]

- 01/08/2018

Devant le succès du premier GUIDE de la CYBERSECURITE, lancé en octobre 2017 à l’occasion des Assises de la sécurité, Solutions-Numériques prépare la nouvelle édition de l’annuaire à paraître le…

|

Fuite de données chez T-Mobile US affectant 2 millions d'utilisateurs

|

|

[ CYBERSÉCURITÉ ]

- 27/08/2018

T-Mobile US et MetroPCS (service prépayé appartenant à T-Mobile) ont subi une fuite de données, ont annoncé les deux sociétés dans un communiqué de presse commun. Jeudi dernier, les deux organisations…

|

Instagram : une option d'authentification de comptes dès septembre

|

|

[ CYBERSÉCURITÉ ]

- 29/08/2018

(AFP) - Le réseau social Instagram, filiale de Facebook spécialisée dans le partage de photos et de vidéos, a décidé d'ajouter une option à son service: l'authentification des comptes de…

|

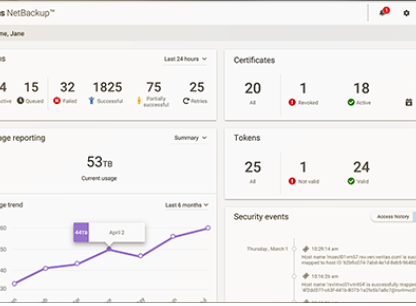

Veritas NetBackup nouvelle version veut simplifier la sauvegarde

|

|

[ IT ]

- 24/08/2018

Données sur site et dans le Cloud : Veritas veut moderniser et simplifier la sauvegarde avec sa solution NetBackup 8.1.2. Le fabricant met en avant une expérience utilisateur simplifiée, grâce à une…

|

Magazine Solutions numériques

|

Cloud hybride : assurer sécurité et conformité avant tout

|

Le Cloud hybride est en train de s’imposer dans le système d’information des entreprises françaises. Et ce changement de modèle a des implications très directes en termes de sécurité et de…

|

Gestion des accès à privilèges (PAM) : le Guide du RSSI

|

Un contrôle strict mais granulaire des accès à privilèges reste un élément clé de la plupart des mesures de conformité réglementaire. Une gestion efficace des utilisateurs à privilèges peut permettre…

|

Un guide pour mieux appréhender le vocabulaire lié à la cybersécurité Les systèmes d’information sont de plus en plus exposés aux risques cyber. Chevaux de Troie, DDoS, ransomware, acte de malveillance ou maladresse…

|

LE DIGITAL TRANSFORME L'ENTREPRISE

Solutions-numeriques.com,

le portail du décideur en entreprise

|

Les informations recueillies font l'objet d'un traitement informatique destiné à l'usage de Solutions Numériques. Le destinataire des données est la société Solutions Numériques, propriétaire du site Solutions-numeriques.com. Vous pouvez également pour des motifs légitimes, vous opposer au traitement des données vous concernant. Conformément à la loi "informatique et libertés" du 6 janvier 1978 modifiée en 2004, vous bénéficiez d'un droit d'accès et de rectifrication aux informations qui vous concernent, que vous pouvez exercer en vous adressant à service.clientele@solutions-numeriques.com.

© 2025 Solutions Numériques

Cet e-mail a été envoyé à {contactfield=email}

Vous avez reçu cet email car vous vous êtes inscrit sur Solutions Numériques

|

|