Les sites de Météo France étaient indisponibles dans la nuit du 24 au 25 mai, suite à une redirection de leurs noms de domaine vers un site pirate. C’est l’administration des noms de domaine qui a été touchée pour orchestrer un détournement de DNS.

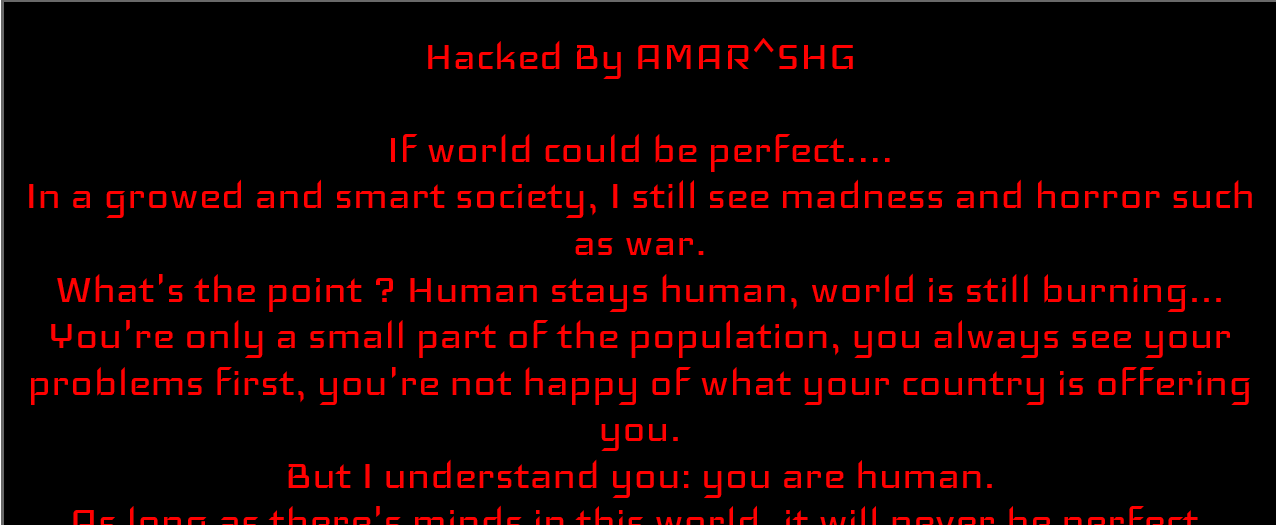

L’attaque a été mené par Amar^SHG, déjà auteur d’une attaque similaire sur Canal+, qui indique sur son compte Twitter avoir pu détourner les noms de domaines en .fr, .paris, .mobi, .tel, .tv…

Pour Jesper Andersen, président et CEO d’Infoblox, le DNS représente une cible de choix pour les cyberattaques en tout genre : « La plupart des attaques applicatives contre les entreprises passent aujourd’hui par le système de noms de domaines (DNS) », indique-t-il. Man in the middle, phishing, DDoS…, ils peuvent être ciblés à partir de divers types d’attaques.

« Les attaques sur le DNS sont de formes et de tailles très diverses. Il est désormais le premier service applicatif ciblé par les attaques par déni de service distribué (DDoS) dont une majorité d’opérateurs et fournisseurs de services sont régulièrement victimes à travers le monde. Dans les faits, les attaques DDoS visent le serveur DNS externe dans le but de rendre inaccessible le site web ou les services d’une entreprise. C’est ce qui est arrivé au plus grand câblo-opérateur néerlandais Ziggo en août 2015, privant de nombreux clients de leur accès Internet. Plus récemment, plusieurs sites de l’audiovisuel public aux Pays-Bas ont également été paralysés par une attaque DDoS massive.

Des attaques de plus en plus sophistiquées

Ces dernières années, nous observons des méthodes d’attaque de plus en plus sophistiquées, ajoute-t-il. Il s’agit par exemple d’attaques par amplification DNS, consistant à démultiplier les réponses d’un serveur DNS à une requête. C’est de ce type d’attaque qu’a été victime en 2013 l’organisation de lutte contre le spam Spamhaus2. Autre exemple : les attaques par « redirection » prennent le contrôle du serveur DNS externe, créent une copie du site web et installent leur propre serveur pour y attirer leurs victimes », indique Jesper Andersen.

Le CEO d’Infoblox indique également que l’infrastructure DNS interne est de plus en plus détournée par des malwares qui s’en servent pour transmettre à leurs auteurs des fichiers piratés. Comme cela fut le cas de l’attaque avancée contre le distributeur américain Target, au cours de laquelle un malware implanté dans les systèmes de point de vente avait réussi à exfiltrer des données via le port 53.