A l’occasion de la Journée du mot de passe, qui a lieu le 5 mai, des expert en cybersécurité expriment leur point de vue. Faut-il encore utiliser les mots de passe ? Comment mieux les gérer ? Etc. Leurs réponses.

La fin des mots de passe ? Pas encore…

Dirk Schrader, VP of Security Research chez Netwrix : « On entend souvent parler des mots de passe dits « forts » et de la difficulté pour les cybercriminels de les découvrir ou de passer outre par force brute, en fonction de leur longueur et complexité. Le sentiment dominant dans l’espace de la cybersécurité est que les mots de passe appartiennent désormais au passé, ou devraient tout du moins le devenir dans un avenir proche. L’authentification multifacteur et celles qui nécessitent une méthode de vérification secondaire via un canal de communication distinct, telle que le mot de passe à usage unique par SMS, sont des améliorations de sécurité significatives pour les données importantes. Toutefois, elles introduisent également un niveau de complexité que l’utilisateur lambda évite pour les comptes non sensibles. De plus, les administrateurs de sécurité ne doivent pas négliger la fatigue liée à la cybersécurité en tant que vecteur de menace ; autrement dit, les employés pourraient ne pas avoir une cyber-hygiène optimale si les procédures de cybersécurité en place sont trop contraignantes.

Les mots de passe ne disparaîtront donc pas à cause de ce facteur humain, il est alors essentiel que l’utilisateur accorde la même précaution aux mots de passe qu’aux clés de son domicile : ne pas les partager, garder un œil sur elles, ou encore changer la serrure en cas de perte. »

Aparna Rayasam, Chief Product Officer chez Trellix : « Bien que ses objectifs soient louables, la Journée mondiale du mot de passe met en évidence le fait que les mots de passe restent une première ligne de défense relativement faible contre les cyberattaques et qu’ils ne doivent certainement pas être considérés comme une solution unique contre les cybermenaces. Il y a quelques années, les experts ont prédit que le mot de passe disparaîtrait complètement – ce qui, curieusement, n’a pas été le cas – mais, heureusement, nous ne comptons plus sur eux pour agir comme principale méthode de protection des données sensibles et critiques. Les pratiques de sécurité ont évolué et l’authentification multifactorielle (MFA) est désormais monnaie courante, les informations biométriques étant de plus en plus utilisées pour déjouer les attaques. Cela dit, l’utilisation de mots de passe persiste et il est essentiel pour les organisations de toutes tailles et de tous secteurs d’éduquer les employés sur les meilleures pratiques de gestion des mots de passe. »

Regis Alix, Senior Principal Solutions Architect chez Quest Software : « Des éditeurs comme Microsoft travaillent à la mise en place d’authentification « sans mot de passe », mais cette méthode est encore loin de se démocratiser. Les applications de gestion de mots de passe, solutions pratiques, mais qui ne font que décaler le problème (il faut un mot de passe pour y accéder…) ont encore de beaux jours devant elles. »

Nuance : « La Journée mondiale du mot de passe permet de rappeler aux entreprises et aux consommateurs que les codes PIN et les mots de passe sont des outils archaïques qui ne sont plus adaptés. Les mots de passe sont vendus sur le dark web, exploités pour des activités frauduleuses et ont même coûté à de malheureux particuliers des sommes considérables en termes de mots de passe oubliés pour sauvegarder des crypto-monnaies.

Il est grand temps que les méthodes d’authentification traditionnelles soient relégués au passé. Cela permettra aux technologies modernes – telles que la biométrie – d’être plus largement déployées afin de protéger les clients plus efficacement. La biométrie permet d’authentifier immédiatement les individus sur la base de leurs caractéristiques uniques, ce qui évite d’avoir à se souvenir des codes PIN, des mots de passe et d’autres informations d’identification basées sur la connaissance et susceptibles d’être exploitées par les fraudeurs, et assure la tranquillité d’esprit, ainsi que la sécurité, des utilisateurs finaux. »

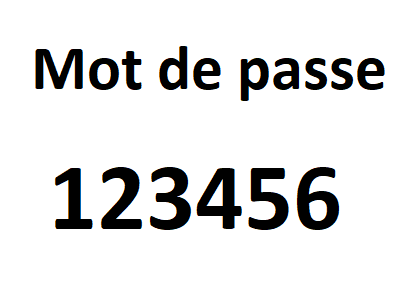

En attendant…, quel mot de passe choisir ?

Joseph Carson, Advisory CISO and Chief Security Scientist chez Delinea : « Un mauvais choix de mot de passe ouvre la porte aux cybercriminels souhaitant voler et espionner vos données. Nous sommes enclins à créer des mots de passe simples et faciles à retenir qui comportent souvent une date importante (anniversaire, mariage, naissance, etc.). C’est bien connu par les cybercriminels. Le risque est réel : la plupart des gens ont déjà été victimes de divulgations de mots de passe à la limite du raisonnable en raison de l’historique de leur choix. Pourtant, nous continuons à laisser à l’homme le soin de créer des mots de passe forts et sûrs. Le fait que vos décisions et vos choix de mots de passe antérieurs aient déjà été exposés signifie qu’un hacker peut simplement les prendre comme base de référence pour en créer des variantes. Un mot de passe efficace devrait inclure des phrases de passe, c’est-à dire-une séquence de mots aléatoires pour une sécurité accrue. »

Regis Alix, Senior Principal Solutions Architect chez Quest Software : « Un mot de passe de plus de 24 caractères incluant des minuscules, majuscules, chiffres et caractères spéciaux changé fréquemment, mais sans régularité peut être considéré comme sûr. Évidemment, de telles caractéristiques rendent les mots de passe impossibles à mémoriser et inaccessibles à de nombreux utilisateurs qui ne veulent pas passer des heures à gérer cette complexité. L’idéal est de trouver le meilleur rapport entre sécurité et efficacité. Des mots de passe moins sécurisés, mais plus faciles à retenir associés à une authentification multifacteurs (MFA) sont acceptables pour certains environnements. La mise en place d’une architecture Zero Trust peut venir compléter ce principe de façon à compartimenter au maximum les autorisations au cas où un compte soit corrompu. »

Dirk Schrader, VP of Security Research chez Netwrix : « Selon l’ANSSI, un mot de passe fort contient des lettres minuscules et majuscules, des chiffres et des caractères spéciaux, et doit avoir au moins 16 caractères. L’Agence propose par ailleurs sur son site de tester la robustesse d’un mot de passe, ainsi que des conseils pour le renforcer s’il est jugé trop faible. Cependant, créer un identifiant à la fois fort et facile à mémoriser est un exercice complexe. Un bon moyen mnémotechnique consiste à se baser sur une habitude ou une action du quotidien. Ainsi, la phrase « Je prends 5 verres du placard rouge, et autant d’assiettes et de couverts ! » pourrait devenir le mot de passe fort « Jp5vdpr,eadaedc! », capable de résister à plusieurs techniques récurrentes d’attaque. »

Mettre en place un gestionnaire de mots de passe

Joseph Carson, Advisory CISO and Chief Security Scientist chez Delinea : « Pour les entreprises, un gestionnaire de mots de passe devrait être mis en œuvre par défaut. Si vous êtes un chef d’entreprise, vous devez aller au-delà des gestionnaires de mots de passe et commencer à contrôler et à protéger les accès à privilèges. La sécurité de ces derniers permettrait d’automatiser, de faire tourner et de sécuriser les mots de passe pour vous et votre entreprise, éliminant ainsi une grande partie de la cyber fatigue. Pour aller plus loin, les entreprises devraient, en plus de gérer leur hygiène interne, s’intéresser de plus près à leurs fournisseurs et sous-traitants pour garantir la protection des mots de passe : Utilisent-ils un gestionnaire dédié ? Ont-ils déployé l’authentification multifactorielle (MFA) ? Comment protègent-ils l’accès à leurs comptes à privilèges ? Nous avons vu l’effet domino catastrophique que peut avoir un mauvais choix de mot de passe dans uns supply chain. »

Dirk Schrader, VP of Security Research chez Netwrix :« Idéalement, il est préférable de recourir à des managers de mots de passe, tant pour les systèmes et comptes critiques d’une entreprise, que pour les comptes personnels contenant des données précieuses, telles que les informations bancaires et les services de paiement. En effet, ces managers de mots de passe créent et mémorisent de manière autonome pour chaque compte des identifiants robustes et uniques, et peuvent aussi effectuer une rotation de ces derniers périodiquement. Ce service simplifie par conséquent grandement le quotidien des utilisateurs et limite le risque de vulnérabilités liées aux mots de passe. »

Etendre le périmètre à la sphère sociale autour de l’entreprise

Joseph Carson, Advisory CISO and Chief Security Scientist chez Delinea : « Les entreprises peuvent améliorer leur posture en matière de mots de passe en comprenant que la sécurité commence par le réseau social qui vous entoure. Pourquoi ne pas encourager les familles de vos employés à utiliser un gestionnaire de mots de passe et les récompenser ? Ils verront que vous ne vous occupez pas seulement de l’entreprise, mais que vous étendez la sécurité à la sphère sociale, de sorte que leur famille et leurs enfants pourront eux aussi utiliser des gestionnaires dédiés et réduire les menaces, car les hackers peuvent les cibler et le feront pour accéder à votre entreprise. Pourquoi ne pas étendre votre périmètre à la sphère sociale autour de l’entreprise : votre fournisseur, votre entrepreneur, vos partenaires, vos clients… ? »

Les bots, cibles de choix, car leurs mots de passe

ne sont pas modifiés régulièrement

Selon Bryan Murphy, Senior Director, Consulting Services & Incident Response chez CyberArk, « les utilisateurs humains ne représentent pas la seule cible des cybercriminels à la recherche d’identifiants pour accéder aux données et actifs critiques d’une organisation. Les bots – de petits morceaux de code qui effectuent des tâches répétitives – sont désormais nombreux dans les entreprises du monde entier et constituent également une cible de choix. Ces bots sont une composante majeure des opérations digitales. Ils ont besoin d’informations – et d’un accès – pour pouvoir effectuer leur tâche. En fait, 68 % des utilisateurs non-humains ou des bots ont accès à des données et à des actifs sensibles, selon notre rapport 2022 Identity Security Threat Landscape. Ce dernier montre également que les identités des machines sont aujourd’hui 45 fois plus nombreuses en moyenne que les identités humaines, et que leurs identifiants ne sont bien souvent pas correctement protégés. Cette situation est très préoccupante.

Les cybercriminels s’attaquent spécifiquement aux bots car ils savent que, dans de nombreux cas, leurs mots de passe ne sont pas modifiés régulièrement. Ils savent également que les bots sont généralement « sur-autorisés », c’est-à-dire qu’ils ont davantage de droits d’accès que nécessaire, et ne sont pas surveillés autant que les identités humaines le sont pour les anomalies. Or, un bot compromis permet à un cybercriminel de conserver l’accès et de rester dans le réseau sans être détecté. Même aujourd’hui, nous voyons encore des bots qui sauvegardent tous les serveurs ou comptes d’administrateur de domaine. Dans certains cas, ces bots utilisent toujours des mots de passe par défaut. Un compromis qui pourrait bien sonner le glas pour l’organisation ciblée.

Les mots de passe codés en dur, ainsi que les secrets disséminés dans l’environnement, font partie des pratiques qui doivent être éradiquées au profit d’une gestion centralisée et robuste des mots de passe, pour les humains comme pour les machines. »