Google confirme sur son blog : « de graves failles de sécurité » permettent « de lire les mots de passe ou les clés de cryptage » sur des appareils utilisant des puces Intel, AMD et ARM.

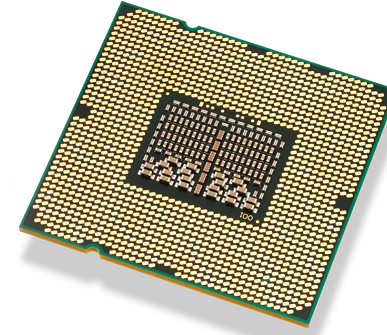

Dès la mi-décembre, nous vous alertions sur des failles affectant les puces Intel. Nous avions alors mené l’enquête avec Hervé Schauer, expert en cybersécurité, et Henri Codron, vice-président du Clusif, indiquant qu’il s’agissait d’une bombe en puissance dans les PC et les serveurs. L’affaire prend de l’ampleur, alors que différents acteurs commencent à communiquer sur le sujet, et que d’autres processeurs sont concernés. Matt Linton, Senior Security Engineer, et Pat Parseghian, Technical Program Manager, l’ont écrit sur le blog de Google dédié à la sécurité le mercredi 3 janvier : ces failles permettent « la lecture de données qui peuvent contenir des informations sensibles comme les mots de passe et des clés de chiffrement ».

AMD et ARM concernés aussi

Un des chercheurs de l’équipe Project Zero, Jann Horn, a démontré que des acteurs malveillants pouvaient « lire des informations sensibles dans la mémoire du système, telles que des mots de passe, des clés de chiffrement ou des informations sensibles ouvertes dans les applications. Les tests ont également montré qu’une attaque s’exécutant sur une machine virtuelle pouvait accéder à la mémoire physique de la machine hôte et, par ce biais, obtenir un accès en lecture à la mémoire d’une autre machine virtuelle sur le même hôte. » Intel n’est pas le seul concerné, AMD et ARM le sont aussi affirment les experts. « Ces vulnérabilités affectent de nombreux processeurs, y compris ceux d’AMD, d’ARM et d’Intel, ainsi que les périphériques et les systèmes d’exploitation qui les exécutent », précisent les deux spécialistes. Meltdown et Spectre, les noms des failles, affectent potentiellement les ordinateurs de bureau, les ordinateurs et serveurs dans le Cloud, les PC portables, les tablettes et les smartphones. « Puis-je détecter si quelqu’un a utilisé les failles contre moi ? interroge le site meltdownattack.com. Non, probablement pas, répond-t-il. L’exploitation ne laisse aucune trace dans les fichiers log traditionnels ». Reste que ces failles – répertoriées sous les codes CVE-2017-5753 et CVE-2017-5715 pour Spectre et CVE-2017-5754 pour Meltdown – sont très difficiles à exploiter…

Intel indique lui-même sur son site que d’autres fabricants sont concernés par la faille, dans un communiqué daté du 3 janvier: « Les rapports récents indiquant que ces exploits sont causés par un « bug » ou une « faille » et sont propres aux produits Intel sont incorrects. (…) De nombreux types de dispositifs informatiques – avec de nombreux processeurs et systèmes d’exploitation de différents fournisseurs – sont sensibles à ces exploits », indique le fondeur. Intel a d’ailleurs commencé à fournir des mises à jour de logiciels et de micrologiciels pour atténuer ces exploits, sans jusque-là avoir communiqué publiquement sur le sujet, comptant le faire la semaine prochaine « lorsque davantage de mises à jour de logiciels et de micrologiciels seront disponibles ». Face à ce qu’il nomme « des rapports médiatiques inexacts », il a cependant dû revoir ses plans de communication. Le fondeur nie un défaut de conception mais reconnaît bien des failles de

sécurité qui, selon lui; cependant « ne permettent pas de corrompre, modifier ou effacer des informations » AMD s’est mis lui aussi à communiquer, ARM lui emboîtant le pas, en fournissant une liste des processeurs sujets aux failles, du Cortex-R7 au Cortex-A75, soit 10 puces concernées.

| Les liens utiles | |

|---|---|

| Intel | Security Advisory |

| Microsoft | Security Guidance |

| Amazon | Security Bulletin |

| ARM | Security Update |

| Project Zero Blog | |

| MITRE | CVE-2017-5715 / CVE-2017-5753 / CVE-2017-5754 |

| Red Hat | Vulnerability Response |