La maturité des systèmes informatiques de sécurité stagne, selon le Clusif, club professionnel réunissant des experts en cybersécurité. Son dernier rapport MIPS (“Menaces Informatiques et Pratiques de Sécurité”), daté de la fin du mois de juin et réalisé tous les 2 ans, constate un manque de budget.

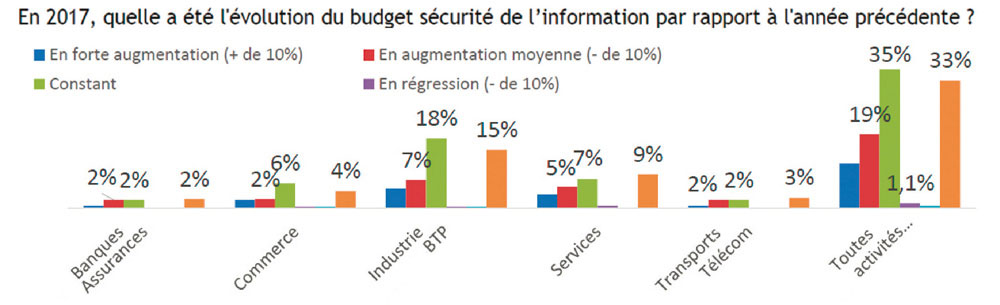

Côté budget, l’association constate une stagnation comparativement à 2016 (-1 point), pondérée par le fait que la mise en place de solutions constitue le poste ayant eu la plus grosse augmentation cette année encore (23 %). Pour beaucoup, la sécurité reste donc une histoire de solutions techniques…

Le nombre d’entreprises ayant formalisé la politique de sécurité de l’information (PSSI) augmente (75 %, soit 6 points de plus vs 2016 à isopérimètre). Mais ce chiffre n’est que de 69 % sur le nouveau périmètre, tiré vers le bas par les entreprises de 100 à 200 salariés. La DSI reste prépondérante dans la formalisation de cette politique (52 % contre 43 % pour le RSSI).

Concernant les ressources humaines, les chartes sont maintenant bien déployées (84 % en ont) et la sensibilisation s’établit à 50 %, dont 15 % qui la mesure.

Certains outils se généralisent

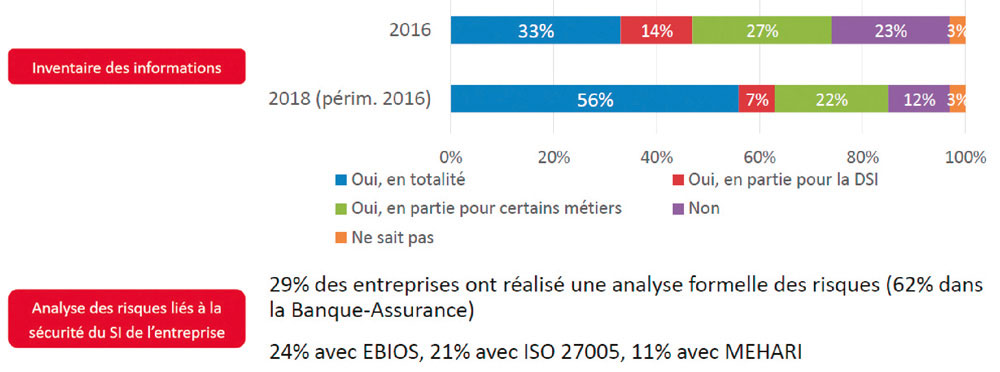

L’inventaire des actifs est réalisé à 87 % et 61 % des entreprises ont classifié leurs actifs. Par ailleurs, si 80 % des entreprises ont inventorié les risques auxquels elles sont exposées, seules 29 % d’entre elles ont réalisé une évaluation formelle s’appuyant sur une méthode ou un référentiel (EBIOS à 24 %, ISO 27005 à 21 %, MEHARI à 11 %).

La cryptographie est toujours peu utilisée. 30 % en font l’usage. Dans ce cas, c’est la DSI qui en a largement le contrôle (72 %). La sécurisation physique passe par trois dispositifs majeurs : détecteur incendie (73 %), contrôle d’accès par badge (62 %) et caméra (57 %).

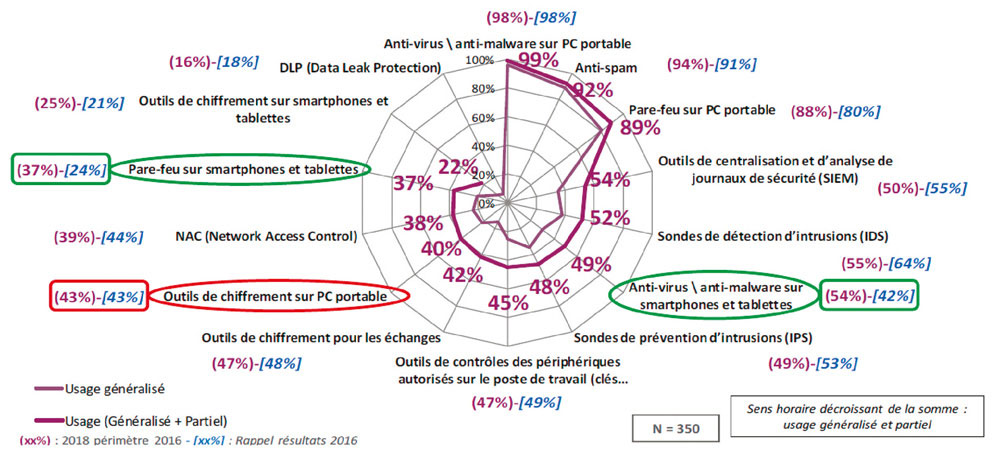

Du côté des technologies de protection, certains outils commencent à être un peu plus généralisés. Par exemple (chiffres 2016 vs 2018 à isopérimètre), l’utilisation de pare-feu sur PC portable passe de 80 % à 88 %, celle d’antivirus/antimalware sur smartphone et tablettes grimpe de 42 % à 54 %, celle de pare-feu sur smartphone et tablettes de 24 % à 37 %.

La formalisation des procédures de déploiement des correctifs de sécurité (patch management) est à 56 % en 2018 et 75 % des entreprises réalisent une veille permanente en vulnérabilités et en solutions de sécurité de l’information.

L’usage des équipements personnels (BYOD) est interdit pour 72 % des entreprises.

La sécurité dans le cycle de développement régresse encore et de fait reste toujours trop insuffisante : prise en compte à 14 %, – 3 points vs 2016 à isopérimètre. Pourtant, un grand nombre d’attaques sont possibles du fait de failles applicatives liées au développement (injection, XSS, etc.).

L’infogérance représente toujours 44 % de la gestion des SI des entreprises, dont 13 % en totalité. Quand c’est le cas, 38 % ne mettent toujours pas en place d’indicateurs de sécurité et 55 % ne réalisent aucun audit sur cette infogérance. Ces chiffres sont encore plus marqués sur les plus petites entreprises. Après une augmentation vertigineuse entre 2012 et 2016 (+28 points), l’utilisation du Cloud augmente toujours fortement cette année (+ 14 points) et près de la moitié (48 %) des entreprises y font maintenant appel.

Quels incidents ?

Côté “incidents de sécurité de l’information” (chiffre 2016 vs 2018 à isopérimètre), le trio de tête est composé des pannes d’origine interne (31 % vs 28 %), des infections par virus (44 % vs 27 %) et des pertes de services essentiels (24 % vs 22 %). Malgré cela, seules 41 % des entreprises disposent d’une cellule de collecte et de traitement des incidents de sécurité de l’information… De plus, au regard du Panorama de la Cybercriminalité du Clusif, 29 % ont connu des attaques par phishing (64 % sans impact) et 17 % via des fraudes au président. Pour la continuité d’activité, c’est l’indisponibilité des“systèmes informatiques de gestion” qui représente le scénario le plus couvert (54 %). Le BIA (Bilan d’Impact sur l’Activité), prenant en compte les attentes des “métiers”, est réalisé pour 55 % (dont 6 en cours) des répondants. Comment les autres s’assurent-elles que leur PCA répond aux attentes de l’entreprise ? Enfin, pour ceux qui en disposent, 25 % des plans “utilisateurs” et 20 % des plans “IT” ne sont jamais testés : alors, sont-ils réellement efficients ?

Sur une période de deux ans, 66 % des entreprises interrogées ont réalisé au moins un audit ou contrôle de sécurité du Système d’Information (58 % des audits d’architecture et 47 % des tests d’intrusion). Ces audits sont motivés principalement par des exigences contractuelles ou règlementaires (33 %), le respect de la PSSI (20 %), des audits de tiers externes comme les assureurs ou les clients (16 %).

Le Clusif se désole que les tableaux de bord de la sécurité de l’information (TBSSI) baissent encore, passant à 22 % (vs 25 % en 2016 à isopérimètre) ! Pourtant, le TBSSI reste un moyen simple et efficace, pour autant que l’on ait choisi les bons indicateurs, de piloter la sécurité de l’information au sein de son entreprise, indique-t-il.

Le RSSI, version 2018

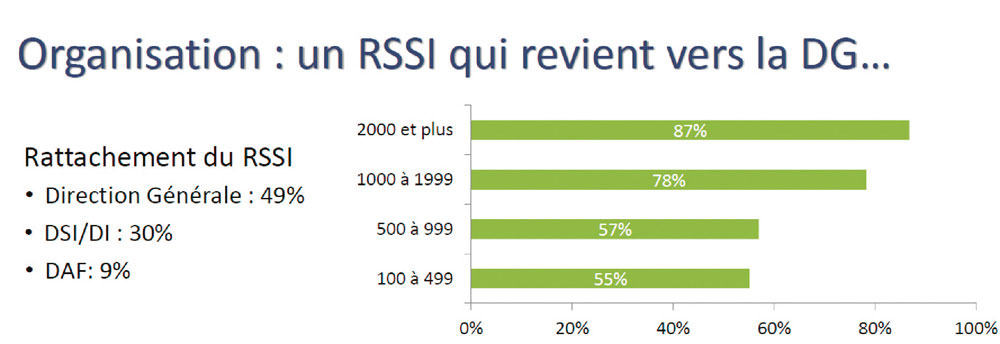

La fonction de Responsable de la Sécurité des Systèmes d’Information (RSSI ou RSI) est en recul entre 2016 et 2018 (67 % vs 63 %) mais 85 % des banques-assurances en ont un ! Les RSSI sont pour 49 % d’entre eux rattachés à la direction générale améliorant grandement son “pouvoir d’arbitrage” et pour 30 % à la DSI… L’importance du rôle de RSSI commencerait-elle à être comprise par les DG ? Ses mission évoluent peu : 30 % du temps est consacré à la technique, 26 % à l’opérationnel, 25 % au fonctionnel, 9 % à la communication et 9 % également au juridique. Le RSSI est “partagé” dans 16 % des cas, seul ou à 2 dans 49 % des cas.