Plus que jamais, avec l’essor du télétravail et du BYOD, le poste client joue un rôle-clé dans la sécurité du système d’information. Alors que les attaques de ransomware ou phishing redoublent, les EDR et leurs algorithmes d’intelligence artificielle apportent une nouvelle arme aux défenseurs.

Avec un taux de croissance supérieur à 25% pour la période 2021-2027(), le marché des solutions de protection endpoint de type EDR (Endpoint Detection & Response) connait son âge d’or. Celles-ci font passer la protection des endpoints d’une défense de type statique à une détection active, s’appuyant notamment sur l’intelligence artificielle pour détecter des attaques non encore répertoriées. Les algorithmes de Machine Learning sont aujourd’hui suffisamment matures pour se livrer à une analyse comportementale sur les postes sans multiplier les faux positifs. En outre, l’EDR fournit au RSSI une capacité de réaction rapide et de remédiation en cas d’attaque avérée. Il est possible d’enrayer la diffusion latérale d’une attaque et de circonscrire celle-ci à quelques postes.

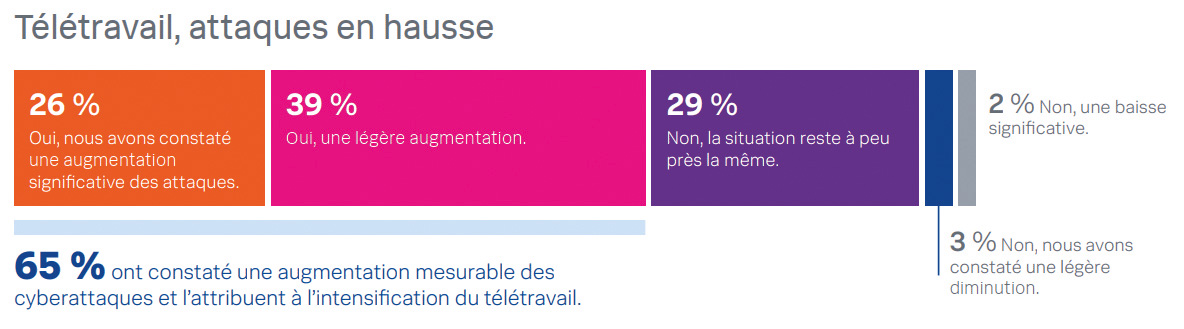

(Source : Etat de la cybersécurité en 2022, Splunk)

Le Covid-19 a indirectement boosté l’adoption des EDR

Les solutions de type EDR ne sont pas totalement nouvelles. L’idée remonte aujourd’hui à une dizaine d’années. Néanmoins, le surcoût du déploiement de solutions considérées comme un complément aux logiciels d’EPP (Endpoint Protection Platform) plus classiques a poussé les RSSI à différer leur investissement. La vague de ransomware à laquelle les entreprises ont dû faire face lors de la pandémie de Covid-19 a sans doute précipité les choses. L’EDR a profité des rallonges de budget Cyber accordées aux DOSI pour faire face à ce défi de sécuriser des organisations dont le personnel était massivement en télétravail. Ces solutions de nouvelle génération se sont imposées comme un moyen pour les entreprises de contrer efficacement cette avalanche d’attaques et bon nombre ont franchi le pas et commencé à déployer des EDR dans leur système d’information. Si les éditeurs poussent naturellement vers une couverture à 100% des endpoints, l’argument étant que le pirate exploite le maillon de sécurité le plus faible pour attaquer une entreprise, les entreprises ont souvent préféré couvrir leurs assets les plus critiques avant d’étendre plus avant ces déploiements.

De facto, le marché des EDR a gagné en maturité. De nombreuses start-up ont investi en R&D pour prendre position et les grands éditeurs de la cybersécurité ont multiplié les acquisitions pour étoffer leurs offres. Outre la prise de contrôle de Carbon Black par VMware, de Secdo par Palo Alto Networks, celle de Darkbytes par Sophos ou encore de ReaQta par IBM, tous les grands éditeurs répondent aujourd’hui présents et affichent une offre EDR à leur catalogue. Depuis Broadcom/Symantec, Cisco, FireEye, Palo Alto, Trend Micro, VMware Carbon Black, les grands éditeurs luttent désormais avec les quelques pure players de la protection endpoint comme Crowdstrike, Cybereason, Sentinel One. La couverture fonctionnelle des plateformes EDR de chacun s’est beaucoup élargie et seules des évaluations très élaborées et des Proof-of-Concept peuvent permettre de départager des offres qui, sur le papier, semblent toutes très proches.

Une évolution « naturelle » vers le XDR

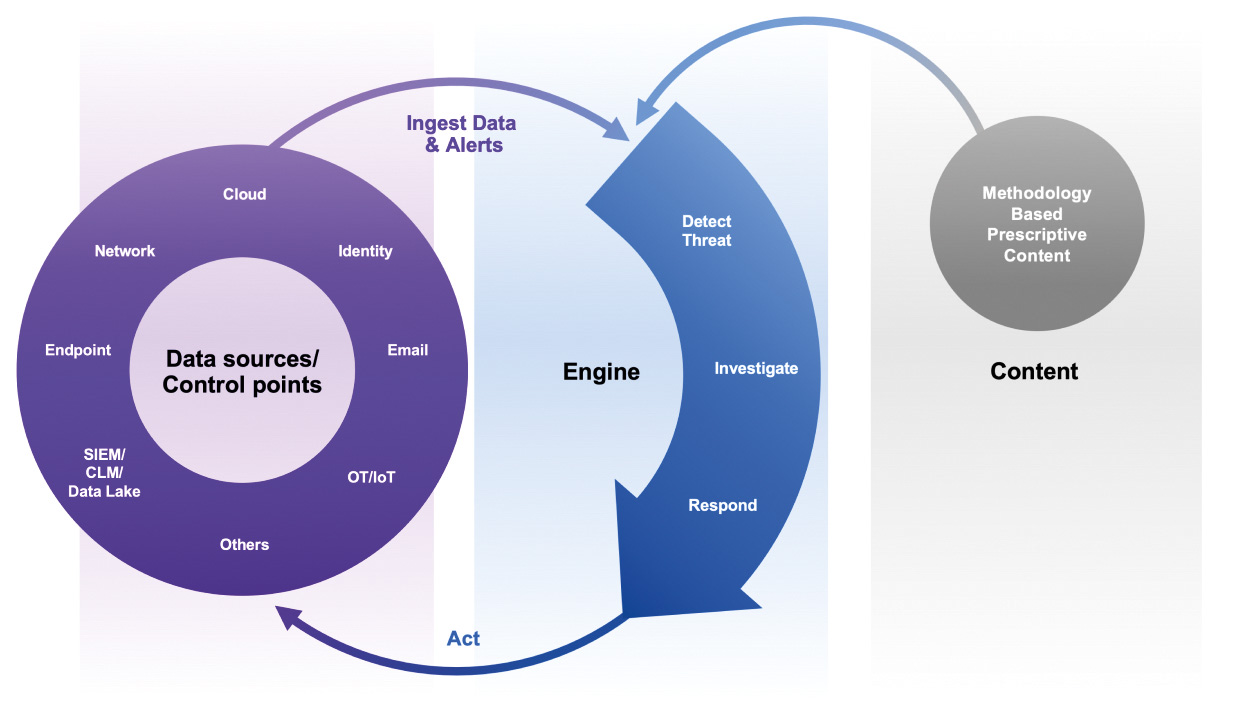

Face à une approche SIEM qui va multiplier les sources de données au sein du système d’information et corréler ces informations pour trouver des schémas d’attaques complexes, la limite de l’EDR est de s’appuyer sur les données collectées au niveau des agents déployés sur les endpoints. Le cheval de bataille des éditeurs est désormais d’alimenter leurs plateformes EDR de nouvelles sources de données afin d’accroitre encore leurs capacités de détection, notamment afin de déceler les mouvements latéraux des attaquants.

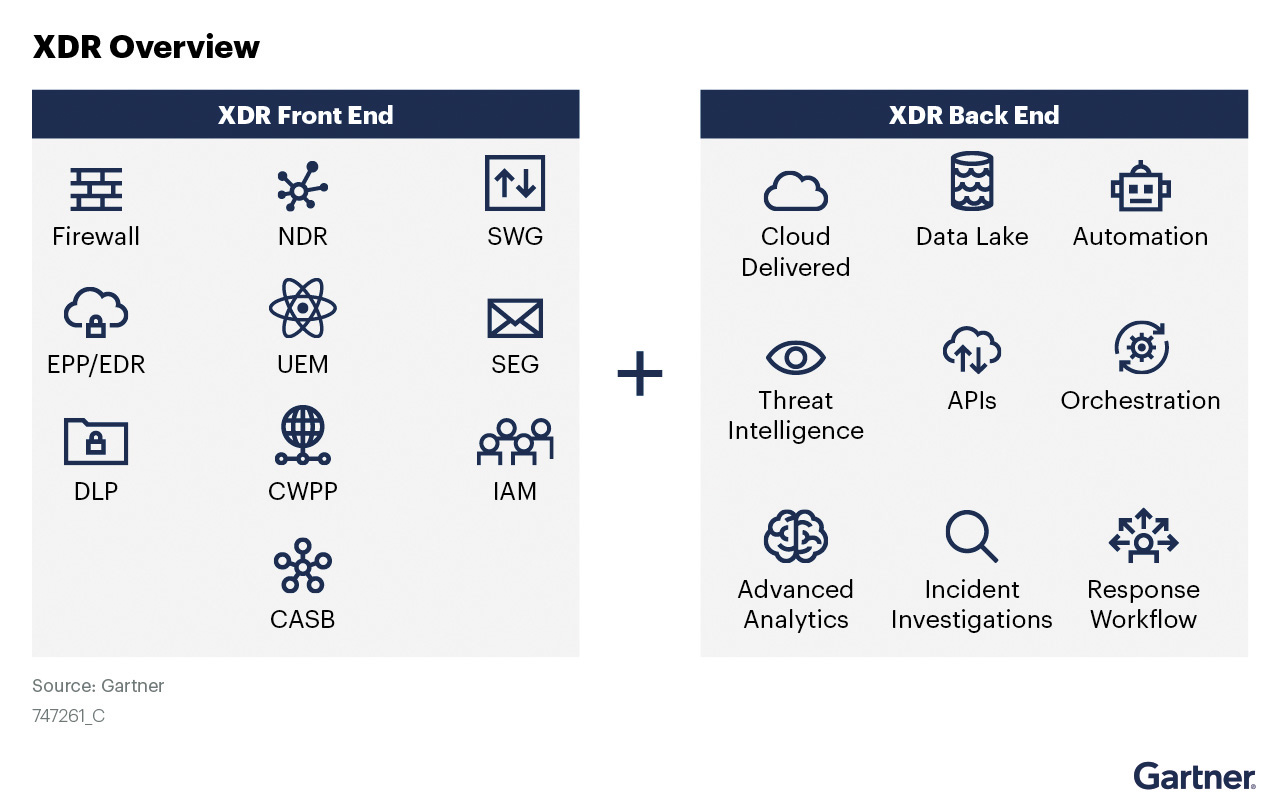

Une nouvelle génération d’EDR est ainsi apparue, celle des XDR. Là-encore, tous les éditeurs se sont mis au diapason et proposent une plateforme de ce type, l’idée étant d’interconnecter un écosystème de solution de sécurité afin d’alimenter un Data Lake sur lequel faire tourner les algorithmes de détection. Les éditeurs de cybersécurité « généralistes » interconnectent ainsi leur portefeuille de solution à leur offre XDR, mais on a aussi assisté à l’émergence d’alliances entre éditeurs à l’image de l’Open XDR Platform des éditeurs français SEKOIA, Harfanglab, Pradeo, Glimps, Vade et Gatewatcher et de l’XDR Alliance. On retrouve dans cette dernière, entre autres, Exabeam, Cyberark, Netskope, SentinelOne et VMware. Il est à noter que Google Cloud qui édite le service Chronicle (issu de l’acquisition Siemplify en janvier 2022) participe à cette alliance. L’américain est aussi un solide allié pour Cybereason : celui-ci à injecté 50 millions de dollars dans l’éditeur d’EDR et les deux partenaires se sont associés pour délivrer une offre XDR portée par Google Cloud. L’éditeur Crowdstrike a lui aussi entrepris de créer un écosystème autour de son offre ; la CrowdXDR Alliance dans laquelle on retrouve plusieurs membres de la XDR Alliance, dont Google Cloud, Netskope mais aussi Claroty, Cloudflare, Okta, PingIdentity, Proofpoint, ServiceNow et Zscaler. Plus qu’une simple solution de sécurité supplémentaire qui va venir s’ajouter à un bestiaire déjà bien rempli, l’XDR se présente comme un véritable écosystème de sécurité. Choisir un XDR apparaîtra de plus en plus comme un choix d’écosystème pour le RSSI.

L’XDR bouscule l’ordre établi

Ce passage de l’EDR vers l’XDR constitue un changement de nature de la solution beaucoup plus profond qu’il n’y parait. Alors que l’EDR n’était perçu que comme une extension à l’arsenal des solutions de protection endpoint, le XDR s’impose de plus en plus comme une alternative technologique aux SIEM qui motorisent tous les SOC actuels. C’est une aubaine pour les entreprises dont l’équipe sécurité et le budget ne sont pas assez étoffés pour constituer un véritable SOC. Toutefois les analystes du Gartner mettent en garde les DOSI : les XDR n’ont pas encore la couverture fonctionnelle suffisante pour répondre aux besoins de l’équipe SOC d’une grande entreprise. Sur le haut du marché, le XDR va clairement jouer un rôle de complément au SIEM en attendant plus… D’ici 2027, les analyses du Gartner estiment que 40% des entreprises utiliseront un XDR.

Faut-il y voir un premier effet de l’action des EDR et XDR ? Une étude réalisée chaque année par Mandiant() fait apparaitre en 2022 une diminution du « dwell time », ce délai entre le moment où l’attaquant s’infiltre dans le système d’information et celui où il est détecté. Réduire cet indicateur est capital pour contrer une attaque en préparation. Ce délai moyen est passé de 78 jours en 2018 à 21 jours « seulement » en 2022, une progression très significative. Pour rappel ce délai était de 243 jours il y a 10 ans et de 416 jours en 2011 ! Nul doute que l’adoption massive des EDR/XDR devrait permettre d’améliorer encore ce résultat.