Dans l’art de la guerre, Sun Tzu dit : « Pour connaître ton ennemi, tu dois devenir ton ennemi. » Mais comment devient-on son ennemi ? Il faut se mettre à la place de son ennemi afin de pouvoir prédire ses actions. L’objectif de tout conflit est de contrôler son adversaire et de le surpasser.

Heureusement, des équipes d’experts en Threat Intelligence peuvent vous aider à vous protéger en vous proposant des moyens d’évaluation automatisés et récurrents, mis à jour quotidiennement, afin que vous restiez protégé contre les dernières menaces.

Ces évaluations continues permettent d’identifier et de corriger de manière proactive les vulnérabilités, en utilisant les dernières techniques d’attaque et en suivant les recommandations proposées, ce qui permet de réduire la surface d’attaque face aux acteurs malveillants.

Ces opérations se résument en une activité de « purple teaming« , jouant à la fois le rôle de l’équipe d’attaquants (red team) et le rôle de défenseur (blue team), sans nécessiter une expertise approfondie et sans risquer de nuire à votre production.

Ce type de démarche devient primordial pour limiter les risques. En effet, la digitalisation apporte de nombreux avantages aux métiers qui peuvent faire appel à différents moyens pour sourcer des services, que ce soit en interne, via le cloud ou en mode hybride. Les applications « workload » ne sont plus exécutées exclusivement depuis un datacenter nécessitant une approche de sécurité périmétrique.

Il est maintenant essentiel de contrôler la sécurité en suivant le chemin emprunté par les applications, afin de s’assurer que toutes les applications, qu’elles s’exécutent dans un cloud public, privé ou en local, bénéficient d’une protection adéquate. En effet, un attaquant exploitera les chemins d’accès les moins sécurisés pour se propager.

Tester la résistance aux attaques de son infrastructure IT

Il serait intéressant pour chacun de pouvoir vérifier, sans avoir recours à une campagne de PenTest, comment son infrastructure IT se comporterait face aux attaques récentes énumérées ci-dessous.

Effectivement, réaliser des Pentests de manière hebdomadaire est matériellement impossible étant donné le temps de mise en œuvre et la taille des rapports. De plus, le Pentest est souvent limité à un périmètre spécifique sur lequel on porte une attention particulière. Dans la réalité, il est nécessaire d’évaluer le niveau d’exposition à travers les trois principaux vecteurs d’attaque utilisés par les hackers : les postes de travail, les accès réseau et, dans la grande majorité des cas, les e-mails.

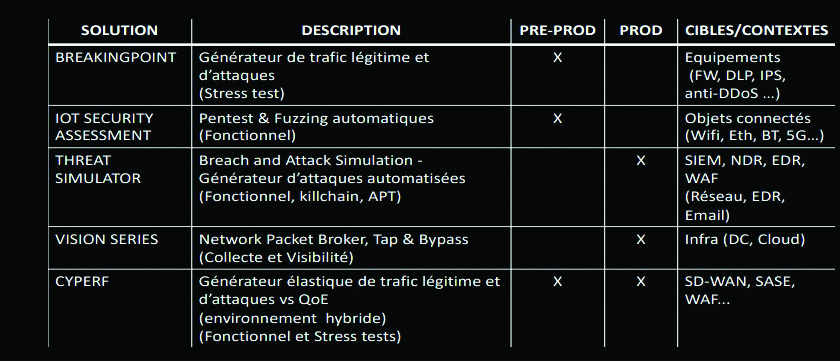

C’est pourquoi des solutions automatisées de simulation d’attaques permettent d’évaluer régulièrement et à la fréquence choisie les points de défense depuis son Data Center, ses filiales ou ses principaux fournisseurs de Cloud (Amazon, Azure, GCP, etc.), sans effort particulier.

Pour en savoir plus :

www.keysight.com