S’appuyer sur un service de type ZTNA (Zero Trust Network Access) apparaît de plus en plus comme un moyen efficace de sécuriser les accès pour les applications Cloud, et des architectures hybrides.

Alors que les entreprises migrent de plus en plus des pans de leur informatique dans le Cloud, les solutions de type ZTNA (Zero Trust Network Access) montent en puissance. Les analystes font de ces services de sécurité Cloud une composante clé dans la stratégie SASE (Secure Access Service Edge). De nombreux acteurs se sont positionnés sur ce marché de la sécurité de l’accès sécurisé via le Cloud, depuis Akamai, Cisco, Netskope, Palo Alto Networks, Proofpoint, zScaler et récemment le géant Google avec son offre BeyondCorp Remote Access, souvent présentée comme une alternative au VPN. Pour Sébastien Viou, Stormshield : « Zero Trust et VPN ne sont pas antinomiques et ne doivent pas être opposés l’un à l’autre. Le VPN est une solution qui intègre l’authentification et le chiffrement reste une solution pour créer des réseaux maillés de confiance entre plusieurs entités. Zero Trust et VPN sont tout à fait compatibles. »

Plutôt qu’une opposition frontale avec le VPN, Xavier Daspre, Cloud Security Architects EMEA Lead chez Akamai, estime que les offres ZTNA vont peu à peu succéder à cette technologie d’accès.

Les offres ZTNA succèdent aux VPN

Celui-ci illustre ce changement d’époque et le changement des usages que permet cette approche Zero Trust : « Lorsque Akamai a emménagé dans son nouveau siège de Cambridge, nous avons mis en place un Wi-Fi en libre accès, de la même façon que l’on trouve du Wi-Fi dans un Fast Food ! En nous appuyant sur l’approche Zero Trust, on accède aux ressources IT de l’entreprise comme on peut le faire de chez soi. Avec l’approche Zero Trust, il n’y a plus de différence entre le bureau, la maison ou les situations de mobilité : le système évalue à chaque moment la conformité de l’accès avec les règles de sécurité prédéfinies par l’entreprise. » L’offre ZTNA d’Akamai, Enterprise Application Access fait déjà face à une rude concurrence. Parmi ses atouts, son couplage avec l’offre WAF de l’éditeur ou encore la brique ETP (Enterprise Threat Protector) de protection qui analyse les requêtes DNS afin de détecter d’éventuelles tentatives d’exfiltration de données.

La montée en puissance de ces solutions ZTNA correspond d’une certaine façon à l’externalisation de l’ensemble des problématiques de gestion des accès, mais pour autant cette approche présente quelques limites estime Yann Fralo, Country Manager France chez A10 Networks : « Pour nous, une brique essentielle dans le Zero Trust, c’est la visibilité avec le déchiffrement des flux SSL et TLS. Selon des chiffres de Google en 2018, 94 % du trafic réseau est désormais chiffré et en 2019, 70 % des cyberattaques mettaient en oeuvre du chiffrement ! La problématique du chiffrement, c’est que les flux réseaux passent au travers des briques de sécurité de type firewall, IDS sans que ces dernières aient de visibilité. Il faut être en capacité de déchiffrer le trafic entrant ou sortant de l’organisation pour permettre à l’ensemble des composantes de l’architecture de sécurité de fonctionner correctement. »

Autre problématique soulevée par Yann Fralo, le manque de visibilité sur le trafic entre applications et services Cloud qui va devenir de plus en plus intense alors que le multi-Cloud devient un modèle de plus en plus dominant dans les entreprises.

AVIS D’EXPERT

Xavier Daspre, Cloud Security Architects EMEA Lead chez Akamai

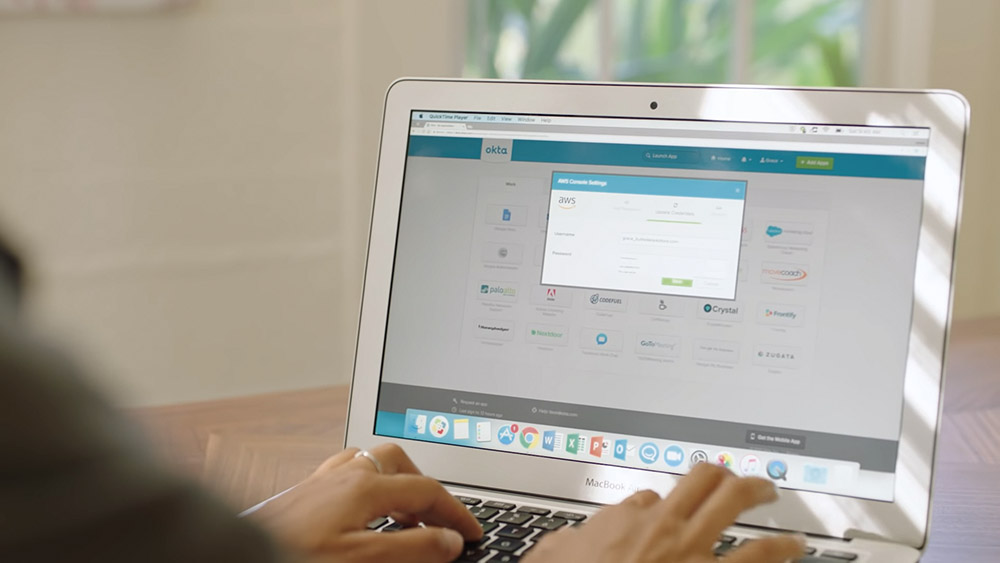

« Fournir un point central d’authentification unique »

« L’idée de notre offre ZTNA Enterprise Application Access est de fournir un point central d’authentification unique pour les utilisateurs pour toutes les ressources auxquelles il souhaite accéder, qu’il s’agisse des ressources dans le Cloud comme Office 365, Salesforce, mais aussi les ressources dans le datacenter de l’entreprise.

Historiquement, il s’agissait d’une solution 100% Web, mais nous avons développé un client léger pour que les utilisateurs puissent accéder aux applications d’entreprises « legacy ». Cela nous a permis d’intégrer des fonctions de « Device Posture » et vérifier ainsi que l’antivirus est bien actif sur le poste, que son niveau de patching correspond au niveau attendu par l’entreprise, que la machine est sur un réseau de confiance. En outre, l’accès aux ressources on-premise de l’entreprise est réalisé via un connecteur installé dans le réseau interne de l’entreprise, une simple VM qui permet de gérer ces accès. Nous avons lancé cette offre car une approche uniquement Cloud était un frein pour beaucoup d’entreprises, mais une grande majorité de nos clients exploite aujourd’hui la solution pour accéder à des ressources Cloud. »