[ Confidentialité des données ]

Cybersécurité post quantique : Les entreprises doivent commencer…

Australie : Amazon va construire un cloud pour les données…

(AFP) - Des données ultra-secrètes d'agences militaires et de renseignement australiennes seront stockées dans un cloud conçu tout spécialement par le géant américain Amazon,...

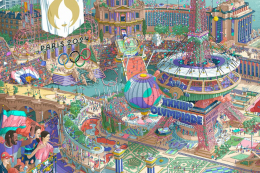

Cyber : JO Paris 2024, les marques associées à la…

Le risque de cyberattaque est considérable autour de la période des JO. Tant pour les grands groupes que pour les plus petites entreprises, alerte...

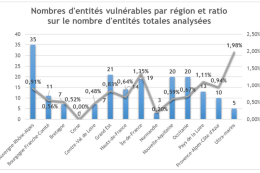

Près de 200 entités publiques françaises vulnérables à une cyberattaque

186 entités publiques ont été identifiées comme présentant des équipements vulnérables à 311 failles critiques, parmi les 25 000 analysés, constate Breizh Cyber, le...

Cybersécurité : Mailinblack renforce sa stratégie de vente indirecte

L'éditeur marseillais de cybersécurité s'allie à Arrow Electronics pour la distribution de U-CYBER 360°, son offre de protection de l'utilisateur contre les cyberattaques.

Mailinblack renforce...

TVH Consulting lance NIS 2 Secure, une offre dédiée à la…

Cette offre "complète" a pour objectif d'aider les entreprises à atteindre et maintenir la conformité à la directive NIS 2.

La directive NIS 2...

De nouveaux services de cloud public et privé chez Colt…

Cette collaboration permet aux entreprises de bénéficier de la connectivité Dedicated Cloud Access de Colt, ainsi que de la protection des données intégrée à...

Créanciers et banques s’entendent pour reprendre et sauver Atos

Les créanciers obligataires et les banques d'Atos sont parvenus dimanche à un accord pour reprendre et sauver eux-mêmes le groupe informatique en difficulté, ce...

Le Théâtre de la Cité internationale victime d’une cyberattaque via…

"À date du 28 juin 2024, notre prestataire éditeur d’une solution logicielle de billetterie nous a informés avoir subi un incident de sécurité informatique",...

Rationalisation de la gestion des certificats : comment ACME renforce…

AVIS D'EXPERT - Des technologies telles que l'environnement de gestion automatisée des certificats (ACME pour Automated Certificate Management Environment) offrent une solution qui rationalise...

Activités stratégiques : l’Etat français investit dans les câbles sous-marins…

En s'offrant 80 % d'Alcatel Submarine Networks (ASN), l'ancienne division de câbles sous-marins d'Alcatel détenue depuis 2015 par le Finlandais Nokia, l'Etat français entérine...

Chez AntemetA, un SOC 2.0 « dopé à l’intelligence artificielle »

Pour le spécialiste français du cloud hybride et de la protection des données, son Security Operations Center (SOC), en service depuis 10 ans, devient...

JO 2024 et cybercriminalité : à quoi faut-il s’attendre ?

AVIS D'EXPERT - Si, pendant les JO, les technologies d’attaques seront les mêmes que celles utilisées habituellement par les cybercriminels, les attaques se feront en...

Assange sera « un homme libre » après l’audience devant un tribunal…

(AFP) - Le fondateur de WikiLeaks, Julian Assange, sera "un homme libre" dès que l'accord de plaider coupable sera validé par la justice américaine,...

Cybersécurité : Semperis récolte 125 millions de dollars

Semperis obtient 125 millions de dollars pour financer sa croissance. La société annonce également le renforcement de son équipe de direction avec trois nouveaux...

iTrust et Free Pro inaugurent le vaisseau-amiral de la cybersécurité…

Aux portes de Toulouse, à Labège, la France dispose désormais de sa « Data Valley ». 20 000 m2 de bureaux, inaugurés le 17...

Washington sanctionne 12 responsables de l’entreprise russe Kaspersky (Trésor)

(AFP) - Washington a annoncé vendredi des sanctions économiques à l'encontre de 12 responsables de l'entreprise russe Kaspersky, après avoir la veille interdit l'utilisation...

Six étapes clés pour assurer la mise en conformité avec…

AVIS D'EXPERT - La nouvelle réglementation ne requiert pas une refonte radicale des mesures de sécurité. Elle nécessite plutôt un examen approfondi des processus...

Cybersécurité : 5 axes d’investissement pour protéger les environnements de…

AVIS D'EXPERT - Vincent Barbelin, CTO chez Dell Technologies, explique ici que pour protéger vos outils de production informatique et votre patrimoine de données,...

Cybersécurité : I-Tracing compte sur Oakley Capital pour investir au…

Le Français, spécialiste en cybersécurité, s'associe à Oakley Capital, un fonds d'investissement européen, aux côtés d'Eurazeo et Sagard, ses investisseurs historiques.

Ce nouveau chapitre marque...

La cybersécurité offensive : comprendre et maîtriser les tactiques d’attaque

La cybersécurité offensive est un domaine crucial de la sécurité informatique qui identifie et exploite les vulnérabilités des systèmes pour améliorer la défense des...