Faille critique dans un plug-in WordPress

WordPress est un CMS utilisé par des dizaines de millions de sites web mais les plug-ins sont régulièrement critiqués pour leur manque de sécurité....

Microsoft corrige un bug majeur d’Office 365

La version 2409 d'Office 365 de Microsoft avait un très vilain bug : il effaçait les documents enregistrés localement. Ces suppressions se faisaient sur...

WTW lance une offre d’assurance Cyber pour les PME et…

La sécurité reste le point faible de nombreuses entreprises. Pour les aider à répondre aux défis Cyber, WTW lance Facilité Cyber dédiée à l'assurance...

Des chercheurs chinois auraient réussi à mener une attaque quantique

Des chercheurs chinois utilisant un ordinateur quantique D-Wave auraient réussi à mener partiellement une attaque pour décrypter les algorithmes utilisés dans le secteur militaire...

Détection sur les réseaux : Logpoint s’empare de Muninn

Le fournisseur de SIEM a annoncé, en amont des Assises de la cybersécurité à Monaco, le rachat d'un éditeur danois d’une solution NDR (Network...

Quels sont les manquements récemment sanctionnés par la CNIL ?

Depuis juin 2024, la CNIL a prononcé onze sanctions dans le cadre de sa procédure simplifiée, pour un total d'amendes de 129 000 euros....

Attention aux coûts cachés du DevSecOps

Le DevSecOps, et l'AppSec globalement, peut coûter très cher aux entreprises. C'est l'élément central du rapport IDC / JFrog "Les coûts cachés du DevSecOps"....

Sécuriser les réseaux domestiques

Check Point et Height Telecom travaillent ensemble pour mieux sécuriser les réseaux domestiques. La 1ere solution à sortir est Heights Cyber Dome.

Cette solution offre...

Cloud Rewind de Commvault accélère la reprise des entreprises cloud…

La vocation de Cloud Rewind de Commvault est de faciliter la reprise des opérations dans le cloud en automatisant la restauration des environnements de...

Indispensable, le Guide Cybersécurité 2024-2025 !

Le Guide Cybersécurité 8e édition vient de sortir. Découvrez-le en ligne.

Ce guide annuel, indispensable, réunit les solutions et services de la cybersécurité.

Ce sont en...

Que change le règlement Cyber Résilience Act (CRA) adopté par…

Le Conseil de l'UE a adopté le 10 octobre, le règlement Cyber résilience act (CRA). Ce texte majeur impose la sécurité numérique à tous...

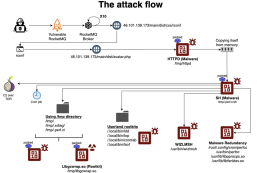

La traque des malwares et des groupes de hackers :…

Durant Les Assises de la sécurité 2024, l’éditeur Vade a animé une session autour des malwares : pas seulement comment les contrer mais plutôt...

Transfert de données – Data Privacy Framework UE-US : quel…

La Commission vient de publier le premier rapport de réexamen de la décision d'adéquation du cadre de confidentialité des données personnelles entre l'Europe et...

NIS2 : une campagne de communication et un allongement des…

A quelques jours de la transposition de la Directive NIS 2, la Commission supérieure du numérique et des postes (CSNP) recommande dans un avis...

Les écoutes américaines hackées

Selon le Wall Street Journal, les hackers du groupe chinois Salt Typhoon sont parvenus à infiltrer les infrastructures de plusieurs fournisseurs d’accès Internet américains,...

Schneider Electric obtient une certification sécurité pour DCIM EcoStruxure IT

Schneider Electric obtient une certification cybersécurité pour sa gamme DCIM EcoStruxure IT. Ces outils permettent gérer les infrastructures de datacenters. La certification est la...

Le SISSE évite « que nos pépites et nos technologies clés…

Joffrey Celestin-Urbain, chef du service de l'information stratégique et de la sécurité économique (SISSE) à la Direction générale des Entreprises (DGE) au sein des...

IA : amie et ennemie de la cybersécurité

L’intelligence artificielle est perçue à la fois comme un outil précieux pour renforcer la défense contre les cyberattaques et comme une arme potentielle pour...

perfctl : un nouveau malware cible Linux

Un nouveau malware s'attaque aux serveurs Linux comme le révèle AquaSec : perfctl. Visiblement, ce malware n'est pas nouveau et circule depuis quelques années....

Des données personnelles fuitent de Free

Le trublion des télécoms a informé certains abonnés Freebox que leurs données avaient été consultées. Mais ne donne guère plus de détails.

Deux semaines après...