Windows 10 est-il bien sécurisé ? Les conseils de Norton/Symantec

Le Norton Protection blog vient de publier un post d’analyse des fonctions sécurité de Windows 10. L’éditeur rappelle d’ailleurs que Microsoft a publié récemment...

Windows 10 est-il bien sécurisé ? Les conseils de Norton/Symantec

Le Norton Protection blog vient de publier un post d’analyse des fonctions sécurité de Windows 10. L’éditeur rappelle d’ailleurs que Microsoft a publié récemment...

Windows 10 est-il bien sécurisé ? Les conseils de Norton/Symantec

Le Norton Protection blog vient de publier un post d’analyse des fonctions sécurité de Windows 10. L’éditeur rappelle d’ailleurs que Microsoft a publié récemment...

HP révèle la vulnérabilité des montres connectées

HP révèle, dans une étude sur la sécurité de l’Internet des Objets, la vulnérabilité des montres connectées. Selon HP Fortify, 100% des montres connectées...

HP révèle la vulnérabilité des montres connectées

HP révèle, dans une étude sur la sécurité de l’Internet des Objets, la vulnérabilité des montres connectées. Selon HP Fortify, 100% des montres connectées...

« Les automobiles sont des ordinateurs sur 4 roues »…

Mi-juillet deux chercheurs en cybersécurité américains ont révélé des failles majeures dans le système animant une voiture moderne. Face à la dangerosité de cette...

« Les automobiles sont des ordinateurs sur 4 roues »…

Mi-juillet deux chercheurs en cybersécurité américains ont révélé des failles majeures dans le système animant une voiture moderne. Face à la dangerosité de cette...

« Les automobiles sont des ordinateurs sur 4 roues »…

Mi-juillet deux chercheurs en cybersécurité américains ont révélé des failles majeures dans le système animant une voiture moderne. Face à la dangerosité de cette...

Rappel de 1,4 million de véhicules pour installation d’un logiciel…

« L’Internet des objets va offrir bien plus d’opportunités aux pirates d’attenter à la vie privée » commente Neil Campbell, Directeur Général du groupe Sécurité de...

Rappel de 1,4 million de véhicules pour installation d’un logiciel…

« L’Internet des objets va offrir bien plus d’opportunités aux pirates d’attenter à la vie privée » commente Neil Campbell, Directeur Général du groupe Sécurité de...

Rappel de 1,4 million de véhicules pour installation d’un logiciel…

« L’Internet des objets va offrir bien plus d’opportunités aux pirates d’attenter à la vie privée » commente Neil Campbell, Directeur Général du groupe Sécurité de...

Etude PAC 2015 : 3 entreprises sur 4 ont augmenté…

Dans le cadre de son enquête annuelle sur la cybersécurité en France, PAC ( CXP Group ), a interrogé plus de 150 donneurs d’ordre...

Etude PAC 2015 : 3 entreprises sur 4 ont augmenté…

Dans le cadre de son enquête annuelle sur la cybersécurité en France, PAC ( CXP Group ), a interrogé plus de 150 donneurs d’ordre...

Etude PAC 2015 : 3 entreprises sur 4 ont augmenté…

Dans le cadre de son enquête annuelle sur la cybersécurité en France, PAC ( CXP Group ), a interrogé plus de 150 donneurs d’ordre...

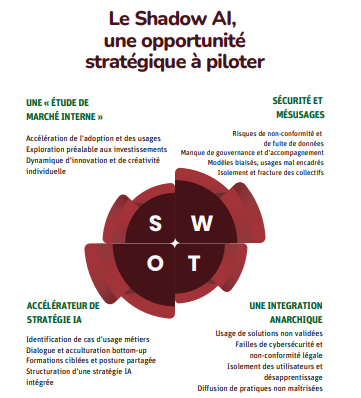

Comment le DSI doit faire face au ‘Shadow IT’? Ne…

Nous avons emprunté le terme Shadow IT à nos amis d’outre Atlantique, pour définir l’informatique ‘’fantôme’’ située dans le Cloud qui échappe au contrôle...

Comment le DSI doit faire face au ‘Shadow IT’? Ne…

Nous avons emprunté le terme Shadow IT à nos amis d’outre Atlantique, pour définir l’informatique ‘’fantôme’’ située dans le Cloud qui échappe au contrôle...

Comment le DSI doit faire face au ‘Shadow IT’? Ne…

Nous avons emprunté le terme Shadow IT à nos amis d’outre Atlantique, pour définir l’informatique ‘’fantôme’’ située dans le Cloud qui échappe au contrôle...

Comment une société pétrolière a été piratée à cause de…

Piratage des grandes entreprises : le maillon faible reste l’humain et … les PME de leur écosystème !

Le piratage récent d'une grande société pétrolière...

Comment une société pétrolière a été piratée à cause de…

Piratage des grandes entreprises : le maillon faible reste l’humain et … les PME de leur écosystème !

Le piratage récent d'une grande société pétrolière...

Comment une société pétrolière a été piratée à cause de…

Piratage des grandes entreprises : le maillon faible reste l’humain et … les PME de leur écosystème !

Le piratage récent d'une grande société pétrolière...