Keyfactor a cassé près de 250 000 clés RSA, la…

Les chercheurs en cybersécurité de Keyfactor ont amassé une base de 75 millions de clés RSA actuellement utilisées sur Internet. Surprise : plus de 435 000...

Avis d’expert – Une gestion des identités de plus en…

Les outils d’IAM (Identity Access Management) s’intègrent aujourd’hui mieux avec les autres solutions de sécurité et concernent aussi bien les clients de l’entreprise que...

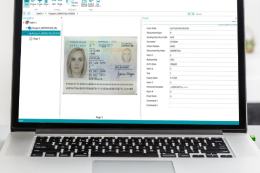

IRISmart Security, pour la reconnaissance automatique des papiers d’identité

IRIS lance son nouveau logiciel IRISmart Security dédié à l’extraction de données des cartes d’identité et passeports.

Ce logiciel professionnel intègre le moteur OCR (reconnaissance...

Le système de présentation sans fil ClickShare de Barco comporte…

Les experts F-Secure ont découvert plusieurs failles dans le système de présentation sans fil ClickShare de Barco. En exploitant ces failles, des hackers peuvent...

Lancement de SentinelLabs Research, pour alimenter la 1ère offre de…

SentinelOne, un spécialiste des solutions de protection des postes de travail, vient d'annoncer le lancement de SentinelLabs, une division de recherche destinée à identifier les...

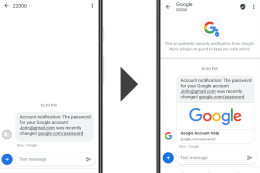

Google Verified SMS : des SMS qui authentifient les entreprises…

A travers la solution Verified SMS, les clients peuvent communiquer avec les entreprises par SMS de manière sécurisée. La solution vise à réduire les risques...

Avis d’expert – 9 défis pour la cybersécurité en 2020…

Greg Day, CSO et VP EMEA chez Palo Alto Networks, livre ses prédictions pour la zone EMEA.

Prenons un peu de recul… Revenons sur l’année...

Avis d’expert – Cybersécurité : arrêtez de sensibiliser, gamifiez !

Sensibiliser à la cybersécurité ? Laetitia Maynard, directrice opérationnelle de Phosforea, solution de formation en cybersécurité du groupe Scassi, prêche dans cet avis d'expert...

Exposition des données de Genius édité par La Poste :…

Gabriel de Brosses, directeur de la cybersécurité de La Poste, apporte à Solutions Numériques des précisions sur l'exposition des données de l'application Genius que...

23 millions de données d’entreprise laissés en accès libre par…

L’équipe de recherche de vpnMentor, site de comparaison de VPN, vient de révéler une brèche de sécurité affectant Genius, une application Android développée par...

Sécurité et gestion cloud : Acronis acquiert 5nine

Acronis vient d'annoncer l’acquisition de 5nine, un fournisseur mondial de solutions de sécurité et de gestion de cloud Microsoft Hyper-V et Azure. 5nine devient...

Expertise – Digital Workplace : l’intégration du Workspace Management et…

Quelles sont les tendances qui vont marquer l’évolution des espaces de travail numériques au cours de l’année à venir ? Oliver Bendig, CEO de Matrix42,...

Les ONG et Facebook défendent à l’unisson les messageries cryptées

(AFP) - Pour une fois, Facebook et les associations de défense des droits de l'homme sont d'accord: les messageries doivent être cryptées, sans failles...

Etude AFCDP – Data Protection Officers : 2 800 recrutements…

C’est l’estimation du premier Observatoire du Métier de DPO que publie l’Association Française de Correspondants à la protection des Données à caractère Personnel (AFCDP)....

Mégacontrat du Pentagone : AWS écarté, le contrat JEDI “change…

(AFP) - Amazon a accusé directement le président américain Donald Trump d'avoir influencé l'attribution par le Pentagone, fin octobre, d'un mégacontrat de stockage de...

Fusillade sur une base militaire en Floride : la ville…

(AFP) - La ville de Pensacola, où un militaire saoudien en formation aux Etats-Unis a tué trois personnes vendredi sur une base aéronavale, a...

“Détecter l’accident en une semaine au lieu de 12 mois”,…

Nous avons eu l’occasion de visiter le Soc parisien de ITrust, guidé par David Ofer, Vice-Président d’ITrust et Alexis Fianson Directeur des services et...

Comment garantir la cyber-résilience de votre entreprise ? (Webinaire 11…

Veeam, IBM Business Resiliency Services et le CESIN (Club des Experts de la Sécurité de l’Information et du Numérique) organisent conjointement une conférence en ligne...

Sécurité renforcée dans le Cloud : Darktrace annonce la disponibilité…

Darktrace met à disposition ses solutions de Cyber-IA, Enterprise Immune System et Antigena, sur AWS Marketplace.

Ces outils permettent de détecter et de répondre aux...

Services SecNumCloud : 3DS Outscale dédie une région et revoit…

Le bras armé de Dassault Systèmes est le premier CSP généraliste à bénéficier de la certification SecNumCloud. Un précieux sésame pour le secteur public...